- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Mikäli tuo pitää paikkansa, niin Samsung saattaa olla pienessä pulassa...

www.bleepingcomputer.com

Shortly after teasing their followers, Lapsus$ published a description of the upcoming leak, saying that it contains “confidential Samsung source code” originating from a breach.

www.bleepingcomputer.com

Shortly after teasing their followers, Lapsus$ published a description of the upcoming leak, saying that it contains “confidential Samsung source code” originating from a breach.

Toisaalta, saattaa myös avata ovet custom ROM maailmalle nykyisissä luureissa...

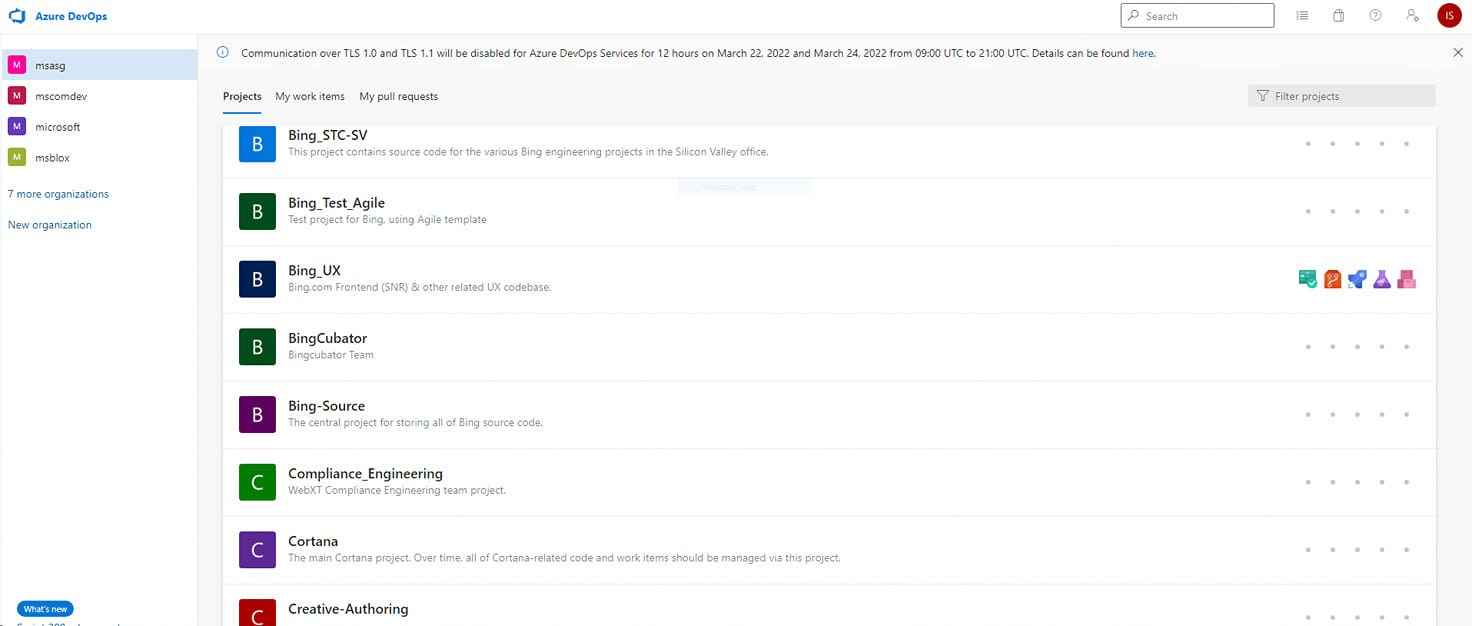

Hackers leak 190GB of alleged Samsung data, source code

The Lapsus$ data extortion group leaked today a huge collection of confidential data they claim to be from Samsung Electronics, the South Korean giant consumer electronics company.

- source code for every Trusted Applet (TA) installed in Samsung’s TrustZone environment used for sensitive operations (e.g. hardware cryptography, binary encryption, access control)

- algorithms for all biometric unlock operations

- bootloader source code for all recent Samsung devices

- confidential source code from Qualcomm

- source code for Samsung’s activation servers

- full source code for technology used for authorizing and authenticating Samsung accounts, including APIs and services

Toisaalta, saattaa myös avata ovet custom ROM maailmalle nykyisissä luureissa...

Viimeksi muokattu: