Osaan kyllä kuvitella useammankin "nerokkaan" käyttöliittymäratkaisun missä tavallinen käyttäjä ihan vahingossa tai epähuomiossa laittaa louhijan päälle. Ja kun vielä louhinnasta osa menee softan tekijälle niin en yhtään ihmettelisi että käyttöliittymä tehtäisiin jopa tarkoituksella sellaiseksi että herkästi vahingossa klikkaisi tuon päälle.

-

PikanavigaatioAjankohtaista io-tech.fi uutiset Uutisia lyhyesti Muu uutiskeskustelu io-tech.fi artikkelit io-techin Youtube-videot Palaute, tiedotukset ja arvonnat

Tietotekniikka Prosessorit, ylikellotus, emolevyt ja muistit Näytönohjaimet Tallennus Kotelot ja virtalähteet Jäähdytys Konepaketit Kannettavat tietokoneet Buildit, setupit, kotelomodifikaatiot & DIY Oheislaitteet ja muut PC-komponentit

Tekniikkakeskustelut Ongelmat Yleinen rautakeskustelu Älypuhelimet, tabletit, älykellot ja muu mobiili Viihde-elektroniikka, audio ja kamerat Elektroniikka, rakentelu ja muut DIY-projektit Internet, tietoliikenne ja tietoturva Käyttäjien omat tuotetestit

Softakeskustelut Pelit, PC-pelaaminen ja pelikonsolit Ohjelmointi, pelikehitys ja muu sovelluskehitys Yleinen ohjelmistokeskustelu Testiohjelmat ja -tulokset

Muut keskustelut Autot ja liikenne Urheilu TV- & nettisarjat, elokuvat ja musiikki Ruoka & juoma Koti ja asuminen Yleistä keskustelua Politiikka ja yhteiskunta Hyvät tarjoukset Tekniikkatarjoukset Pelitarjoukset Ruoka- ja taloustarviketarjoukset Muut tarjoukset

Kauppa-alue

Navigation

Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Huomio: This feature may not be available in some browsers.

Lisää vaihtoehtoja

Tyylin valinta

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Tietoturvauutiset ja blogipostaukset

- Keskustelun aloittaja Sampsa

- Aloitettu

- Liittynyt

- 05.12.2018

- Viestejä

- 2 378

Eipä toi Nortonin krypto louhinta aktivoidu muuta kuin käyttäjän pitää itse käydä laittamassa se päälle. Sinällään jos tuo louhijan koodi on norttonin kirjoittamaa on se tietoturvallista koodia. Suurin epäeettinen juttu tuossa louhijassa on se, että käyttäjät, jotka louhivat sillä kryptokolikoita menettävät rahaa, koska nykyisillä sähkönhinnoilla louhinta ei ole kannattavaa kotikoneella. Norton itse taas automaattisesti voittaa oman provikansa verran, koska käyttäjä maksaa sähkölaskun millä kolikot louhitaan.

Eli tuon louhinta softan käyttö jää pääasiassa siihen, että esim. perheen teini louhii vanhempiensa maksamalla sähköllä itselleen kolikoita ja tienaa vähän extraa. Toinen vaihtoehto on, että joku louhii kolikoita työnantajan sähköillä tai jonkun muun osapuolen maksamilla sähköillä jos itse maksaa sähkölaskun ei se ole kannattavaa.

Eli tuon louhinta softan käyttö jää pääasiassa siihen, että esim. perheen teini louhii vanhempiensa maksamalla sähköllä itselleen kolikoita ja tienaa vähän extraa. Toinen vaihtoehto on, että joku louhii kolikoita työnantajan sähköillä tai jonkun muun osapuolen maksamilla sähköillä jos itse maksaa sähkölaskun ei se ole kannattavaa.

- Liittynyt

- 05.12.2018

- Viestejä

- 2 378

Avoimen lähdekoodin kehittäjä korruptoi tahallaan itse kirjoittamansa avoimen lähdekoodin kirjastot ilmeisesti protestina sille, että tuhannet firmat tienaa rahaa hänen kirjoittamallaan lähdekoodilla. Huvittavaa tässä tapauksessa on se, että kehittäjä bannataan git hubista jota kautta hänen koodejaan levitetään ja hän menettää pääsyn sataan omaan projektiinsa, jonka tekijän oikeudet hän itse omistaa. Hän ei siis voi edes poistaa omia projektejaan git hubista. Sinällään vähän mielenkiintoinen tilanne jos alkuperäinen kehittäjä ei pääse käsiksi enään omiin projekteihinsa.

www.theverge.com

www.theverge.com

Koodaajan tapa toimia ei ehkä ole järkevin, koska yleensä noita avoimen lähdekoodin projekteina voi käyttää esimerkkinä omasta osaamisesta esim. CV:ssä kun hakee palkallista työtä, mutta jos julkisesti sabotoi koodia kun suuttuu jostain ei kukaan firma uskalla enää palkata sellaista koodaajaa mihinkään hommaan, joka tahallaan saboi koodia. Joten siinä mielessä vähän typerä tapa toimia. Lisäksi jos koodit on jo julkaistu avoimen lähdekoodin lisenssillä ei sitä enää voi julkaisun jälkeen peruuttaa varsinkaan jos lisenssi ehdot eivät salli peruutuksia.

Tämä on kuitenkin hyvä esimerkki siihen mitä riskejä avoimeen lähdekoodiin voi liittyä jos sen kehittäjät päättävät toimia näin.

Open source developer corrupts widely-used libraries, affecting tons of projects

The sabotaged versions produce an endless string of illegible text.

Koodaajan tapa toimia ei ehkä ole järkevin, koska yleensä noita avoimen lähdekoodin projekteina voi käyttää esimerkkinä omasta osaamisesta esim. CV:ssä kun hakee palkallista työtä, mutta jos julkisesti sabotoi koodia kun suuttuu jostain ei kukaan firma uskalla enää palkata sellaista koodaajaa mihinkään hommaan, joka tahallaan saboi koodia. Joten siinä mielessä vähän typerä tapa toimia. Lisäksi jos koodit on jo julkaistu avoimen lähdekoodin lisenssillä ei sitä enää voi julkaisun jälkeen peruuttaa varsinkaan jos lisenssi ehdot eivät salli peruutuksia.

Tämä on kuitenkin hyvä esimerkki siihen mitä riskejä avoimeen lähdekoodiin voi liittyä jos sen kehittäjät päättävät toimia näin.

- Liittynyt

- 02.11.2016

- Viestejä

- 1 332

On sillä ne varmaan vielä omalla koneellaan ja löytyy NPM:stä. GitHub on yksityinen yritys ja voi tehdä melkein mitä huvittaa.Avoimen lähdekoodin kehittäjä korruptoi tahallaan itse kirjoittamansa avoimen lähdekoodin kirjastot ilmeisesti protestina sille, että tuhannet firmat tienaa rahaa hänen kirjoittamallaan lähdekoodilla. Huvittavaa tässä tapauksessa on se, että kehittäjä bannataan git hubista jota kautta hänen koodejaan levitetään ja hän menettää pääsyn sataan omaan projektiinsa, jonka tekijän oikeudet hän itse omistaa. Hän ei siis voi edes poistaa omia projektejaan git hubista. Sinällään vähän mielenkiintoinen tilanne jos alkuperäinen kehittäjä ei pääse käsiksi enään omiin projekteihinsa.

Open source developer corrupts widely-used libraries, affecting tons of projects

The sabotaged versions produce an endless string of illegible text.

Voi kehittäjä julkaista uudet versiot haluamallaan lisenssillä, vanhoja versioita ei voi enää muuttaa. Ainakin jos on siis ainut kehittäjä, muuten pitää kysyä lupaa muilta kehittäjiltä.Koodaajan tapa toimia ei ehkä ole järkevin, koska yleensä noita avoimen lähdekoodin projekteina voi käyttää esimerkkinä omasta osaamisesta esim. CV:ssä kun hakee palkallista työtä, mutta jos julkisesti sabotoi koodia kun suuttuu jostain ei kukaan firma uskalla enää palkata sellaista koodaajaa mihinkään hommaan, joka tahallaan saboi koodia. Joten siinä mielessä vähän typerä tapa toimia. Lisäksi jos koodit on jo julkaistu avoimen lähdekoodin lisenssillä ei sitä enää voi julkaisun jälkeen peruuttaa varsinkaan jos lisenssi ehdot eivät salli peruutuksia.

Suljettuun koodiin voi laittaa mitä vaan ja sitä on vaikeampi huomata jos kehittäjä tekee jotain pahaa.Tämä on kuitenkin hyvä esimerkki siihen mitä riskejä avoimeen lähdekoodiin voi liittyä jos sen kehittäjät päättävät toimia näin.

Tuntuu kyllä, että kehittäjä ei nyt ihan ymmärtänyt mitä avoin lähdekoodi ja lisenssi tarkoittaa. Ehkä hän valitsi väärän lisenssin, toinen noista kirjastoista oli ainakin MIT-lisenssillä, niin sen käyttäjillä ei ole velvoitetta julkaista omia parannuksiaan tai ohjelmiaan.

- Liittynyt

- 23.10.2016

- Viestejä

- 1 756

Tuo sälli on ihan latvasta laho.

nypost.com

nypost.com

Resident of Queens home with suspected bomb-making materials charged

The resident of the Queens home where suspected bomb-making materials were discovered after a fire has been charged with reckless endangerment, cops confirmed Wednesday morning. Marak Squires, 37, …

- Liittynyt

- 07.03.2017

- Viestejä

- 2 260

Offtopiccina tuli jampan committia katsottua Adds new American flag module · Marak/colors.js@074a0f8

Kommentit committiin vissiin päätynyt USA telkkariin ja hauskaa tuntuu olevan.

Ja vinkiksi siis että jos teet kirjaston niin ei sulle siitä mitään makseta. Se on projekti jonka näyttää CV:ssä ja mahdollisesti saa työpåaikan ja palkkaa rahan muodossa.

Kommentit committiin vissiin päätynyt USA telkkariin ja hauskaa tuntuu olevan.

Ja vinkiksi siis että jos teet kirjaston niin ei sulle siitä mitään makseta. Se on projekti jonka näyttää CV:ssä ja mahdollisesti saa työpåaikan ja palkkaa rahan muodossa.

Ongelma tulee tuosta siinä vaiheessa, kun kirjastosta tulee niin suosittu, että pelkästään GitHubin pyörittäminen sen tiimoilta vie kaiken vapaa-ajan, ja kukaan muu ei halua ottaa asiasta vetovastuusta. Ja samalla suuryritykset myyvät asiakkailleen kehittämääsi toimintoa hintaan 5 dollaria per tunti, mutta eivät viitsi sijoittaa saamistaan voitoista senttiäkään alkuperäisen projektin tukemiseen. esim. OpenSSL:n Heartbleed osoitti hyvin sen, että kokonainen ekosysteemi on erittäinen haavottuvainen, jos sen ympärillä pyörivät toimijat eivät halua panostaa yhteiseen kehitykseen.Ja vinkiksi siis että jos teet kirjaston niin ei sulle siitä mitään makseta. Se on projekti jonka näyttää CV:ssä ja mahdollisesti saa työpåaikan ja palkkaa rahan muodossa.

- Liittynyt

- 02.11.2016

- Viestejä

- 1 332

Ei kukaan kuitenkaan pakota kuluttamaan kaikkea vapaa-aikaa. Vaikka vastuuntunto voi siihen ajaa. Siinä vaiheessa voi vaan sanoa, että maksakaa, niin hoidan ajoissa.Ongelma tulee tuosta siinä vaiheessa, kun kirjastosta tulee niin suosittu, että pelkästään GitHubin pyörittäminen sen tiimoilta vie kaiken vapaa-ajan, ja kukaan muu ei halua ottaa asiasta vetovastuusta. Ja samalla suuryritykset myyvät asiakkailleen kehittämääsi toimintoa hintaan 5 dollaria per tunti, mutta eivät viitsi sijoittaa saamistaan voitoista senttiäkään alkuperäisen projektin tukemiseen. esim. OpenSSL:n Heartbleed osoitti hyvin sen, että kokonainen ekosysteemi on erittäinen haavottuvainen, jos sen ympärillä pyörivät toimijat eivät halua panostaa yhteiseen kehitykseen.

- Liittynyt

- 10.01.2019

- Viestejä

- 26 423

Vähän yleistit, toki jos julkaiset avointakoodia hyvin vapaalla lisenssillä, niin koodista rahaa on vaikea kerjätä sen jälkeen kun sen on lahjoittanut kaikille ilman. Sitten ansaintalokiikka pitää hakea muualta.Ja vinkiksi siis että jos teet kirjaston niin ei sulle siitä mitään makseta. Se on projekti jonka näyttää CV:ssä ja mahdollisesti saa työpåaikan ja palkkaa rahan muodossa.

Se ei tarkoita etteikö voisi tehdä tai etteikö olisi tehty kirjastoja rahaa vastaan.

Voi tehdä jopa ympäristöihin joista tartuu joku enemmän tai vähemmän avoin lisenssi.

Jos tekee komponentteja kokonaisuuteen missä se avoin lisenssi tarttuu omaan työhön, niin yleensä kyse homman ideasta, saanut muiden rahoittaman työn käyttöön ja on siihen osallistunut pienellä murusella.

Totta,Tämä on kuitenkin hyvä esimerkki siihen mitä riskejä avoimeen lähdekoodiin voi liittyä jos sen kehittäjät päättävät toimia näin.

Pienen budjetin toimijalla todella iso riski. (isoillakkin konserneilla voi olla sitä pienten resurssien toimintaa)

Perinteisesti riskinä pidetty ,heiko laatu, tuen (kehityksen) loppuminen, ulkopuolisen vihamielisen koodin tuleminen, mutta riski myös että päätekijä muuttuu vihamieliseksi.

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Kuluttajien keskuudessa suositut retitinvalmistajat ovat jälleen otsikkoissa:

www.bleepingcomputer.com

www.bleepingcomputer.com

www.sentinelone.com

www.sentinelone.com

KCodes NetUSB bug exposes millions of routers to RCE attacks

A high-severity remote code execution flaw tracked as CVE-2021-45388 has been discovered in the KCodes NetUSB kernel module, used by millions of router devices from various vendors.

CVE-2021-45608 | NetUSB RCE Flaw in Millions of End User Routers

SentinelLabs has discovered a high severity flaw in NetUSB which could be remotely exploited to execute code in the kernel.

The router vendors that use vulnerable NetUSB modules are Netgear, TP-Link, Tenda, EDiMAX, Dlink, and Western Digital.

- Liittynyt

- 10.01.2019

- Viestejä

- 26 423

Ymmärsinkö oikein.Kuluttajien keskuudessa suositut retitinvalmistajat ovat jälleen otsikkoissa:

USB over IP komponentissa on haavoittuvuus, kuuntelee portti 2005 , mahdollista hyökätä netin puolelta, jos laite on julkisessa netissä eikä ole palomuurilla suljettu.

Se meni ohi että mitä sen kautta voidaan tehdä. Onko käyttäjän helppo sulkea, vai onko ns aina päällä?

Potenttiaalisen riskilaitteen ilmeisesti tunnistaa että siinä on USB isäntä portti (laitteeseen voi kytkeä USB laitteita), vai onko modulia myös laitteissa joissa ei ole ulkoista USB liitintä ? (edit ilmeisesti ei takaa)

(sori maalikko mutuilu, kiinnosti kuluttaja itse ongelma, eikä vain se että joku valmistaja tieturva otsikoissa)

Viimeksi muokattu:

Desgorr

Tukijäsen

- Liittynyt

- 19.10.2016

- Viestejä

- 6 822

Onpahan harvinaisen paska haavoittuvuus jos suoraan Internetistä päinkin tuota on mahdollista helposti hyväksikäyttää.

Netgear ainakin julkaissut joitain paikkauksia, eli jos jollain moinen purkki on niin heti päivitykseen.

According to the security advisory published on December 20, 2021, the affected Netgear products are the following:

TP-Link julkaissut myös pätsit: Security Advisory for KCodes NetUSB Vulnerabilities | TP-Link Finland

While going through various paths through various binaries, I came across a kernel module called NetUSB. As it turned out, this module was listening on TCP port 20005 on the IP 0.0.0.0.

Provided there were no firewall rules in place to block it, that would mean it was listening on the WAN as well as the LAN. Who wouldn’t love a remote kernel bug?

Netgear ainakin julkaissut joitain paikkauksia, eli jos jollain moinen purkki on niin heti päivitykseen.

According to the security advisory published on December 20, 2021, the affected Netgear products are the following:

- D7800 fixed in firmware version 1.0.1.68

- R6400v2 fixed in firmware version 1.0.4.122

- R6700v3 fixed in firmware version 1.0.4.122

TP-Link julkaissut myös pätsit: Security Advisory for KCodes NetUSB Vulnerabilities | TP-Link Finland

Viimeksi muokattu:

- Liittynyt

- 05.12.2018

- Viestejä

- 2 378

Ei kukaan kuitenkaan pakota kuluttamaan kaikkea vapaa-aikaa. Vaikka vastuuntunto voi siihen ajaa. Siinä vaiheessa voi vaan sanoa, että maksakaa, niin hoidan ajoissa.

Jos alkuperäinen kehittäjä ei ehdi tai halua korjata bugeja niin avoimessa lähdekoodissa jonka koodit ovat kaikkien saatavilla esim. git hubissa kuka tahansa kenellä on riittävä osaaminen voi luoda koodista oman kopion kutsutaan git hubissa "fork" ja tehdä korjaukset siihen omaan kopioon jos sitä alkuperäistä kehityspuuta ei pysty muuttamaan. Jos se uusi kopio on parempi kuin alkuperäinen siirtyvät käyttäjät käyttämään sitä. Tästä syystähän esim. Linuxistakin on miljoona eri versiota kun eri tahot ovat luoneet koodista omia versioitaan.

- Liittynyt

- 17.10.2016

- Viestejä

- 596

Jokos tämä case Huhtamäki oli täällä? Onhan tuo paljon dataa, jos kyse ei ole jostain mainosvideoosta…

www.is.fi

www.is.fi

Pakkausjätti Huhtamäki joutui tietomurron kohteeksi – jopa 150 gigatavua dataa vääriin käsiin

Yhtiö vahvistaa murron, muttei varastettujen tietojen laatua.

- Liittynyt

- 17.10.2016

- Viestejä

- 4 973

Jos nuo kovin haaroittuu niin tulee vaan helposti sekavaa paskaa kun alkaa olla kymmeniä epämääräisiä versioita, kasa kuolleita joita ei hoida kukaan ja joukko keskenään kilpailevia. Vähän niinkuin Linuxissa.Jos alkuperäinen kehittäjä ei ehdi tai halua korjata bugeja niin avoimessa lähdekoodissa jonka koodit ovat kaikkien saatavilla esim. git hubissa kuka tahansa kenellä on riittävä osaaminen voi luoda koodista oman kopion kutsutaan git hubissa "fork" ja tehdä korjaukset siihen omaan kopioon jos sitä alkuperäistä kehityspuuta ei pysty muuttamaan. Jos se uusi kopio on parempi kuin alkuperäinen siirtyvät käyttäjät käyttämään sitä. Tästä syystähän esim. Linuxistakin on miljoona eri versiota kun eri tahot ovat luoneet koodista omia versioitaan.

- Liittynyt

- 21.06.2017

- Viestejä

- 7 564

Jos alkuperäinen kehittäjä ei ehdi tai halua korjata bugeja niin avoimessa lähdekoodissa jonka koodit ovat kaikkien saatavilla esim. git hubissa kuka tahansa kenellä on riittävä osaaminen voi luoda koodista oman kopion kutsutaan git hubissa "fork" ja tehdä korjaukset siihen omaan kopioon jos sitä alkuperäistä kehityspuuta ei pysty muuttamaan. Jos se uusi kopio on parempi kuin alkuperäinen siirtyvät käyttäjät käyttämään sitä. Tästä syystähän esim. Linuxistakin on miljoona eri versiota kun eri tahot ovat luoneet koodista omia versioitaan.

Itte olen forkin mieltänyt enempi sellaiseksi jossa voit siis helposti tehdä muutoksia siihen orkkikseen ilman että se sotkee orkkis puuta mitenkään. Sitten kun olet sen oman säätösi saanut hyvälle mallille niin tehdään pull request siihen orkkikseen ja jos kaikki menee hyvin niin se hyväksytään orkkikseen.

Esim. linux kernelin kehityshän tapahtuu näin. Forkkeja on ihan älyttömästi sen takia, se ei tarkoita että niitä forkkeja oikeasti käyttäisi kukaan muu kuin itse forkin tekijä ja ehkä jokunen testaaja.

Sitten toki on erikseen forkit joissa alkuperäinen kehittäjä on pitkälti hylänny projektin ja joku muu on jatkanut.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Windowssisa kasa kriittisiä reikiä, eli normi paikka-tiistai taas kerran, kaikki hajalla, korjausta kehiin:

threatpost.com

Osa on myös automaattisesti exploitattavissa, eli voi tulla viruksia ja matoja vanhaan kunnon tyyliin.

threatpost.com

Osa on myös automaattisesti exploitattavissa, eli voi tulla viruksia ja matoja vanhaan kunnon tyyliin.

Microsoft Faces Wormable, Critical RCE Bug & 6 Zero-Days

The large January 2022 Patch Tuesday update covers nine critical CVEs, including a self-propagator with a 9.8 CVSS score.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Vähän outo, ettei kuitenkaan täällä sitten ole listattu mitään noista? Eli tämänpäiväinen kumulatiivinen päivitys Windows 11, joka siis ainoa päivitys tarjolla.Windowssisa kasa kriittisiä reikiä, eli normi paikka-tiistai taas kerran, kaikki hajalla, korjausta kehiin:

Osa on myös automaattisesti exploitattavissa, eli voi tulla viruksia ja matoja vanhaan kunnon tyyliin.

Microsoft Faces Wormable, Critical RCE Bug & 6 Zero-Days

The large January 2022 Patch Tuesday update covers nine critical CVEs, including a self-propagator with a 9.8 CVSS score.threatpost.com

January 11, 2022—KB5009566 (OS Build 22000.434) - Microsoft Support

Vai tällä lausahduksellako ne kuittaa nuo muka:

Updates security for your Windows operating system.

Edit: Tosiaan, itse pitää kaivella tarkemmat tiedot, mutta siltikään ei taida mistään selkeästi nähdä, että onko nuo koneelle asentuneet:

Security Update Guide - Microsoft Security Response Center

Viimeksi muokattu:

FSB pidättänyt REvil ransomwaren takana olleen poppoon.

therecord.media

therecord.media

Uutisoinnin arvoista, kun venäläisiä harvemmin kiinnostaa verkkorikollisuus, joka ei kohdistu heihin.

FSB arrests REvil ransomware gang members

The Russian Federal Security Service (FSB) said today that it has raided and shut down the operations of the REvil ransomware gang.

Uutisoinnin arvoista, kun venäläisiä harvemmin kiinnostaa verkkorikollisuus, joka ei kohdistu heihin.

Tuon Twitter-videon perusteella viranomaiset vievät todennäköisesti myös heidän kaikki rahansa, jota tuntui olevan runsaasti. Lisäksi noiden epäiltyjen henkilöllisyys on vähän huonosti suojattu noissa videoissa (mm. tatuoinnit näkyvät selvästi), eli tarinan opetus on se, ettei FSB paljoa välitä ihmisistä.Uutisoinnin arvoista, kun venäläisiä harvemmin kiinnostaa verkkorikollisuus, joka ei kohdistu heihin.

- Liittynyt

- 23.10.2016

- Viestejä

- 1 756

tarinan opetus on se, ettei FSB paljoa välitä ihmisistä

Mitäpä tuommoisia persereikiä suojelemaan.

- Liittynyt

- 17.10.2016

- Viestejä

- 2 513

Eli tuomiokin tuli jo?Mitäpä tuommoisia persereikiä suojelemaan.

- Liittynyt

- 17.10.2016

- Viestejä

- 2 513

Safari bug can leak some of your Google account info and recent browsing history - 9to5Mac

A serious Safari bug disclosed in this blog post from FingerprintJS can disclose information about your recent browsing history and...

9to5mac.com

9to5mac.com

The bug is simply that the names of all IndexedDB databases is available to any site; access to the actual content of each database is restricted. The fix — and the correct behaviour observed on other browsers like Chrome — would be that a website can only see the databases created by the same domain name as its own.

All current versions of Safari on iPhone, iPad and Mac are exploitable. FingerprintJS says they reported the bug to Apple on November 28, but it has not yet been resolved.

Tutkijat ovat löytäneet uuden muokattua UEFI:a hyödyntävän hyökkäyksen. Toimii Windows-käyttöjärjestelmän kanssa, ja koska kyse on UEFI:n kautta tapahtuvasta hyökkäyksestä niin massamuistin formatointi ja käyttöjärjestelmän uudelleenasennus eivät pelasta tilannetta. Todennäköisesti kyseessä on suurilla resursseilla toteutettu kohdennettu isku, koska kyseinen haitake on löytynyt toistaiseksi vain yhdestä paikasta

securelist.com

securelist.com

MoonBounce: the dark side of UEFI firmware

At the end of 2021, we inspected UEFI firmware that was tampered with to embed a malicious code we dub MoonBounce. In this report we describe how the MoonBounce implant works and how it is connected to APT41.

- Liittynyt

- 05.12.2018

- Viestejä

- 2 378

Tutkijat ovat löytäneet uuden muokattua UEFI:a hyödyntävän hyökkäyksen. Toimii Windows-käyttöjärjestelmän kanssa, ja koska kyse on UEFI:n kautta tapahtuvasta hyökkäyksestä niin massamuistin formatointi ja käyttöjärjestelmän uudelleenasennus eivät pelasta tilannetta. Todennäköisesti kyseessä on suurilla resursseilla toteutettu kohdennettu isku, koska kyseinen haitake on löytynyt toistaiseksi vain yhdestä paikasta

MoonBounce: the dark side of UEFI firmware

At the end of 2021, we inspected UEFI firmware that was tampered with to embed a malicious code we dub MoonBounce. In this report we describe how the MoonBounce implant works and how it is connected to APT41.securelist.com

Jep todennäköisesti tuo on jonkun valtiollisen tahon tekemä haitake. Tällähetkellähän ei tiedetä miten tuo haitake on saaatu asennettua kohdekoneen UEFI biokseen. Joten miten tuota pystyy estämään asentumasta ei oikein tiedetä.

Dark Souls 3 -pelistä on löytynyt haavoittuvuus, joka mahdollistaa koodin suorittamisen online-pelaajan koneella. Kehoittavat välttämään nettipelaamista kyseisen pelin kohdalla, kunnes patsi tuohon julkaistaan

www.theverge.com

www.theverge.com

Dark Souls 3 exploit could let hackers take control of your entire computer

The issue only affects PC gamers who play online.

- Liittynyt

- 17.10.2016

- Viestejä

- 2 291

Dark Souls 3 -pelistä on löytynyt haavoittuvuus, joka mahdollistaa koodin suorittamisen online-pelaajan koneella. Kehoittavat välttämään nettipelaamista kyseisen pelin kohdalla, kunnes patsi tuohon julkaistaan

Dark Souls 3 exploit could let hackers take control of your entire computer

The issue only affects PC gamers who play online.www.theverge.com

Se, että tällainen haavoittuvuus on ilmeisesti (?) hyväksikäytettävissä palvelimen yli (pelaajalta pelaajalle), on jo itsessään vakava asia, mutta se, miten peliyhtiö reagoi asiaan, on jo täysin ala-arvoista, vaikkakaan ei mitenkään yllättävää:

According to the post, the “hacker” knew about the vulnerability and attempted to contact Dark Souls developer FromSoftware about the issue. He was reportedly ignored, so he started using the hack on streamers to draw attention to the problem.

Pelien tietoturvasta puhutaan aika vähän, mutta syytä ehkä olisi puhua enemmän.

- Liittynyt

- 23.10.2016

- Viestejä

- 1 756

Se, että tällainen haavoittuvuus on ilmeisesti (?) hyväksikäytettävissä palvelimen yli (pelaajalta pelaajalle), on jo itsessään vakava asia, mutta se, miten peliyhtiö reagoi asiaan, on jo täysin ala-arvoista, vaikkakaan ei mitenkään yllättävää:

Pelien tietoturvasta puhutaan aika vähän, mutta syytä ehkä olisi puhua enemmän.

Valvellakin kesti kaksi vuotta korjata RCE Steamin pelikutsuissa. Alkoi tapahtumaan vasta kun exploit julkistettiin Twitterissä.

- Liittynyt

- 17.10.2016

- Viestejä

- 4 973

Eikös tuo dark souls ole muutenkin tunnettu siitä että netissä pelatessa vastustajan pelin voi paskoa osaava pelaaja täysin epärehellisesti esim saamalla vastustaja noukkimaan tietynlainen custom koodattu tavara inventoriinsa yms?Se, että tällainen haavoittuvuus on ilmeisesti (?) hyväksikäytettävissä palvelimen yli (pelaajalta pelaajalle), on jo itsessään vakava asia, mutta se, miten peliyhtiö reagoi asiaan, on jo täysin ala-arvoista, vaikkakaan ei mitenkään yllättävää:

Pelien tietoturvasta puhutaan aika vähän, mutta syytä ehkä olisi puhua enemmän.

- Liittynyt

- 05.12.2018

- Viestejä

- 2 378

Se, että tällainen haavoittuvuus on ilmeisesti (?) hyväksikäytettävissä palvelimen yli (pelaajalta pelaajalle), on jo itsessään vakava asia, mutta se, miten peliyhtiö reagoi asiaan, on jo täysin ala-arvoista, vaikkakaan ei mitenkään yllättävää:

Nämä haavoittuvuudet on pahin ongelma juuri tuollaisissa peleissä kuin Darksouls, jossa pelataan random tyyppejä vastaan netissä. Jos pelaa jollain omalla lokaalilla serverilla jossain omassa lan partyssä jossa kaikki ovat saman katon alla asia ei niinkään ole ongelma.

- Liittynyt

- 05.12.2018

- Viestejä

- 2 378

Tässä streamissa streemaajan kone kaapataan tuon darksoul 3 haavoittuvuuden avulla ja hakkeri kaataa pelin prosessin ja ajaa koneella scriptin joka käynnistää windowsin puhesyntetisaattorin arvostelemaan streemaajan pelitaitoja. Tapahtuu kohdassa 1:20:22.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

Haavoittuvuus Polkit-komponentissa

www.kyberturvallisuuskeskus.fi

www.kyberturvallisuuskeskus.fi

Esim. Ubuntuun löytyy jo päivitykset

ubuntu.com

ubuntu.com

Kriittinen haavoittuvuus Unix polkit-komponentissa | Kyberturvallisuuskeskus

Unix-järjestelmissä yleisesti käytössä oleva Polkit-komponentti mahdollistaa käyttöoikeuksien korottamisen mielivaltaisesti. Haavoittuvuuden hyväksikäyttö vaatii oikeuden suorittaa komentoja kohdejärjestelmässä.

Esim. Ubuntuun löytyy jo päivitykset

CVE-2021-4034 | Ubuntu

Ubuntu is an open source software operating system that runs from the desktop, to the cloud, to all your internet connected things.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

Tähän haavoittuvuuteen on nyt julkaistu päivityksiä

Safari bug can leak some of your Google account info and recent browsing history - 9to5Mac

A serious Safari bug disclosed in this blog post from FingerprintJS can disclose information about your recent browsing history and...9to5mac.com

Apple Releases macOS Monterey 12.2 With Safari Vulnerability Fix

Apple today released macOS Monterey 12.2, the second major update to the macOS Monterey update that launched in October. macOS Monterey 12.2 comes over a month after the release of the 12.1 update, which brought SharePlay support. The macOS Monterey 12.2 update can be downloaded on all...

Apple Releases iOS 15.3 and iPadOS 15.3 With Fix for Safari Bug That Leaks Browsing Activity

Apple today released iOS 15.3 and iPadOS 15.3, the third major updates to the iOS and iPadOS 15 operating systems that were released in September 2021. iOS and iPadOS 15.3 come almost two weeks after the release of iOS and iPadOS 15.2.1, minor bug fix updates. The iOS 15.3 and iPadOS 15.3...

- Liittynyt

- 17.10.2016

- Viestejä

- 2 291

Haavoittuvuus Polkit-komponentissa

Kriittinen haavoittuvuus Unix polkit-komponentissa | Kyberturvallisuuskeskus

Unix-järjestelmissä yleisesti käytössä oleva Polkit-komponentti mahdollistaa käyttöoikeuksien korottamisen mielivaltaisesti. Haavoittuvuuden hyväksikäyttö vaatii oikeuden suorittaa komentoja kohdejärjestelmässä.www.kyberturvallisuuskeskus.fi

Esim. Ubuntuun löytyy jo päivitykset

CVE-2021-4034 | Ubuntu

Ubuntu is an open source software operating system that runs from the desktop, to the cloud, to all your internet connected things.ubuntu.com

Tämä ei vissiin koske Androidia, käsitinkö oikein? Siinähän ei root-oikeuksia ole normaalisti saatavilla ylipäätään, ja muukin oikeuksien hallinta taitaa mennä jotenkin muuten kuin PolicyKitillä?

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

En ainakaan löytänyt Googlella oikein mitään. Hakusanoina android ja CVE-2021-4034.Tämä ei vissiin koske Androidia, käsitinkö oikein? Siinähän ei root-oikeuksia ole normaalisti saatavilla ylipäätään, ja muukin oikeuksien hallinta taitaa mennä jotenkin muuten kuin PolicyKitillä?

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

Suomalaiset diplomaatit ovat joutuneet kybervakoilun kohteeksi, kertoo ulkoministeriö. Käytetty NSO Groupin Pegasus haittaohjelmaa.

yle.fi

yle.fi

www.bleepingcomputer.com

www.bleepingcomputer.com

Suomalaisia diplomaatteja vakoiltu haittaohjelmalla – ulkoministeriö: Vakava tapaus, tulkitsemme laittomaksi tiedusteluksi

Ulkoministeriö ei kerro, ketä vakoilusta epäillään. Haittaohjelmaa tekevän israelilaisyhtiön arvellaan avustaneen useita yksinvaltaisia valtioita urkinnassa.

Finnish diplomats’ phones infected with NSO Group Pegasus spyware

Finland's Ministry for Foreign Affairs says devices of Finnish diplomats have been hacked and infected with NSO Group's Pegasus spyware in a cyber-espionage campaign.

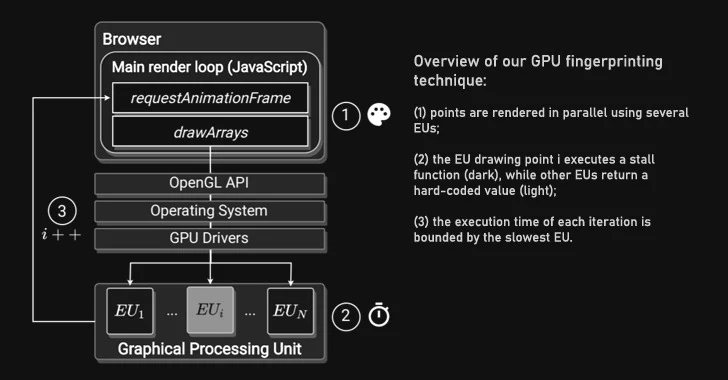

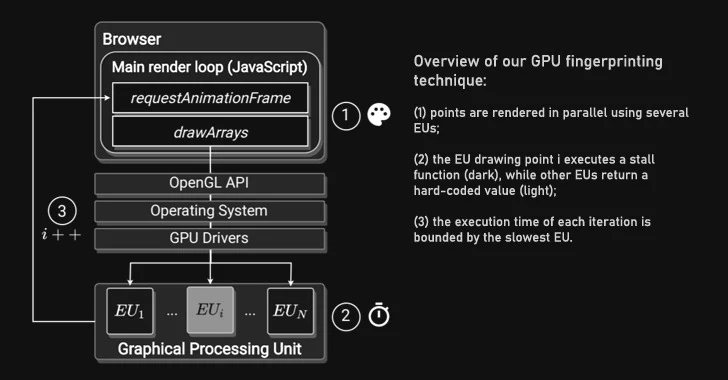

Your Graphics Card Fingerprint Can Be Used to Track Your Activities Across the Web

Your Graphics Card Fingerprint Can Be Used to Track Your Activities Across the Web

Researchers have demonstrated a new type of fingerprinting technique that exploits a machine's graphics processing unit (GPU) as a means to track users across the web persistently.

Dubbed DrawnApart, the method "identifies a device from the unique properties of its GPU stack," researchers from Australia, France, and Israel said in a new paper," adding " variations in speed among the multiple execution units that comprise a GPU can serve as a reliable and robust device signature, which can be collected using unprivileged JavaScript."

leripe

Ehdotuksia otetaan vastaan

- Liittynyt

- 19.10.2016

- Viestejä

- 1 649

Eiköhän tuokin ole jo ollut tiedossa facebookilla, googlella jne., jotka varmasti laittavat rahaa tälläisten löytämiseen ja hyödyntämiseen, kun business on siitä riippuvainen.

Your Graphics Card Fingerprint Can Be Used to Track Your Activities Across the Web

Your Graphics Card Fingerprint Can Be Used to Track Your Activities Across the Webthehackernews.com

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Googlen FLoC ei saanut kauhean hyvää vastaanottoa, joten heittivät sen roskiin ja ehdottavat nyt uutta systeemiä, Topics...

blog.google

With Topics, your browser determines a handful of topics, like “Fitness” or “Travel & Transportation,” that represent your top interests for that week based on your browsing history. Topics are kept for only three weeks and old topics are deleted. Topics are selected entirely on your device without involving any external servers, including Google servers. When you visit a participating site, Topics picks just three topics, one topic from each of the past three weeks, to share with the site and its advertising partners. Topics enables browsers to give you meaningful transparency and control over this data, and in Chrome, we’re building user controls that let you see the topics, remove any you don’t like or disable the feature completely.

blog.google

With Topics, your browser determines a handful of topics, like “Fitness” or “Travel & Transportation,” that represent your top interests for that week based on your browsing history. Topics are kept for only three weeks and old topics are deleted. Topics are selected entirely on your device without involving any external servers, including Google servers. When you visit a participating site, Topics picks just three topics, one topic from each of the past three weeks, to share with the site and its advertising partners. Topics enables browsers to give you meaningful transparency and control over this data, and in Chrome, we’re building user controls that let you see the topics, remove any you don’t like or disable the feature completely.

Saa nähdä miten tuo lupaus, että voi poistaa käytöstä toteutetaan muka...

Get to know the new Topics API for Privacy Sandbox

We’re announcing Topics, a new Privacy Sandbox proposal for interest-based advertising that replaces FLoC

Saa nähdä miten tuo lupaus, että voi poistaa käytöstä toteutetaan muka...

In Targeted Attack, Hacker Group Claims to Have Breached Lockheed Martin via Malicious Holiday Gifts

A known threat actor has claimed responsibility

restoreprivacy.com

restoreprivacy.com

Earlier today, a well-known hacking group made a post on a popular hacking forum advertising internal documents from Lockheed Martin. We examined a sample of the documents and also obtained exclusive commentary from the hacker group, including how they claimed to have breached Lockheed Martin’s network by sending select employees gifts during the 2021 holiday season.

- Liittynyt

- 17.10.2016

- Viestejä

- 2 513

UEFI firmware vulnerabilities affect at least 25 computer vendors

Researchers from firmware protection company Binarly have discovered critical vulnerabilities in the UEFI firmware from InsydeH2O used by multiple computer vendors such as Fujitsu, Intel, AMD, Lenovo, Dell, ASUS, HP, Siemens, Microsoft, and Acer.

Ten of the discovered vulnerabilities could be exploited for privilege escalation, twelve memory corruption flaws in SMM, and one is a memory corruption vulnerability in InsydeH2O's Driver eXecution Environment (DXE)

local or remote attacker with administrative privileges exploiting SMM flaws could perform the following tasks:

- Invalidate many hardware security features (SecureBoot, Intel BootGuard)

- Install persistent software that cannot be easily erased

- Create backdoors and back communications channels to steal sensitive data

At the time of writing, only Insyde, Fujitsu, and Intel have confirmed themselves as affected by the flaws, while Rockwell, Supermicro, and Toshiba were confirmed as not impacted. The rest are investigating.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Amerikassa ollaan taas vauhdissa ja nostettu pöydälle vanha ehdotus (ja jälleen heilutellaan lasten suojelu korttia) :

www.eff.org

www.eff.org

the new EARN IT Act would pave the way for a massive new surveillance system, run by private companies, that would roll back some of the most important privacy and security features in technology used by people around the globe. It’s a framework for private actors to scan every message sent online and report violations to law enforcement. And it might not stop there. The EARN IT Act could ensure that anything hosted online—backups, websites, cloud photos, and more—is scanned.

Eli, pahimmassa tilanteessa, käytitpä mitä tahansa USAssa toimivaa palvelua, niin sun data on luettavissa viranomaisten taholta ja skannataan läpi (ja ties minkä muun yksityisen palvelun). Ja salaukset oltava purettavissa tuota varten suoraan palveluntarjoajalla, eli sekään ei auta.

It’s Back: Senators Want EARN IT Bill to Scan All Online Messages

People don’t want outsiders reading their private messages —not their physical mail, not their texts, not their DMs, nothing. It’s a clear and obvious point, but one place it doesn’t seem to have reached is the U.S. Senate.A group of lawmakers led by Sen. Richard Blumenthal (D-CT) and Sen...

the new EARN IT Act would pave the way for a massive new surveillance system, run by private companies, that would roll back some of the most important privacy and security features in technology used by people around the globe. It’s a framework for private actors to scan every message sent online and report violations to law enforcement. And it might not stop there. The EARN IT Act could ensure that anything hosted online—backups, websites, cloud photos, and more—is scanned.

Eli, pahimmassa tilanteessa, käytitpä mitä tahansa USAssa toimivaa palvelua, niin sun data on luettavissa viranomaisten taholta ja skannataan läpi (ja ties minkä muun yksityisen palvelun). Ja salaukset oltava purettavissa tuota varten suoraan palveluntarjoajalla, eli sekään ei auta.

- Liittynyt

- 21.06.2017

- Viestejä

- 7 564

Amerikassa ollaan taas vauhdissa ja nostettu pöydälle vanha ehdotus (ja jälleen heilutellaan lasten suojelu korttia) :

It’s Back: Senators Want EARN IT Bill to Scan All Online Messages

People don’t want outsiders reading their private messages —not their physical mail, not their texts, not their DMs, nothing. It’s a clear and obvious point, but one place it doesn’t seem to have reached is the U.S. Senate.A group of lawmakers led by Sen. Richard Blumenthal (D-CT) and Sen...www.eff.org

the new EARN IT Act would pave the way for a massive new surveillance system, run by private companies, that would roll back some of the most important privacy and security features in technology used by people around the globe. It’s a framework for private actors to scan every message sent online and report violations to law enforcement. And it might not stop there. The EARN IT Act could ensure that anything hosted online—backups, websites, cloud photos, and more—is scanned.

Eli, pahimmassa tilanteessa, käytitpä mitä tahansa USAssa toimivaa palvelua, niin sun data on luettavissa viranomaisten taholta ja skannataan läpi (ja ties minkä muun yksityisen palvelun). Ja salaukset oltava purettavissa tuota varten suoraan palveluntarjoajalla, eli sekään ei auta.

Ei tuollaista pystytä mitenkään toteuttamaan. Palvelun tarjoajat vie palvelimensa sellaiseen maahan jonne toi laki ei yllä jos tuollaista oikeasti alettaisiin ajaa. Toihan vaatisi sen että esim metalla olisi api tuollaiselle scannerille ja kaikki liikenne tuutattaisiin sen läpi.

Toinen vaihtoehto olisi nuuskia se liikenne lennossa purkamalla salaus, mutta SSL salausta ei käsittääkseni ole korkattu niin että tuo olisi mahdollista ja jos olisi niin sitten olisi paljon isompi ongelma maailmanlaajuisesti kuin joidenkin jenkkitahojen hinku nuuskia kaikki liikenne.

EFF ajaa ihan hyviä juttuja mutta jossain asioissa menevät mielestäni hiukan liian pitkälle noissa uutisoinneissa ja niillä lietsotaan vaan pelkoa. Eli jutut hiukan liian raflaavia.

- Liittynyt

- 19.10.2016

- Viestejä

- 1 042

Tämä ei ole varsinaisesti uutinen, se on vaan jostain syystä pysynyt poissa otsikoista.

EU:ssa puuhataan online-viestien skannausta CSAM-materiaalin löytämiseksi. Yksityisyydensuojaa online-viestinnässä on tällä hetkellä rajoitettu siten, että palveluntarjoajat saavat skannata viesteistä CSAM-materiaalia. EU komissio tod.näk. haluaa tehdä siitä pakollista. Tämmöinen toiminta rikkoisi viestien end-to-end salauksen esim. WhatsAppissa.

www.euractiv.com

www.euractiv.com

edri.org

edri.org

EU:ssa puuhataan online-viestien skannausta CSAM-materiaalin löytämiseksi. Yksityisyydensuojaa online-viestinnässä on tällä hetkellä rajoitettu siten, että palveluntarjoajat saavat skannata viesteistä CSAM-materiaalia. EU komissio tod.näk. haluaa tehdä siitä pakollista. Tämmöinen toiminta rikkoisi viestien end-to-end salauksen esim. WhatsAppissa.

New EU law allows screening of online messages to detect child abuse | Euractiv

Lorem ipsum dolor sit amet, consectetur adipisicing elit. Ab corporis deserunt exercitationem in itaque rerum ullam voluptates. Asperiores at consectetur dolores harum magnam maiores possimus quam veniam voluptatum. Alias, iusto laudantium neque perspiciatis similique tenetur! Want to keep...

A beginner’s guide to EU rules on scanning private communications: Part 1 - European Digital Rights (EDRi)

In July 2021, the European Parliament and EU Council agreed temporary rules to allow webmail and messenger services to scan everyone’s private online communications. In 2022, the European Commission will propose a long-term version of these rules. In the first installment of this EDRi blog...

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Laitetaan nyt tännekin varalta, sen verta vakava reikä löytynyt Applen vehkeistä eli päivittäkääs pikaseen...

support.apple.com

Impact: Processing maliciously crafted web content may lead to arbitrary code execution. Apple is aware of a report that this issue may have been actively exploited.

support.apple.com

Impact: Processing maliciously crafted web content may lead to arbitrary code execution. Apple is aware of a report that this issue may have been actively exploited.

About the security content of iOS 15.3.1 and iPadOS 15.3.1 - Apple Support

This document describes the security content of iOS 15.3.1 and iPadOS 15.3.1.

- Liittynyt

- 17.10.2016

- Viestejä

- 2 513

Twitter 2FA text service was secretly sharing private user data - 9to5Mac

The cofounder of a Twitter 2FA text service is reported to have been secretly selling access to its networks to governments, enabling ...

9to5mac.com

9to5mac.com

The cofounder of a Twitter 2FA text service is reported to have been secretly selling access to its networks to governments, enabling them to locate people of interest – and in some cases obtain their phone logs …

The company, Mitto AG, was used by Twitter to send text messages on its behalf, including security codes used for two-factor authentication (2FA). Twitter says that it is “transitioning” away from the company’s services, but appears not to have completely ceased using them as yet.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

Ei ollut mulla tuonne Twitteriin tunnuksia eli tuo on ensimmäinen palvelu, jossa otin muutama kuukausi sitten käyttöön "Sign in with Apple". Lisäksi tuossa on käytössä Applen "Hide My Email" ominaisuus. Applen laitteilla kirjautuminen menee Touch tai Face ID:lla.

Twitter 2FA text service was secretly sharing private user data - 9to5Mac

The cofounder of a Twitter 2FA text service is reported to have been secretly selling access to its networks to governments, enabling ...9to5mac.com

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Ei varmaan hirveänä yllätyksenä tule, että TikTok sovellus ei paljoa käyttäjän oikeuksista välitä...

www.tivi.fi

- Kiinalaistaustainen TikTok pystyy kiertämään Applen ja Googlen sovelluskauppojen turvallisuusjärjestelmät ja seuraa käyttäjien laitteita.

www.tivi.fi

- Kiinalaistaustainen TikTok pystyy kiertämään Applen ja Googlen sovelluskauppojen turvallisuusjärjestelmät ja seuraa käyttäjien laitteita.

- Tutkimuksen mukaan TikTok pystyy välttämään sovelluskauppojen koodintarkastukset, joiden on tarkoitus varmistaa muun muassa käyttäjän yksityisyyden kunnioittaminen. Ehkä huolestuttavinta on se, että TikTok pystyy muuttamaan sovelluksen toimintaa ilman, että käyttäjä tietää asiasta mitään.

- Lisäksi sovellus hyödyntää laitteen seurantaa, joka antaa kiinalaiselle emoyhtiölle sekä kolmansille osapuolille täyden pääsyn käyttäjän dataan.

Suomessa suositusta hittisovelluksesta paljastui erittäin hälyttäviä tietoja – ”Kätkee todellisen toiminnan jopa Facebookia tarkemmin”

TikTokin lataaminen antaa kiinalaisyhtiölle ja kolmansille osapuolille avoimen pääsyn käyttäjän dataan.

- Tutkimuksen mukaan TikTok pystyy välttämään sovelluskauppojen koodintarkastukset, joiden on tarkoitus varmistaa muun muassa käyttäjän yksityisyyden kunnioittaminen. Ehkä huolestuttavinta on se, että TikTok pystyy muuttamaan sovelluksen toimintaa ilman, että käyttäjä tietää asiasta mitään.

- Lisäksi sovellus hyödyntää laitteen seurantaa, joka antaa kiinalaiselle emoyhtiölle sekä kolmansille osapuolille täyden pääsyn käyttäjän dataan.

Uutiset

-

Intel julkaisi uudet Xeon 6+ -prosessorit ja herätti samalla ulkopuolisen kiinnostuksen Intel 18A -prosessiin

6.3.2026 14:34

-

Google esitteli maaliskuun Pixel Dropissa uusia ominaisuuksia omille Pixel-puhelimilleen

6.3.2026 13:35

-

Live: io-techin Tekniikkapodcast (10/2026)

6.3.2026 09:00

-

Elgato julkaisi uuden Wave Next Audio -ekosysteemin

6.3.2026 02:58

-

Antec julkaisi järeän 900-kotelon tehokäyttöön

5.3.2026 19:49