-

PikanavigaatioAjankohtaista io-tech.fi uutiset Uutisia lyhyesti Muu uutiskeskustelu io-tech.fi artikkelit io-techin Youtube-videot Palaute, tiedotukset ja arvonnat

Tietotekniikka Prosessorit, ylikellotus, emolevyt ja muistit Näytönohjaimet Tallennus Kotelot ja virtalähteet Jäähdytys Konepaketit Kannettavat tietokoneet Buildit, setupit, kotelomodifikaatiot & DIY Oheislaitteet ja muut PC-komponentit

Tekniikkakeskustelut Ongelmat Yleinen rautakeskustelu Älypuhelimet, tabletit, älykellot ja muu mobiili Viihde-elektroniikka, audio ja kamerat Elektroniikka, rakentelu ja muut DIY-projektit Internet, tietoliikenne ja tietoturva Käyttäjien omat tuotetestit

Softakeskustelut Pelit, PC-pelaaminen ja pelikonsolit Ohjelmointi, pelikehitys ja muu sovelluskehitys Yleinen ohjelmistokeskustelu Testiohjelmat ja -tulokset

Muut keskustelut Autot ja liikenne Urheilu TV- & nettisarjat, elokuvat ja musiikki Ruoka & juoma Koti ja asuminen Yleistä keskustelua Politiikka ja yhteiskunta Hyvät tarjoukset Tekniikkatarjoukset Pelitarjoukset Ruoka- ja taloustarviketarjoukset Muut tarjoukset

Kauppa-alue

Navigation

Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Huomio: This feature may not be available in some browsers.

Lisää vaihtoehtoja

Tyylin valinta

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Tietoturvauutiset ja blogipostaukset

- Keskustelun aloittaja Sampsa

- Aloitettu

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Ikävä kyllä nykyään palvelut aktivoi automaattisesti nuo ns. opt-in ominaisuudet, joista hyötyvät jollain tavalla, jotta mahdollisimman moni ei sitä älyä/jaksa laittaa pois päältä, mikä on tosiaan mielestäni asiakkaan kannalta väärä tapa hoitaa asia, mutta taasen firman kannalta hyvä.

Yllättäen sitten niissä tapauksissa, kun tuollainen valinta estää jotain samantyyppistä toimintaa, niin niitä ei sitten tietenkään aktivoida automaattisesti, vaan asiakkaan pitää silloinkin nähdä vaivaa.

Eli korporaatiot haluaa hyötyä asiakkaistaan hinnalla millä hyvänsä ja tehdään asian korjaaminen vaikeaksi asiakkaalle...

Yllättäen sitten niissä tapauksissa, kun tuollainen valinta estää jotain samantyyppistä toimintaa, niin niitä ei sitten tietenkään aktivoida automaattisesti, vaan asiakkaan pitää silloinkin nähdä vaivaa.

Eli korporaatiot haluaa hyötyä asiakkaistaan hinnalla millä hyvänsä ja tehdään asian korjaaminen vaikeaksi asiakkaalle...

- Liittynyt

- 19.10.2016

- Viestejä

- 4 729

Kyllä kai tuollaisen pitäisi olla opt-in, että "hei, haluaisitko osallistua tutkimukseen?", ja päälle vielä vaikka parin kuukauden alennus nettiliittymästä. Pistää miettimään mitä ongelmakohtia he voisivat mukamas löytää asiakkaiden kotiverkoista?

Signaalien vahvuudet, liitettyjen laitteiden määrä. Joista saadaan:

Osuus käyttäjistä joilla laite sijoitettu ylipäänsä huonosti, osuus käyttäjistä, joilla katvealueita, ja ehkä myös jotain aliryhmiä tuolle, osuus käyttäjistä joilla wifi toimii koko kämpässä.

Jos tuo toteutettu aidosti anonyymisti, niin tuossa ei tule GDPR vastaan, mutta toivottavasti ovat tarkkana sen suhteen, että tietojen perusteella ei voi muodostaa yksittäistä huoneistokuvaa koska se voisi olla ongelmallista. Pidän epätodennäköisenä, jos noista on raakadatoja yhdistelty / tiivistetty.

Onhan tuossa tietoa joka auttaa parantamaan ohjeistusta, joka hyödyksi asiakkaille. Mutta tietysti myös dataa markkinoinnille, sen suhteen kannattaako kuinka vahvasti puskea lisää laitteita ('30% asiakkaista on katvealue, jossa signaali niin heikko, että youtube (tai mitä haluavatkaan käyttää esimerkkinä) toimii huonosti')

Kyllä kai tuollaisen pitäisi olla opt-in, että "hei, haluaisitko osallistua tutkimukseen?", ja päälle vielä vaikka parin kuukauden alennus nettiliittymästä. Pistää miettimään mitä ongelmakohtia he voisivat mukamas löytää asiakkaiden kotiverkoista?

Ymmärtääkseni jos operaattori käyttäisi tähän datankeruuseen kolmannen osapuolen softaa, ei siitä tarvitsisi asiakkaalle ilmoittaa ja sen voisi tehdä ”salaa”. En tiedä tehdäänkö tätä jo jonkun operaattorin toimesta Suomessa, mutta muualla maailmalla ainakin

Joskus kun tuli näihin reititinkikkareisiin tutustuttua, niin niissä pystyy (ainakin demoissa, harvoissa malleissa ne oikeasti kunnolla toimii) esim.:

- tunnistamaan huonosti sijoitettuja reitittimiä ja mesh-laitteita

- ulkoseinällä olevan reitittimen etäresetointi

- viallisen kaapelin/portin/seinärasian tunnistaminen

- erilaiset testaukset reitittimellä (suorituskyky, päästäänkö luvattuun nopeuteen etc.)

- laitteiden ja liikennetyyppien kaistan priorisointi

- kanavaoptimointi

- reititinongelmien rajaus

- valmiit ehdotukset/prosessit sisäverkko-ongelmien läpikäyntiin asiakaspalvelulle

Ajatuksena ihan järkevä, mutta onko tuollaisesta oikeasti sitten hyötyä, pakotetaanko asiakkaat tälläiseen mukaan tietämättään, käsitelläänkö datat oikein jne…

Elisa alkaa keräämään tietoa myös käyttäjien kotiverkoista, mielenkiitoiset vastaukset kyllä. Joko ovat täysin epäpäteviä tai sitten suunnittelevat pahojaan, ota siitä sitten selvää:

"Elisalle on tärkeää parantaa jatkuvasti asiakkaiden tilaamien palveluiden laatua ja toimia tehokkaasti. Alamme keräämään asiakkaidemme sisäverkon toimivuudesta tietoja havaitaksemme verkon ongelmia ja häiriötä aiheuttavia tekijöitä."

Ubiquiti jäi aiemmin kiinni mielestäni vastaavasta toiminnasta js muuttivat opt-in muotoon. Aluksi oli opt-in ja käyttäjälle ei edes ilmoitettu asiasta, mutta kuulostaa siltä, että elisalla sama pyrkimys, ettei kukaan huomaisi.

- Liittynyt

- 10.01.2019

- Viestejä

- 26 423

https://elisa.fi/wifi-tiedonkerays/Elisa alkaa keräämään tietoa myös käyttäjien kotiverkoista, mielenkiitoiset vastaukset kyllä. Joko ovat täysin epäpäteviä tai sitten suunnittelevat pahojaan, ota siitä sitten selvää:

"Elisalle on tärkeää parantaa jatkuvasti asiakkaiden tilaamien palveluiden laatua ja toimia tehokkaasti. Alamme keräämään asiakkaidemme sisäverkon toimivuudesta tietoja havaitaksemme verkon ongelmia ja häiriötä aiheuttavia tekijöitä."

Lainaus

Täällä ei paljoa avattu elisa.fi/tietosuojaWiFi-tiedonkeräys

Haluamme parantaa nettiliittymien toimivuutta ja ymmärtää mahdolliset ongelmatilanteet WiFi-verkossa. Tätä varten keräämme tietoa Kotinetti-palvelun WiFi-verkon toimivuuteen ja siihen vaikuttavista tekijöistä.

WiFi-verkosta kerätään ja analysoidaan tietoa vain mahdollisten verkko-ongelmien ratkaisemiseksi ja käyttökokeman parantamiseksi. WiFi-verkosta kerätyt tiedot muutetaan muotoon, josta yksittäistä henkilöä ei voida tunnistaa.

Huom! Kerättyjä tietoja säilytetään enintään 3 kuukautta. Emme kerää verkkoliikenteeseen liittyviä tunnistetietoja.

Jos et halua, että WiFi-verkkoasi analysoidaan mahdollisten ongelmatilanteiden tunnistamiseksi, täytä seuraavat tiedot oheisiin kenttiin. Kyseiset laitteet poistetaan keräyksen piiristä. Jos laitteita on useampi, erottele sarjanumerot pilkulla.

Edit,löyty

https://elisa.fi/netti/omakotitalot/5g-kotinetti/

Kotinetti-palvelun WiFi-verkon laadun varmistus

Kotinetti-palveluun kuuluu Elisan toimittamana asennus, liittymä sekä ulko- ja sisäreititinlaitteisto. Haluamme varmistaa, että palvelu toimii moitteetta sisäverkkoa myöden. Tätä varten keräämme tietoa Kotinetti-palvelun sisäverkkolaitteiden ja -verkon toimivuudesta.

Kerätyt tiedot muutetaan muotoon, josta yksittäistä henkilöä ei voida tunnistaa. WiFi-verkosta kerätään ja käsitellään tietoa vain mahdollisten verkko-ongelmien ratkaisemiseksi ja palvelun laadun parantamiseksi. Saatamme toteuttaa myös asiakaskyselyitä WiFi-verkon mahdollisten ongelmien selvittämiseen liittyen.

Huom! Kerättyjä tietoja säilytetään enintään 3 kuukautta. Emme kerää verkkoliikenteeseen liittyviä tunnistetietoja.

Jos et halua, että WiFi-verkkoasi analysoidaan mahdollisten ongelmatilanteiden tunnistamiseksi, pyydämme täyttämään oheisen lomakkeen (https://elisa.fi/wifi-tiedonkerays/).

Henkilötietojasi käsitellään Elisan tietosuojaperiaatteiden mukaisesti: elisa.fi/tietosuoja

Mitä tietoja Elisa kerää Wifi:n käytöstä?

Elisa kerää verkon toimivuuteen liittyviä tietoja kuten virheiden määrää, viivettä ja signaalinvoimakkuutta. Elisa ei kerää asiakkaan datasisältöön tai liikennöintiin liittyvää tietoa.

Miksi Elisa kerää tietoja?

Elisa kerää asiakkaidensa sisäverkon toimivuuden häiriöitä aiheuttavista tekijöistä tietoja, koska näin on mahdollista tehdä parannuksia verkon toimivuuteen ja laatuun tehokkaasti.

Miten tietoja kerätään?

Keräämme virhetietoa suoraan reitittimeltä/modeemilta Elisan tietosuojaperiaatteita ja lainsäädäntöä noudattaen.

Miten tietoja käsitellään?

Dataa käsitellään Elisan tietosuojaperiaatteita ja lainsäädäntöä noudattaen. Elisa kertoo avoimesti datan keräyksestä, säilytyksestä sekä asiakas voi aina halutessaan pyytää omasta laitteesta kerätyn datan nähtäväkseen ja datan keräämisestä voi kieltäytyä milloin tahansa. Tietoja ei luovuteta 3. osapuolelle ja tiedot poistuvat 3 kuukauden välein.

Voisivat kyllä kertoa mitä tietoa kerätään, saako ananyymeja tietoja GDPR kyselyn kautta. (jos siis on liittymän kautta käyttäjään sidottuja)

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Tuo on aikalailla normikäytäntö nykypäivänä. Esitetään tietämättömiä kunnes viranomainen puuttuu asiaan.Ubiquiti jäi aiemmin kiinni mielestäni vastaavasta toiminnasta js muuttivat opt-in muotoon. Aluksi oli opt-in ja käyttäjälle ei edes ilmoitettu asiasta, mutta kuulostaa siltä, että elisalla sama pyrkimys, ettei kukaan huomaisi.

Ilmeisesti Google haluaa että maksavatkin asiakkaat pysyvät heidän tuotteinaan. Päättivät siis pakotetusti jatkaa käyttäjien seurantaa sabotoimalla massaeditointimahdollisuudet. Jatkossa IT-ylläpito ei voi keskitetysti vaikuttaa näihin asetuksiin.

Google Workspace tracking changes are delayed until May [Updated]

Plus, administrators are being stripped of organization-wide privacy controls.arstechnica.com

Ymmärrän datan keräämisen ilmaispalvelujen osalta, koska ilmaista lounasta ei ole, mutta maksavien asiakkaiden kohdalla asiasta voitaisiin olla montaa mieltä.

- Liittynyt

- 19.10.2016

- Viestejä

- 4 729

Voisivat kyllä kertoa mitä tietoa kerätään, saako ananyymeja tietoja GDPR kyselyn kautta. (jos siis on liittymän kautta käyttäjään sidottuja)

Ei saa. Jos ne on anonymisoitu, niin ei ne ole silloin käyttäjään (tai edes kovin pieneen käyttäjäjoukkoon) sidottuja.

E. Joskin tuossa yllä kyllä kerrotaan, että omasta laitteesta kerätyn datan saa pyytämällä. Vähän jännä yhtälö, joskaan ei mahdoton. Aika tarkkana saa olla säilytyksen suhteen, jos ei nuo tiedot lähde laitteesta hyvin geneerisinä tai niitä haeta käyttäjälle suoraan laitteesta.

Viimeksi muokattu:

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Nyt Elisa kyllä ns. kerjää verta nenästä tuolla asialla, toivottavasti media nostaa tuon asian näkyville, jotta asiakkaat tajuaisivat ottaantua asiaan vakavasti.

Katotaan tarttuuko mikään media tähän nyt kun siitä on hyvä postaus täälläkin:

Elisa tutkii pyytämättä kotiverkkosi

Kuulin, että Elisa on alkanut tutkia oma-aloitteisesti asiakkaiden Wifi-verkkoja. En täysin ymmärrä, miksi ja miten tätä tehdään, mutta ajat...

- Liittynyt

- 19.10.2016

- Viestejä

- 4 729

Ei se GDPR ole mikään hopea luoti, se koskee vain luonnolliseen henkilöön liittyviä tietoja, joten siitä ei apua tässä Elisan kotiverkko nuuskinnassa.

Jos tuossa olisi oikeasti nuuskintaa, ja kerättyjen tietojen perusteella saisi esimerkiksi asukkaan kotonaolon selville (ja se tallennettaisiin ilman anonymisointia, ts löytyisi yhden laitteen tietoja katsomalla), niin mielestäni gdpr:n alueella oltaisiin.

Tuo Petterin kirjoitus oli vähän laiskasti väännetty iltalehtimoodissa.

- Liittynyt

- 10.01.2019

- Viestejä

- 26 423

Vähän se että mitä oikeasti tekevät, jos asiakas palvelun kehittämistä, tietoja liitetty asiakkaaseen, vs tilastollisesti tuolla alueella tuhanen liittymän joukossa on kymmenen sadasta chromecast käyttäjästä joilla ei wlan pelaa. Onko sinulla Chromecast ?Jos tuossa olisi oikeasti nuuskintaa, ja kerättyjen tietojen perusteella saisi esimerkiksi asukkaan kotonaolon selville (ja se tallennettaisiin ilman anonymisointia, ts löytyisi yhden laitteen tietoja katsomalla), niin mielestäni gdpr:n alueella oltaisiin.

- Liittynyt

- 19.10.2016

- Viestejä

- 4 729

Vähän se että mitä oikeasti tekevät, jos asiakas palvelun kehittämistä, tietoja liitetty asiakkaaseen, vs tilastollisesti tuolla alueella tuhanen liittymän joukossa on kymmenen sadasta chromecast käyttäjästä joilla ei wlan pelaa. Onko sinulla Chromecast ?

GDPR:n alueella olo ei tarkoita, että siinä olisi ongelmaa. GDPR mahdollistaa kyllä kaikenlaista, mutta koska GDPR ei hyväksy opt-outtia validiksi tavaksi hyväksyä tiedonkeruu/käsittely, niin olen edelleen sitä mieltä, että tuossa saa olla melko tarkkana tuon datan käsittelyn suhteen. Pseudoanonymisointi ei välttämättä riitä, ja todellinen anonymisointi on yllättävän hankalaa. Tai sitten tulkitsen noita asetuksia turhan tiukasti.

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Ilmeisesti Facebook ei itsekään tiedä mitä käyttäjien datalla tehdään:

www.vice.com

www.vice.com

“We do not have an adequate level of control and explainability over how our systems use data,” Facebook engineers say in leaked document.

Facebook Doesn’t Know What It Does With Your Data, Or Where It Goes: Leaked Document

“We do not have an adequate level of control and explainability over how our systems use data,” Facebook engineers say in leaked document.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

Elisa aikoi nuuskia kotien wifi-verkkoja

Elisan ilmoitus Kotinetti-asiakkaille herättää hämmennystä. Asiantuntija vertaa operaattorin toimintaa huijarien taktiikkaan.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Sinänsä edelleen hemmetin koominen vastaus, että siinäkään ei kerrota mitä ne aikoi kerätä. Mut joo, tuo on hyvä spekulaatio. Eiköhän teleoperaattoreilla ole laitteet ja valmiudet kerätä paljonkin tietoa ja varmasti verkoista löytyy melkoiset debug / logging tilat valmiina, vaikka niitä ei kansalle mainosteta, ja pääsääntöisesti tietenkin myös käsittelevät sitä asianmukaisesti, joten tässäkin vähän kärpäsen härkästä. Mutta tietysti massavalvonta ilman perustetta on ongelma. Mutta sinänsä hassua että eivät kerro mitä tietoa keräävät.Elisalta lisätietoa tuohon tietojen keräämiseen.

Toisaalta jos on sitten oikeasti jotain salattavaa, niin kananttaa muistaa ihan perus SIGINT jutut, kaikki radiolähetteet ovat signaaleita jotka auttaa maalittamaan. Mutta tää on väärä lanka siihen. Miksi luulette että tuolla Ukrainankin paikkeilla pyörii jatkuvasti em. koneet ilmassa ja varmasti on myös em. satelliittitiedustelukapasiteettiakin tarjolla, jne. Ja hyvillä laitteilla pystyy jopa tunnistamaan lähettimen signaturet. Vaikka kaksi laitetta vaikuttaisi samalta, toinen voi olla vaikka kerran pudotettu sopivasti, jonka jälkeen sen lähete on selväti erilainen kuin muilla vastaavilla laittella. Mutta pistetään foliohattuilut omaan lankaansa. Tuskin tuosta on kyse. Toisaalta em. laitteita myydään varsin avoimesti myös, mm. kauppakeskuksille jne tapahtumiin, jossa kaikki tiedot kerätään jo bluetooth, wifi, mobiiliverkko tasolla talteen. Samalla tuo tietysti paljastaa myös naapurien tulemiset ja menemiset.

Sekä sehän on tunnettua, että jos datan anonymisoi, sen käyttöarvo on yleensä lähes nolla, varsinkin siis analytiikka käytössä. Eli jos haluaa jotain hyötyä ja arvoa dastasta, sitä ei voi käytännössä anonymisoida.

Edit, jatkot. AnonymousPlanet saitin admin on mitä ilmeisimmin kuollut, johtuen monenlaisista tekijöistä joita en ala tässä avaamaan. Mutta kyllä tiedustelu, kerätyt tiedot, jne osittain johtivat myös em. tilanteeseen. Projekti hakee uusia ylläpitäjiä.

Viimeksi muokattu:

- Liittynyt

- 19.10.2016

- Viestejä

- 1 042

Jos ne nyt jotain teknistä tilastodataa kerää verkkolaitteista, niin se nyt pientä siihen massadatan keruuseen, mitä operaattorit kerää omiin "tuotekehitys ja liikenteenhallinta" tarpeisiinsa noin yleisellä tasolla liittymään verkkoliikenteestä. Ja sitten on vielä se ihan laista tuleva velvollisuus kerätä metadataa liittymän käytöstä, missä verkkosivustoilla käydään, sähköpostien otsikkotiedot jne...

Viimeksi muokattu:

- Liittynyt

- 10.01.2019

- Viestejä

- 26 423

Eli Elisa on pahoillaan viestinnän epäonnistumisessa, kai sen noinkin voi sanoa jos tarkoittavat että päättivät julkaista keskeneräisen palvelun/omainaisuuden, ilman että kyselivät laki, markkinointi, asiakas ym osastolta.Elisalta lisätietoa tuohon tietojen keräämiseen.

Viestintä kai meni ihan normaalisti.

Mutta kuvan lopussa kai sitten se mitä muuttivat, eli lähettävät asiakkaille viestin jossa kysyvät että haluavatko ne että tietoja kerätään.

Ilman lupaa eivät ala keräämään, mutta heillä siis tekninen mahdollisuus keräämiseen, se jäi tuosta epäselväksi onko laitteen ohjelmisto ero heillä jotka antavat luvan.

Toivottavasti kertovat asiakkaalle selkeästi ja ymmärrettävästi mitkä vastuus asiakkaalla jos antaa luvan. (jos laitteella muitakin käyttäjiä kuin itse luvanantaja.).

Edit, se viesti löyty ihan tekstinä (elisa.fi/netti/omakotitalot/5g-kotinetti). Sori, en nopeasti löytänyt ankkuria suoraan oikeaan kohtaa, mutta siellä alhaalla UKK osassa.

elisa.fi sanoi:Korjaus asiakastiedotteeseen

Tiedote ei edellytä asiakkailta toimenpiteitä.

Lähetimme maanantaina 25.4. pienelle osalle Kotinetti-palvelun asiakkaita viestin, jossa kerroimme aloittavamme keräämään tietoa palvelun langattoman sisäverkon (WiFi) toimivuudesta.

Pahoittelemme, että emme viestissämme kertoneet tietojen keräämiseen liittyvästä toiminnasta tarpeeksi kattavasti, ja tästä syystä aihe on herättänyt keskustelua asiakkaidemme keskuudessa. Tavoitteemme on toimia aina asiakaslähtöisesti, asiakkaan yksityisyyden suojaa kunnioittaen ja mahdollisimman ketterästi, sekä kertoa toiminnastamme asiakkaalle avoimesti.

Valtaosa tietoomme tulevista laajakaistan häiriöistä johtuu kodin langattoman sisäverkon ongelmista, joihin pyrimme aktiivisesti löytämään ratkaisuja. Tässä kyseisessä tapauksessa tietoa langattomasta sisäverkosta keräämällä tarkoituksemme oli tutkia ja ennaltaehkäisevästi korjata 5G Kotinetti -palvelun sisäverkon mahdollisia häiriötilanteita.

Kysymme lupaa tietojen keräämiseen

Tietojenkeräämistä ei ole aloitettu, ja kysymme jokaiselta Kotinetti-asiakkaaltamme erikseen luvan sisäverkon toimivuuteen liittyvien tietojen keräämiseen. Tietoja ei kerätä, mikäli asiakas ei erikseen anna siihen lupaa.

Tulemme pyytämään lupaa tietojen keräämiselle omassa viestissä erikseen.

Kommentoitko nyt Elisaa, vai jotain muuta ?Jos ne nyt jotain teknistä tilastodataa kerää verkkolaitteista, niin se nyt pientä siihen massadatan keruuseen, mitä operaattorit kerää omiin "tuotekehitys ja liikenteenhallinta" tarpeisiinsa noin yleisellä tasolla liittymään verkkoliikenteestä. Ja sitten on vielä se ihan laista tuleva velvollisuus kerätä metadataa liittymän käytöstä, missä verkkosivustoilla käydään, sähköpostien otsikkotiedot jne...

Mitä tarkoitat ? Mitä se kerää. Operaattorit on aika tiukassa ohjeistuksessa mitä yksilöivää dataa saavat kerätä ja miten niitä pitää käsitellä, ja osa operaattoreista vetää minimillä, eli sillä mitä on pakko kerät.

Palveluiden tekninen toteuttaminen, sen osalta toivottavasti mennään tekninen toteuttaminen edellä, toki TCP/IP paketeissa lähettäjä ja vastaanottaja tieto kulkee mukana.

Mutta jos tuo oli Elisan puolustelu, mutta kun muutkin kerää, niin tässä Elisa on keräämässä jotain tarkemmin määritelemätöntä asiakkaan kotona. Voi heitellä mutta kun muutkin, mutta Suomessa lähdetään siitä että operaattoriin voidaan luottaa, tai ainakin pitäisi voida luottaa. Eikä sitä luottamusta pidä murentaa siellä että Google, Apple, Meta, Yandex jne kuitenkin kerää.

Edit:

Tai no, "teknistä tilastodataa kerää verkkolaitteista" se kai voi tarkoittaa mitä vain, käyttöasteesta minne vaan, no sori mene kommentti vähän tuntemattomaan, kun en tiedä mitä kirjoittaja halusi tarkoittaa.

Viimeksi muokattu:

- Liittynyt

- 19.10.2016

- Viestejä

- 1 042

Tarkoitukseni oli vain herättää vähän keskustelua tämä Elisan case vs. siihen, mitä tele- ja internetoperaattorit jo ennestään käyttäjiensä datan ja liikenteen suhteen puuhaavat.

Elisa varmaan on kiinnostunut vain wi-fi verkossa olevista laitteista ja eritoten niiden signaalin vahvuudesta ja yhteysnopeudesta. Myrsky vesilasissa mun mielestä. Se on aika pikku juttu verrattuna siihen, mitä dataa jo ennestään operaattorit asiakkaistaan keräävät ja liikkennettä seuraavat/muokkaavat.

EU data retention ja sen toteuttava kansallinen laki sanoo, että teleliikenteen ja internetpalveluntarjoajien on pidettävä vähintään puolivuotta liikenteen reititys/metadataa tallessa, mihin kuuluu teleliikenne, internetliikenne, sähköposti ym. Laissa se on aika ympäripyöreästi sanottu ja tulkinnanvarainen niin kuin lait yleensä on.

Ja sit on se operaattorin diipa daapa mihin jokainen liittymän käyttäjää sitoutuu. Esim https://elisa.fi/attachment/content/Laajakaistaerityisehdot.pdf -> Käytön rajoitukset. Aika paljon pitää liittymässä menevää liikennettä seurata/muokata, että tuolla kuvatut temput voi toteuttaa. Esimerkiksi se poliisin lapsiporno filtterin toteuttaminen vaati aikoinaan DNS-liikenteen seurantaa. Jos joku vielä SMTP:n kautta lähettää sähköpostia tänä päivänä, niin operaattori vahtii, että käytetään vain operaattorin SMTP-palvelinta ja kuinka paljon sähköpostia lähetetään.

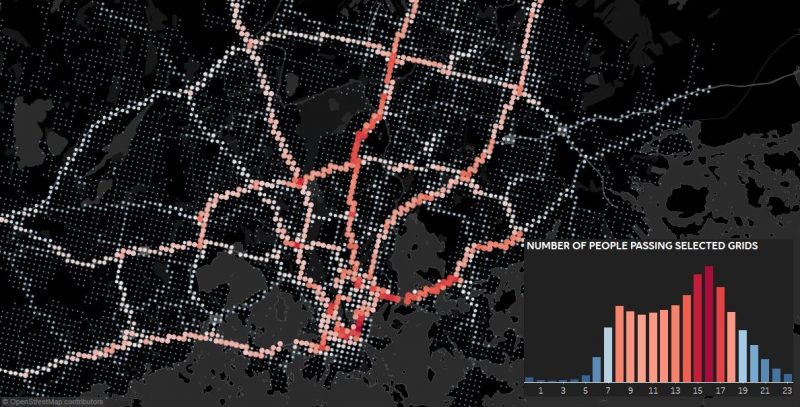

EDIT: https://elisa.fi/attachment/content/Elisan_yleiset_sopimusehdot_kuluttaja-asiakkaille.pdf -> 8.1 Asiakas-, välitys- ja sijaintitietojen käsitteleminen. Jotain höpinää mitä operaattorit sillä keräämällään datalla tekee. Esim. Telialla oli joku palvelu, josta saa ostamalla tietoa miten liittymien käyttäjät siirtyy postinumeroalueiden välillä.

Elisa varmaan on kiinnostunut vain wi-fi verkossa olevista laitteista ja eritoten niiden signaalin vahvuudesta ja yhteysnopeudesta. Myrsky vesilasissa mun mielestä. Se on aika pikku juttu verrattuna siihen, mitä dataa jo ennestään operaattorit asiakkaistaan keräävät ja liikkennettä seuraavat/muokkaavat.

EU data retention ja sen toteuttava kansallinen laki sanoo, että teleliikenteen ja internetpalveluntarjoajien on pidettävä vähintään puolivuotta liikenteen reititys/metadataa tallessa, mihin kuuluu teleliikenne, internetliikenne, sähköposti ym. Laissa se on aika ympäripyöreästi sanottu ja tulkinnanvarainen niin kuin lait yleensä on.

Ja sit on se operaattorin diipa daapa mihin jokainen liittymän käyttäjää sitoutuu. Esim https://elisa.fi/attachment/content/Laajakaistaerityisehdot.pdf -> Käytön rajoitukset. Aika paljon pitää liittymässä menevää liikennettä seurata/muokata, että tuolla kuvatut temput voi toteuttaa. Esimerkiksi se poliisin lapsiporno filtterin toteuttaminen vaati aikoinaan DNS-liikenteen seurantaa. Jos joku vielä SMTP:n kautta lähettää sähköpostia tänä päivänä, niin operaattori vahtii, että käytetään vain operaattorin SMTP-palvelinta ja kuinka paljon sähköpostia lähetetään.

EDIT: https://elisa.fi/attachment/content/Elisan_yleiset_sopimusehdot_kuluttaja-asiakkaille.pdf -> 8.1 Asiakas-, välitys- ja sijaintitietojen käsitteleminen. Jotain höpinää mitä operaattorit sillä keräämällään datalla tekee. Esim. Telialla oli joku palvelu, josta saa ostamalla tietoa miten liittymien käyttäjät siirtyy postinumeroalueiden välillä.

Viimeksi muokattu:

- Liittynyt

- 02.11.2016

- Viestejä

- 1 332

Eikö GDPR koske näitä? Kysyin operaattoriltani GDPR:n pohjalta tietoja ja ei sieltä tullut mitään tällaista.EU data retention ja sen toteuttava kansallinen laki sanoo, että teleliikenteen ja internetpalveluntarjoajien on pidettävä vähintään puolivuotta liikenteen reititys/metadataa tallessa, mihin kuuluu teleliikenne, internetliikenne, sähköposti ym. Laissa se on aika ympäripyöreästi sanottu ja tulkinnanvarainen niin kuin lait yleensä on.

Eikö operaattorit vain ohjanneet listan sivujen DNS:t 0.0.0.0:n tai jotain vastaavaa?Esimerkiksi se poliisin lapsiporno filtterin toteuttaminen vaati aikoinaan DNS-liikenteen seurantaa.

Eipä mun ainakaan tarvitse. Ihan käytän Kapsin ja Gmailin SMTP-palvelimia.Jos joku vielä SMTP:n kautta lähettää sähköpostia tänä päivänä, niin operaattori vahtii, että käytetään vain operaattorin SMTP-palvelinta ja kuinka paljon sähköpostia lähetetään.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Seurataanhan matkapuhelimien numeroitakin yleisesti (juurikin mukamas anonyymisti seurataan mihin/miten ihmiset liikkuu statistiikkaa varten jne...), en ny millään löydä osoitteita operaattoreilta, mistä senkin pystyi pyytämällä poistamaan, eli vaatii asiakkaalta toimenpiteen.

Ainakin Elisalla ja Telialla nuo aikoinaan löysin, mutta enpä perskule laittanut talteen osoitteita ja ny millään löydä taas...

Ainakin Elisalla ja Telialla nuo aikoinaan löysin, mutta enpä perskule laittanut talteen osoitteita ja ny millään löydä taas...

Eipä mun ainakaan tarvitse. Ihan käytän Kapsin ja Gmailin SMTP-palvelimia.

Vaatimus on vain että portti 25 on suljettu kuluttajaliittymissä, muualle kun operaattorin palvelimelle. Eli ei voi roskapostia työntää suoraan maailmalle kuluttajaliittymästä.

Salattu SMTP portteihin 465 ja 587 toimii normaalisti minne vaan.

- Liittynyt

- 19.10.2016

- Viestejä

- 1 042

GDPR on voimassa niin sanotusti alimmalla tasolla, "jos joku muu ei asiasta toisin määrää", eli lait ja muut lakiin perustuvat velvoitteet voi kävellä sen yli.Eikö GDPR koske näitä? Kysyin operaattoriltani GDPR:n pohjalta tietoja ja ei sieltä tullut mitään tällaista.

Oman kokemuksen mukaan on tulkinnanvarainen asia, mikä tieto kuuluu GDPR:n piiriin. Esimerkiksi muutama vuosi sitten maksoin Jimmsin verkkokaupassa ostokseni Paytrailin kautta. Maksun jälkeen sain sähköpostin Paytraililta, jossa oli tarkka lista mitä ostin mistä ja mitä maksoi. Siinäpä oli Paytraililla keksitty business case kerätä näin keskitetysti profiileja ihmisten ostoksista verkkokaupoista, arvokasta tietoa mainostajille! Valitin tästä Jimmsin asiakaspalveluun ja vetosin GDPR:ään. He sanoivat, että GDPR ei päde tässä, koska ostostiedot eivät ole henkilötietoja.

Juu tuo SMTP esimerkki on jostain 10-15 vuoden takaa, kun virukset lähetteli kotikoneista spämmiä ja operaattorit oli tarkkana kuluttajaliittymien SMTP-liikenteen kanssa. Tänä päivänä SMTP liikenne ei taida kiinnostaa operaattoreita pätkääkään. Suurin osa käyttänee sähköpostiaan selaimella tai puhelimen sovelluksella.Eipä mun ainakaan tarvitse. Ihan käytän Kapsin ja Gmailin SMTP-palvelimia.

Seurataanhan matkapuhelimien numeroitakin yleisesti (juurikin mukamas anonyymisti seurataan mihin/miten ihmiset liikkuu statistiikkaa varten jne...), en ny millään löydä osoitteita operaattoreilta, mistä senkin pystyi pyytämällä poistamaan, eli vaatii asiakkaalta toimenpiteen.

Ainakin Elisalla ja Telialla nuo aikoinaan löysin, mutta enpä perskule laittanut talteen osoitteita ja ny millään löydä taas...

Sijaintitietojen keräyksestä sen verran, että teleoperaattorit pitävät yllä listaa mihin tukiasemiin luuri on ollut yhteydessä. Kun taajama-alueilla tukiasemia on muutaman sadan metrin välein, niin aika tarkasti pystyy sijainnin määrittämään. Haja-asutusalueilla luonnollisesti tarkkuus laskee kilometreihin. Sijaintitiedolle on käyttöä jos vaikkapa liittymän käyttäjä katoaa. Syksyisin marjastajat eksyvät ja soittavat 112:een, poliisi tietää näin vähän miltä suunnalta alkaa etsiä. Varmasti on sijaintitiedot myös rikostutkinnassa mielenkiintoista aineistoa. Taitaa sijaintitiedon keruukin olla lakisäätöinen velvoite? Wanha Ylen uutinen aiheesta Telia kerää asiakkailtaan sijaintitietoja, vaikka gps olisi pois päältä – tiedot myydään kaupungeille, jotka näkevät kartalla väkijoukkojen liikkeet

Viimeksi muokattu:

- Liittynyt

- 17.10.2016

- Viestejä

- 2 105

Sijaintitietojen keräyksestä sen verran, että teleoperaattorit pitävät yllä listaa mihin tukiasemiin luuri on ollut yhteydessä. Kun taajama-alueilla tukiasemia on muutaman sadan metrin välein, niin aika tarkasti pystyy sijainnin määrittämään. Haja-asutusalueilla luonnollisesti tarkkuus laskee kilometreihin. Sijaintitiedolle on käyttöä jos vaikkapa liittymän käyttäjä katoaa. Syksyisin marjastajat eksyvät ja soittavat 112:een, poliisi tietää näin vähän miltä suunnalta alkaa etsiä. Varmasti on sijaintitiedot myös rikostutkinnassa mielenkiintoista aineistoa. Taitaa sijaintitiedon keruukin olla lakisäätöinen velvoite.

Mobiiliverkossa tarvittaessa operaattori voi pyytää päätelaitteelta tarkkaa GPS-sijaintia jolloin sitten päätelaite ilmoittaa tarkan GPS sijainnin operaattorille. Sitä en tiedä saako sitä Suomessa käyttää mutta tälläinen ominaisuus on. Tätä ei voi poistaa päätelaitteen asetuksista edes pois päältä koska kyseessä modeemitasoinen ominaisuus eli puhelin raportoi sen aina verkkoon kun verkko sitä pyytää. Meillä ei verkko lähtökohtaisesti pyydä tarkkaa GPS sijaintia eli lokitetaan pääsääntöisesti vain missä tukiaseman sektorissa olet (Cell ID), signaalin voimakkuus ja laatu.

Tätä ei tule sekoittaa hätäpuheluun toimivaan AML protokolaan joka toimii eri tavalla.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Löysinkin nuo linkit vihdoinkin, mistä voi pyytää poistamaan operaattorilta sinun numerosi sijaintitietojen käsittelyn (kutsuvat mm. "liikkumisdata", se että onko tuolla vaikutusta onkin toinen kysymys, koska viranomaiset jne... Ehkäpä ainakin eivät käytä tuohon liikkumisdatan laskemiseen sinua mukaan.Sijaintitietojen keräyksestä sen verran, että teleoperaattorit pitävät yllä listaa mihin tukiasemiin luuri on ollut yhteydessä. Kun taajama-alueilla tukiasemia on muutaman sadan metrin välein, niin aika tarkasti pystyy sijainnin määrittämään. Haja-asutusalueilla luonnollisesti tarkkuus laskee kilometreihin. Sijaintitiedolle on käyttöä jos vaikkapa liittymän käyttäjä katoaa. Syksyisin marjastajat eksyvät ja soittavat 112:een, poliisi tietää näin vähän miltä suunnalta alkaa etsiä. Varmasti on sijaintitiedot myös rikostutkinnassa mielenkiintoista aineistoa. Taitaa sijaintitiedon keruukin olla lakisäätöinen velvoite?

Henkilötietojen käsittely Crowd Insights -palvelussa | IT-palvelut yrityksille | Telia | Telia yrityksille

Tutustu tarkemmin, miten henkilötietojasi käsitellään Telian Crowd Insights -palvelussa. Halutessasi voit kieltää tietojesi käyttämisen.

DNAlta en ole löytänyt mistään, josta voisi samaisen pyynnön tehdä...

leripe

Ehdotuksia otetaan vastaan

- Liittynyt

- 19.10.2016

- Viestejä

- 1 649

Eikös tuo telian systeemi tullut vasta koronan aikana koronaa varten tms., joten dna:lla tuskin lienee samanlaista.Löysinkin nuo linkit vihdoinkin, mistä voi pyytää poistamaan operaattorilta sinun numerosi sijaintitietojen käsittelyn (kutsuvat mm. "liikkumisdata", se että onko tuolla vaikutusta onkin toinen kysymys, koska viranomaiset jne... Ehkäpä ainakin eivät käytä tuohon liikkumisdatan laskemiseen sinua mukaan.

Henkilötietojen käsittely Crowd Insights -palvelussa | IT-palvelut yrityksille | Telia | Telia yrityksille

Tutustu tarkemmin, miten henkilötietojasi käsitellään Telian Crowd Insights -palvelussa. Halutessasi voit kieltää tietojesi käyttämisen.www.telia.fi

DNAlta en ole löytänyt mistään, josta voisi samaisen pyynnön tehdä...

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Käsittääkseni tuo systeemi on ollut käytössä jo ennenkin ja useammassakin pohjoismaassa, mutta sitä hyödynnettiin nyt myöskin Koronan aikana johonkin...Eikös tuo telian systeemi tullut vasta koronan aikana koronaa varten tms., joten dna:lla tuskin lienee samanlaista.

Telia antaa paikkatietopalvelunsa tiedot Valtioneuvoston käyttöön koronaviruksen ehkäisemiseksi – antaa tietoja ihmisvirtojen liikkeistä

Telia tiedottaa antaneensa tänään poikkeustilanteeseen räätälöidyn paikkatietopalvelun Valtioneuvoston käyttöön kolmeksi kuukaudeksi. Telian pa

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

Apple, Google ja Microsoft aikovat laajentaa salasanatonta kirjautumista alustoillaan. Salasanoista pyritään hiljalleen kokonaan eroon.

mobiili.fi

Mobiililaitteista löytyy sormenjälkilukija tai vastaava ja useissa läppäreissäkin on sormenjälkilukija.

mobiili.fi

Mobiililaitteista löytyy sormenjälkilukija tai vastaava ja useissa läppäreissäkin on sormenjälkilukija.

Tänään on salasanapäivä – Apple, Google ja Microsoft vahvistivat tukensa niistä eroon pyrkimiselle

Apple, Google ja Microsoft aikovat laajentaa salasanatonta kirjautumista alustoillaan. Salasanoista pyritään hiljalleen kokonaan eroon, FIDOn tiedotteessa

Kauniaisissa tietomurto. Kaupungin sähköpostiliikenteen häiriö jatkuu (päivitetty 6.5 klo 14.20)

Kaupungilla näyttää olevan hostattu Exchange käytössä, domainin MX-recordit osoittavat suomalaiselle palvelimelle. Webmail.kauniainen.fi on kokonaan pois käytöstä.

Työpaikkani sähköpostin käyttäjille tuli 5.5. illalla feikattuja vastausviestejä vanhoihin Kauniaisiin lähetettyihin sähköposteihin. Kaikki feikit oli tehty tyyliin Re: <vanha otsikko> ja viestin sisältö oli lyhyt hoonolla soomella kirjoitettu/konekäännetty, ja viesteissä oli linkki phishing-sivustoille. Näitä tuli 9:stä eri Kauniaisten sähköpostiosoitteesta ja kuriositeettina, yksi vastauksista oli tehty sähköpostiin joka oli lähetetty Kauniaisiin jo keväällä 2017! Ties missä inboksin syvyyksissä tai alikansiossa sekin viesti on muhinut ja silti siihenkin oli murtautuja ehtinyt lähettää feikkivastauksensa... Mitenköhän laajasta murrosta on kyse ja miten toteutettu, ei kai Kauniaisten Exchangessa ole ollut edelleen joku haavoittuvuus, jota on hyödynnetty...

Kaupungilla näyttää olevan hostattu Exchange käytössä, domainin MX-recordit osoittavat suomalaiselle palvelimelle. Webmail.kauniainen.fi on kokonaan pois käytöstä.

Työpaikkani sähköpostin käyttäjille tuli 5.5. illalla feikattuja vastausviestejä vanhoihin Kauniaisiin lähetettyihin sähköposteihin. Kaikki feikit oli tehty tyyliin Re: <vanha otsikko> ja viestin sisältö oli lyhyt hoonolla soomella kirjoitettu/konekäännetty, ja viesteissä oli linkki phishing-sivustoille. Näitä tuli 9:stä eri Kauniaisten sähköpostiosoitteesta ja kuriositeettina, yksi vastauksista oli tehty sähköpostiin joka oli lähetetty Kauniaisiin jo keväällä 2017! Ties missä inboksin syvyyksissä tai alikansiossa sekin viesti on muhinut ja silti siihenkin oli murtautuja ehtinyt lähettää feikkivastauksensa... Mitenköhän laajasta murrosta on kyse ja miten toteutettu, ei kai Kauniaisten Exchangessa ole ollut edelleen joku haavoittuvuus, jota on hyödynnetty...

Tilanne on näemmä nyt se, että katkoksen odotetaan kestävän ainakin tiistain ajan... Evertech Oy niminen IT-palvelufirma näyttää MX-recordin mukaan hoitavan Kauniaisten postiliikenteen, mahdollisesti toki muitakin palveluita. Shodan on tätä mieltä webmail.kauniainen.fi -osoitteesta:Kauniaisissa tietomurto. Kaupungin sähköpostiliikenteen häiriö jatkuu (päivitetty 6.5 klo 14.20)

Vulnerabilities

| CVE-2021-34473 | Microsoft Exchange Server Remote Code Execution Vulnerability |

|---|---|

| CVE-2021-31206 | Microsoft Exchange Server Remote Code Execution Vulnerability |

| CVE-2021-34523 | Microsoft Exchange Server Elevation of Privilege Vulnerability |

| CVE-2021-31207 | Microsoft Exchange Server Security Feature Bypass Vulnerability |

- Liittynyt

- 21.06.2017

- Viestejä

- 7 564

Tilanne on näemmä nyt se, että katkoksen odotetaan kestävän ainakin tiistain ajan... Evertech Oy niminen IT-palvelufirma näyttää MX-recordin mukaan hoitavan Kauniaisten postiliikenteen, mahdollisesti toki muitakin palveluita. Shodan on tätä mieltä webmail.kauniainen.fi -osoitteesta:

Vulnerabilities

CVE-2021-34473 Microsoft Exchange Server Remote Code Execution Vulnerability CVE-2021-31206 Microsoft Exchange Server Remote Code Execution Vulnerability CVE-2021-34523 Microsoft Exchange Server Elevation of Privilege Vulnerability CVE-2021-31207 Microsoft Exchange Server Security Feature Bypass Vulnerability

Ekan kuukletin ja mäsän sivuilla viime heinäkuulle antaa päiväyksen, eli ilmeisesti jo jonkin ikäisiä haavoja. Siellä on IT osastolla jääny hommat selvästi hoitamatta.

Itte muistan omalta ajalta kun kunnalla olin mikrotuki hommissa/ylläpidossa, niin kyllähän se aina napinaa aiheutti kun palvelimia bootattiin vaikka toki koitettiin boottailut tehdä työajan ulkopuolella.

Joku exkankee serverikin rouskutteli jonkin tovin aina noita päivityksiä sisään. Se on tuossa juuri se että otatko vittuilut vastaan kun "Taas ei toimi mikään!" vai riskin että korkataan. Itte otin ne vittuilut.

- Liittynyt

- 17.10.2016

- Viestejä

- 4 973

Joskus maksajien puolelta tulee sellainen kuva että siellä on vähän käsitys että kun joku on kerran laitettu toimimaan, niin siihen ei sitten tarvitsisi kajota enää juuri koskaan. Ihmetellään että miten ylläpitoon menee X määrä tunteja ja maksaa näin paljon. "Mitä te siellä oikein säädätte?". Tietoturva, kuten terveydenhoitokin on parasta ja halvinta ennakoituna.

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Itse tulkkaan käsityksen asiakkaille toteamalla että tietoturva on kuin hygienia. "Kerran vuodessa"-pesu ei välttämättä pidä kaikkia pöpöjä poissa.Joskus maksajien puolelta tulee sellainen kuva että siellä on vähän käsitys että kun joku on kerran laitettu toimimaan, niin siihen ei sitten tarvitsisi kajota enää juuri koskaan. Ihmetellään että miten ylläpitoon menee X määrä tunteja ja maksaa näin paljon. "Mitä te siellä oikein säädätte?". Tietoturva, kuten terveydenhoitokin on parasta ja halvinta ennakoituna.

Toinen asia mikä edelleen ihmetyttää on Shodan-kaltaisten palveluiden harvinnaisuus. Palveluhan on puoli-ilmainen verrattuna siihen millaisilta katastrofeilta (mm. Vastaamo) sieltä saadulla tiedolla voitaisiin välttyä. Ei-IT-firmat voisin vielä jotenkin ymmärtääkin, mutta IT-palvelutaloja en sitten yhtään.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

Varoitus julkaistu Android-laitteisiin kohdistuvasta FluBot-haittaohjelmasta.

www.kyberturvallisuuskeskus.fi

Android-laitteisiin kohdistuva FluBot-haittaohjelmakampanja on aktivoitunut jälleen Suomessa. Haittaohjelma varastaa tietoja käyttäjän laitteelta ja sitä levitetään SMS ja MMS -viestien kautta. Huijausviestin vastaanottaminen tai avaaminen ei ole vaarallista, mutta haittaohjelman asentaneen tulee palauttaa saastunut laite tehdasasetuksille.

www.kyberturvallisuuskeskus.fi

Android-laitteisiin kohdistuva FluBot-haittaohjelmakampanja on aktivoitunut jälleen Suomessa. Haittaohjelma varastaa tietoja käyttäjän laitteelta ja sitä levitetään SMS ja MMS -viestien kautta. Huijausviestin vastaanottaminen tai avaaminen ei ole vaarallista, mutta haittaohjelman asentaneen tulee palauttaa saastunut laite tehdasasetuksille.

FluBot-haittaohjelmaa levitetään jälleen tekstiviestitse | Kyberturvallisuuskeskus

Kyberturvallisuuskeskus kehittää ja valvoo viestintäverkkojen ja -palveluiden toimintavarmuutta ja turvallisuutta. Tuotamme tietoturvallisuuden tilannekuvaa.

- Liittynyt

- 12.11.2019

- Viestejä

- 1 441

Varoitus julkaistu Android-laitteisiin kohdistuvasta FluBot-haittaohjelmasta.

Android-laitteisiin kohdistuva FluBot-haittaohjelmakampanja on aktivoitunut jälleen Suomessa. Haittaohjelma varastaa tietoja käyttäjän laitteelta ja sitä levitetään SMS ja MMS -viestien kautta. Huijausviestin vastaanottaminen tai avaaminen ei ole vaarallista, mutta haittaohjelman asentaneen tulee palauttaa saastunut laite tehdasasetuksille.

FluBot-haittaohjelmaa levitetään jälleen tekstiviestitse | Kyberturvallisuuskeskus

Kyberturvallisuuskeskus kehittää ja valvoo viestintäverkkojen ja -palveluiden toimintavarmuutta ja turvallisuutta. Tuotamme tietoturvallisuuden tilannekuvaa.www.kyberturvallisuuskeskus.fi

Eilen tuli kolme noita tekstareita omaan luuriin. Onneksi niiden kieli on niin päin per..., että ei käyny mielessäkään avata niistä löytyvää linkkiä.

- Liittynyt

- 17.10.2016

- Viestejä

- 2 513

A new secret stash for “fileless” malware

We observed the technique of putting the shellcode into Windows event logs for the first time “in the wild” during the malicious campaign.

In February 2022 we observed the technique of putting the shellcode into Windows event logs for the first time “in the wild” during the malicious campaign. It allows the “fileless” last stage Trojan to be hidden from plain sight in the file system. Such attention to the event logs in the campaign isn’t limited to storing shellcodes. Dropper modules also patch Windows native API functions, related to event tracing (ETW) and anti-malware scan interface (AMSI), to make the infection process stealthier.

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Mielenkiintoinen blogikirjoitus entiseltä Red Team-jäseneltä, liittyen EDR-tuotteiden manipulointiin esim pendaamalla prosesseja EDR:n omien hiekkalaatikkojen ohittamiseksi yms.

vanmieghem.io

vanmieghem.io

A blueprint for evading industry leading endpoint protection in 2022

Bypassing CrowdStrike and Microsoft Defender for Endpoint

- Liittynyt

- 17.10.2016

- Viestejä

- 2 513

Apple's PC and mobile chips suffer from world-first data theft exploit

Unique chips, unique vulnerabilities

The researchers named the flaw “Augury”. So far, Apple’s A14 System on Chip (SoC), found in 4th Gen iPad Air and 12th Gen iPhone devices, M1, and M1 Max were all found to be vulnerable. While they’re suspecting older silicon (M1 Pro, and M1 Ultra, for example) might also be vulnerable to Augury, they’ve yet only managed to showcase the flaw on these endpoints.

Right now, there’s only so much to be worried about, the researchers are saying, as they haven’t demonstrated any end-to-end exploits with Augury techniques, yet. So, no malware - at least not right now.

- Liittynyt

- 20.10.2016

- Viestejä

- 903

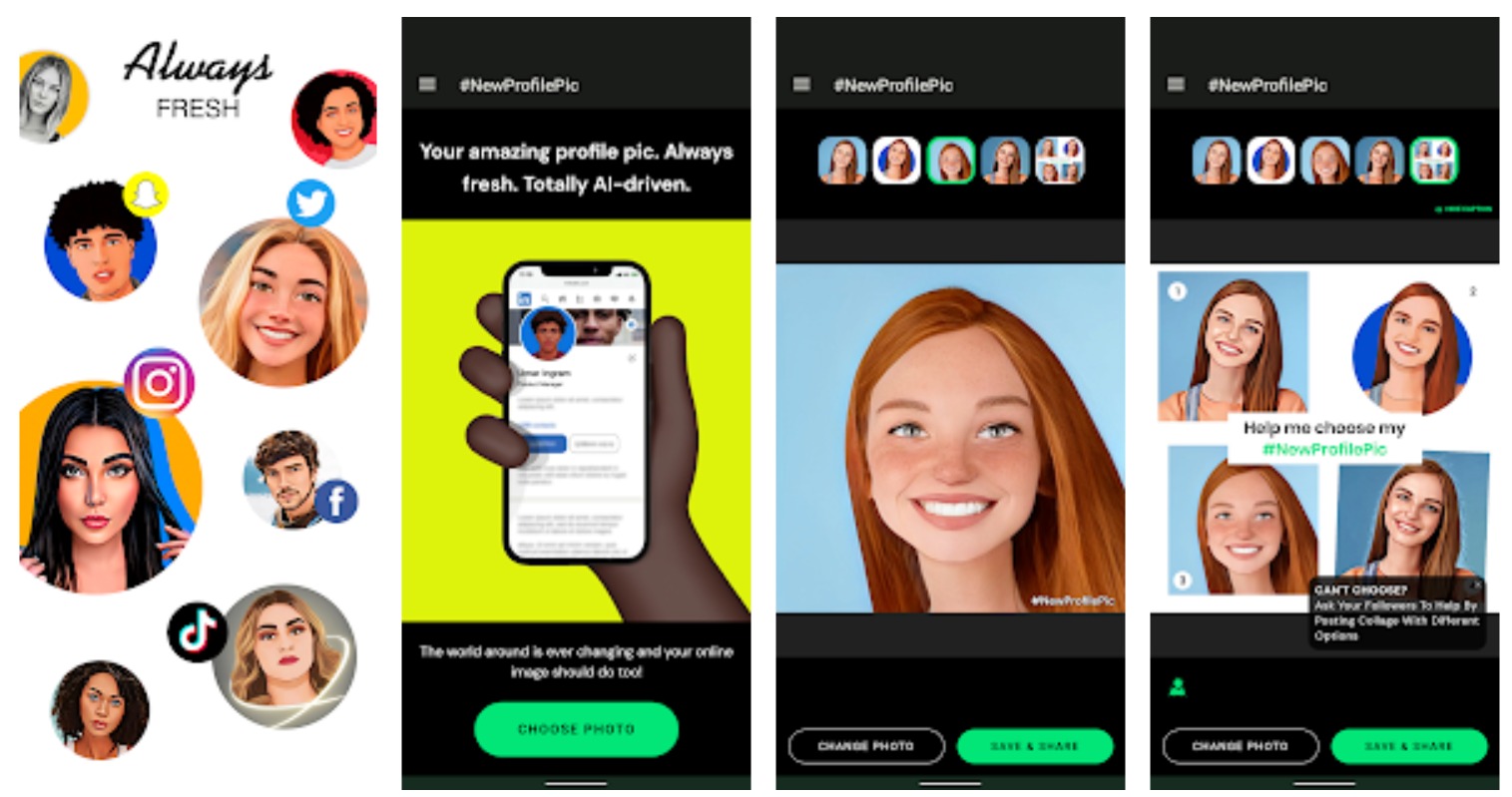

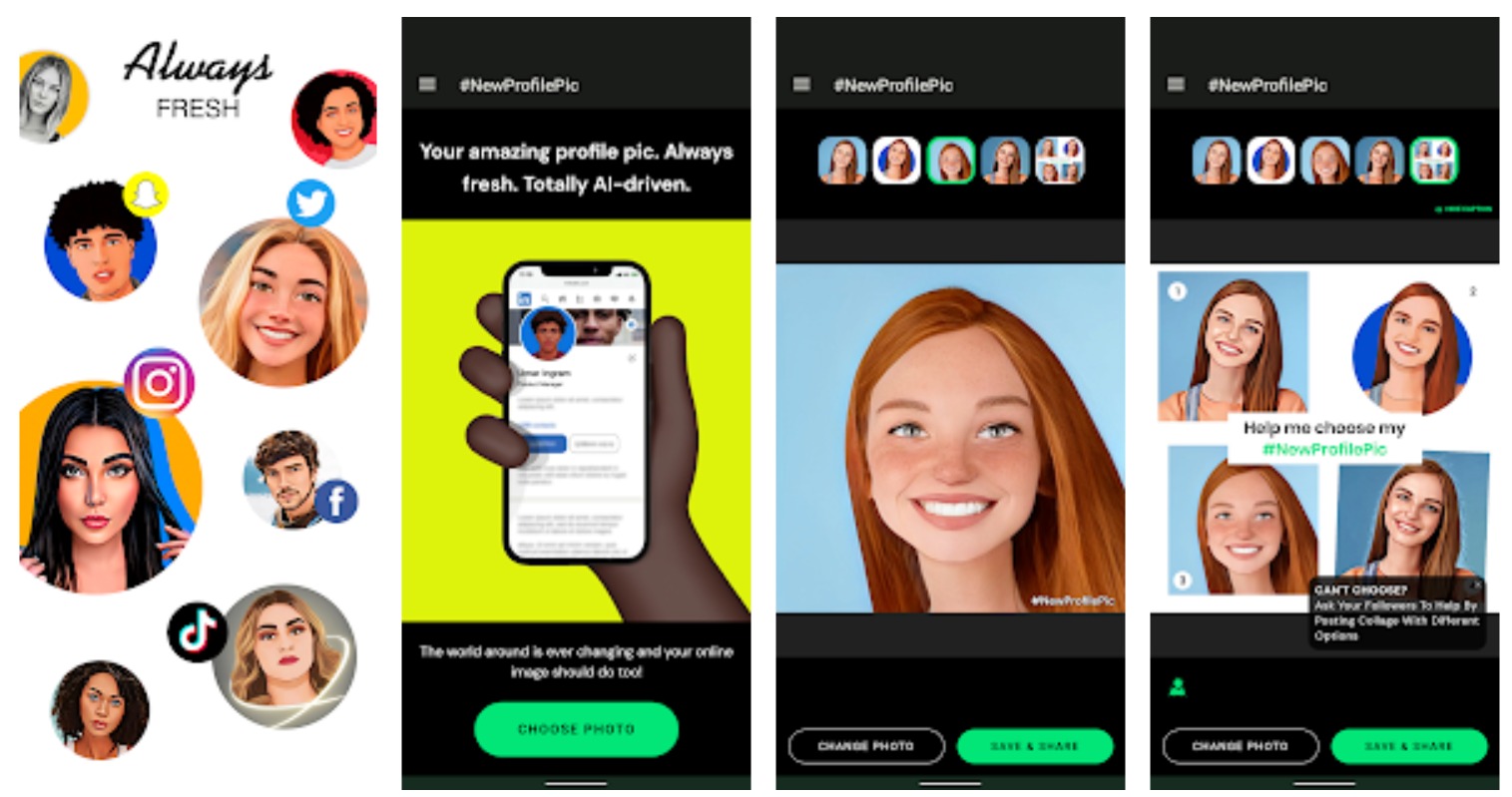

Varoitus uusimmasta trendisovelluksesta: Lähettää tietosi Venäjän viranomaisille

NewProfilePic -sovellus välittää tietoja käyttäjistään Venäjälle.

NewProfilePic sovellus välittää käyttäjänsä tiedot venäläiselle palvelimelle. Ei nuo Venäläisten tekemät sovellukset muutenkaan kuullosta kovin luotettavilta.

Venäjän nykyiset lait käytännössä pakottavat venäläiset teknologiayhtiöt jakamaan tietojaan Venäjän valtion virastojen kanssa. Ja sovellus lähettää siihen lisätyt kuvat ja henkilötiedot eteenpäin.

Varoitus uusimmasta trendisovelluksesta: Lähettää tietosi Venäjän viranomaisille

NewProfilePic -sovellus välittää tietoja käyttäjistään Venäjälle.www.puhelinvertailu.com

NewProfilePic sovellus välittää käyttäjänsä tiedot venäläiselle palvelimelle. Ei nuo Venäläisten tekemät sovellukset muutenkaan kuullosta kovin luotettavilta.

On both Google’s and Apple’s app store, the developer’s location is listed as being Tortola in the British Virgin Islands.

.

.

We are a BVI company. Our app is being developed by an international team with development offices in Russia, Ukraine and Belarus.

Is 'New Profile Pic' App a Russian Malware Scam?

There's little evidence to suggest that this app is any more invasive in its collection of user data than other apps.

- Liittynyt

- 20.10.2016

- Viestejä

- 903

Kas, näköjään on myös tuo Puhelinvertailun lähde päivittynyt ja sielläkin lukee, että tuo newprofilepic sovelluksen sivu oli rekisteröitynä Venäjälle, kun se perustettiin. Nykyinen sijainti on Floridassa.On both Google’s and Apple’s app store, the developer’s location is listed as being Tortola in the British Virgin Islands.

.

.

We are a BVI company. Our app is being developed by an international team with development offices in Russia, Ukraine and Belarus.

Is 'New Profile Pic' App a Russian Malware Scam?

There's little evidence to suggest that this app is any more invasive in its collection of user data than other apps.www.snopes.com

- Liittynyt

- 17.10.2016

- Viestejä

- 2 413

”Varastaa tiedot Venäjälle”: Nopeasti leviävä kuvasovellus synnytti paniikin – tässä totuus

Virheellisesti venäläiseksi väitetty profiilikuvasovellus ei vaikuta olevan yhtään sen tunkeilevampi kuin muut sovellukset, kertoo Snopes.

Is 'New Profile Pic' App a Russian Malware Scam?

There's little evidence to suggest that this app is any more invasive in its collection of user data than other apps.

Lehtiartikkelin / yhtiön edustajan mukaan käyttäjien valokuvia tai muitakaan tietoja ei kuitenkaan lähetetä Moskovaan. Kaikki kuvat lähetetään Amazonin tai Microsoftin palvelimille Yhdysvalloissa.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Jos on käytössä tiettyjä Zyxel laitteita, niin päivityksiä vaaditaan, koska löytynyt vakava haavoittuvuus...

www.bleepingcomputer.com

Zyxel has fixed critical firewall vulnerabilities that could have allowed threat actors to gain full access to devices and the internal corporate networks they are designed to protect.

www.bleepingcomputer.com

Zyxel has fixed critical firewall vulnerabilities that could have allowed threat actors to gain full access to devices and the internal corporate networks they are designed to protect.

CVE-2022-30525 impacts the following models:

- USG FLEX 50, 50W, 100W, 200, 500, 700 using firmware 5.21 and below

- USG20-VPN and USG20W-VPN using firmware 5.21 and below

- ATP 100, 200, 500, 700, 800 using firmware 5.21 and below

These products are typically used in small branches and corporate headquarters for VPN, SSL inspection, intrusion protection, email security, and web filtering.

As the technical details of the vulnerability have been released and it is now supported by Metasploit, all admins should update their devices immediately before threat actors begin to actively exploit the flaw.

Rapid 7 reports that at the time of discovery, there were at least 16,213 vulnerable systems exposed to the internet, making this vulnerability an attractive target for threat actors.

Zyxel fixes firewall flaws that could lead to hacked networks

Threat analysts who discovered a vulnerability affecting multiple Zyxel products report that the network equipment company fixed it via a silent update pushed out two weeks ago.

CVE-2022-30525 impacts the following models:

- USG FLEX 50, 50W, 100W, 200, 500, 700 using firmware 5.21 and below

- USG20-VPN and USG20W-VPN using firmware 5.21 and below

- ATP 100, 200, 500, 700, 800 using firmware 5.21 and below

These products are typically used in small branches and corporate headquarters for VPN, SSL inspection, intrusion protection, email security, and web filtering.

As the technical details of the vulnerability have been released and it is now supported by Metasploit, all admins should update their devices immediately before threat actors begin to actively exploit the flaw.

Rapid 7 reports that at the time of discovery, there were at least 16,213 vulnerable systems exposed to the internet, making this vulnerability an attractive target for threat actors.

Desgorr

Tukijäsen

- Liittynyt

- 19.10.2016

- Viestejä

- 6 822

Jos on käytössä tiettyjä Zyxel laitteita, niin päivityksiä vaaditaan, koska löytynyt vakava haavoittuvuus...

Zyxel has fixed critical firewall vulnerabilities that could have allowed threat actors to gain full access to devices and the internal corporate networks they are designed to protect.

Zyxel fixes firewall flaws that could lead to hacked networks

Threat analysts who discovered a vulnerability affecting multiple Zyxel products report that the network equipment company fixed it via a silent update pushed out two weeks ago.www.bleepingcomputer.com

CVE-2022-30525 impacts the following models:

- USG FLEX 50, 50W, 100W, 200, 500, 700 using firmware 5.21 and below

- USG20-VPN and USG20W-VPN using firmware 5.21 and below

- ATP 100, 200, 500, 700, 800 using firmware 5.21 and below

These products are typically used in small branches and corporate headquarters for VPN, SSL inspection, intrusion protection, email security, and web filtering.

As the technical details of the vulnerability have been released and it is now supported by Metasploit, all admins should update their devices immediately before threat actors begin to actively exploit the flaw.

Rapid 7 reports that at the time of discovery, there were at least 16,213 vulnerable systems exposed to the internet, making this vulnerability an attractive target for threat actors.

Jotta tuo hyökkäys toimii, niin web-hallinnan pitää olla nähtävästi sallittu wanin eli Internetin puolelta. Tätähän ei kannata koskaan ottaa käyttöön jos tietoturvasta yhtään välittää.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Näinhän se on, mutta kuten artikkelissakin on mainittu, niin Shodan palvelussa näkynyt reilu 16k avointa haavoittuvaa laitetta...Jotta tuo hyökkäys toimii, niin web-hallinnan pitää olla nähtävästi sallittu wanin eli Internetin puolelta. Tätähän ei kannata koskaan ottaa käyttöön jos tietoturvasta yhtään välittää.

fxtwitter kerännyt käyttäjien tietoja (ei varmuutta mitä kaikkea) ja dev ilmoittanut eteenpäin tietynlaisesta sisällöstä:

dev pistänyt projektin ja yhteydenpidon jäihin ei kovin hyvää kuvaa anna ulospäin.

ei kovin hyvää kuvaa anna ulospäin.

fxt näyttää nyt ohjautuvan vxt forkkiin:

github.com

github.com

Mutta sama kuin fxt:n kanssa, tuolla ei lue mitään esimerkiksi mahdollisesta tietojen keräämisestä ja niiden käytöstä yms, itse en tässä vaiheessa luottaisi (jos käyttäisin näitä palveluja), ennen kuin tulee tarkennuksia yllämainittuihin asioihin, selkeästi luettavana.

dev pistänyt projektin ja yhteydenpidon jäihin

fxt näyttää nyt ohjautuvan vxt forkkiin:

GitHub - dylanpdx/BetterTwitFix: Fix Twitter video embeds in Discord (and Telegram!)

Fix Twitter video embeds in Discord (and Telegram!) - dylanpdx/BetterTwitFix

Mutta sama kuin fxt:n kanssa, tuolla ei lue mitään esimerkiksi mahdollisesta tietojen keräämisestä ja niiden käytöstä yms, itse en tässä vaiheessa luottaisi (jos käyttäisin näitä palveluja), ennen kuin tulee tarkennuksia yllämainittuihin asioihin, selkeästi luettavana.

Viimeksi muokattu:

- Liittynyt

- 17.10.2016

- Viestejä

- 2 513

Traficom ja suomalaiset teleoperaattorit yhteistyössä numeron väärentämistä vastaan asiakkaiden eduksi | Traficom

Liikenne- ja viestintävirasto Traficomin 16.5.2022 uudistama määräys 28 antoi operaattoreille uudet velvoitteet estää soittajan numeron väärentäminen ja huijaussoittojen välittäminen puhelun vastaanottajille. Uudistetun määräyksen tavoitteena on estää suomalaisten numeroiden käyttö...

Uudistettu määräys on valmisteltu hyvässä yhteistyössä operaattoreiden kanssa. Operaattoreiden kanssa on käyty läpi erilaisia teknisiä ratkaisuja esillä olevan ongelman ratkaisemiseen ja nyt niistä on valittu parhaat käyttöön. Kiinteän verkon puhelinnumeroiden osalta velvoitteet tulevat voimaan 1.7.2022 ja suomalaisten matkapuhelinnumeroiden osalta 2.10.2023.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Toivottavasti kukaan ei ole asentanut Linux jakelua nimeltään Linuxfx, jota "markkinoidaan" ns. Windows kloonina (sivulla on melkoiset lupaukset, mitä kaikkea tuo tekee). Ja todellinen klooni onkin, koska siinä on ollut telemetriat/aktivointi mukana ja sen palvelimet on "korkattu" lapsellisen helposti. Sieltä on sitten saatu tietokanta dump helposti ulos, jossa on ties mitä tietoja ollut saatavilla.

Täältä löytyy takemmin:

So what’s in the data?

Täältä löytyy takemmin:

So what’s in the data?

- The

fxkeystable contains the metadata for all registered Pro licenses for Linuxfx, consisting of the license key, email address and some other stuff (expiration, quantity of machines licensed, etc.). - The

machinestable contains the metadata for all Linuxfx installations that has phoned home for the first time. It contains the IP address of the machine, some other metadata ripped off a IP geo-location service (set by the client), and the license key (if activated). There’s only over 20000 entries in this file, a far cry from the 1M number claimed by the company.

Desgorr

Tukijäsen

- Liittynyt

- 19.10.2016

- Viestejä

- 6 822

Toivottavasti kukaan ei ole asentanut Linux jakelua nimeltään Linuxfx, jota "markkinoidaan" ns. Windows kloonina (sivulla on melkoiset lupaukset, mitä kaikkea tuo tekee). Ja todellinen klooni onkin, koska siinä on ollut telemetriat/aktivointi mukana ja sen palvelimet on "korkattu" lapsellisen helposti. Sieltä on sitten saatu tietokanta dump helposti ulos, jossa on ties mitä tietoja ollut saatavilla.

Täältä löytyy takemmin:

So what’s in the data?

- The

fxkeystable contains the metadata for all registered Pro licenses for Linuxfx, consisting of the license key, email address and some other stuff (expiration, quantity of machines licensed, etc.).- The

machinestable contains the metadata for all Linuxfx installations that has phoned home for the first time. It contains the IP address of the machine, some other metadata ripped off a IP geo-location service (set by the client), and the license key (if activated). There’s only over 20000 entries in this file, a far cry from the 1M number claimed by the company.

Eli tuo aktivointikilke on ottanut suoraan yhteyden heidän mysql-palvelimeen hard koodatulla tunnuksella/salasanalla, jolla on nähtävästi ainakin lukuoikeudet tuohon kaikkien käyttäjien aktivointitiedot sisältävään kantaan.

Uutiset

-

Intel julkaisi uudet Xeon 6+ -prosessorit ja herätti samalla ulkopuolisen kiinnostuksen Intel 18A -prosessiin

6.3.2026 14:34

-

Google esitteli maaliskuun Pixel Dropissa uusia ominaisuuksia omille Pixel-puhelimilleen

6.3.2026 13:35

-

Live: io-techin Tekniikkapodcast (10/2026)

6.3.2026 09:00

-

Elgato julkaisi uuden Wave Next Audio -ekosysteemin

6.3.2026 02:58

-

Antec julkaisi järeän 900-kotelon tehokäyttöön

5.3.2026 19:49