Pistetääs nyt tännekin tämä:

pfSensen sai konffattua näköjään kivuttomasti käyttämään tuota DoT:ia, nyt kun tajusin tutkia asiaa.

Jos jotakin kiinnostaa, niin näitä ohjeita mukaillen näyttäis onnistuvan: Setup DNS over TLS on pfSense 2.4.4 p2 - Guide

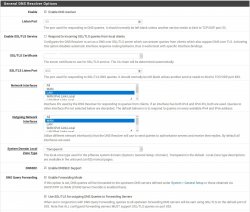

Tässä omat asetukset: