escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

@user9999 johtuisikohan tuo NordVPN:n omasta perseilystä? Lawsuit Names NordVPN, Tesonet in Proxy Data Extraction Scheme

Follow along with the video below to see how to install our site as a web app on your home screen.

Huomio: This feature may not be available in some browsers.

Pitäisköhän ajaa AdGuard Home alas

@teemz Jotta asioita ei tarvitsisi jatkuvasti toistaa, löydät miltei kaikki vastaukset lukemalla tämän ketjun aiempia viestejä. Osa vastauksista löytyy myös YouTube-videoiden muodossa.

Joo, ketju on tullut luettua jo läpi, mutta kaipaisin vertailua vaihtoehtoihin, että mitä parannusta on käytännössä havaittu. Ja toisaalta onko jotain huonompaa havaittu. Tai onko joku todennut, että eipä ollut tarpeen tällainen ratkaisu omassa käytössä ja vaihtaa takaisin yksinkertaisempaan malliin jopa modeemin omilla toiminnoilla. Eli sellaiset korkean tason "mikä on hyvää verrattuna entiseen ratkaisuun" - käytännön kommentit olisi arvokkaita.

Itsellä esim oli ikuisuus sitten pelkän siltaavan kaapelimodeemin perässä linux-purkki joka hoiti reititykset ja muut, mutta kun yhteys vaihtui, niin tuosta oli helppoa luopua kun uusi modeemi hoiti oleelliset toimet yhtä hyvin ja pienemmällä vaivalla. Mutta tässä 15 vuodessa asiat on muuttuneet paljon.

Esim pfBlockerin tyyppisiä ominaisuuksia ei perusreitittimissä näytä olevan. Ulosmenevän liikenteen rajaus on hyvä tietoturvaparannus, mutta sisääntulevan liikenteen estojen suhteen mietityttää, että onko se kuitenkaan näppärää että mainostenesto on palomuurissa eikä selaimessa. Selaimesta on adblock helppo ottaa pois päältä jos joku sivu ei toimi. Mutta palomuurin säätö kenen tahansa käyttäjän toimesta tarpeen mukaan ei ole toimiva ratkaisu. Paljonko sitten itse ylläpidon roolissa joutuu noiden kanssa säätämään kun sivu tai palvelu x ei syystä y toimi hetkellä z käyttäjällä å.

Voit kytkeä kytkimeen. Itselläni on juurikin niin tehty. Eli APUD0 purkki jossa pfSense, sitten erillinen gigabitin 16 porttinen kytkin, jossa on sitten vanha Netgear WNDR3700v1 (openwrt) pelkkänä access pointtina.Kysymys kuuluu, että jos käytän vanhaa reititintä jatkossa pelkästään langattoman verkon tukiasemana, niin voiko sen yhdistää samaan lähiverkkoon kytkimellä vai tarviiko se kytkeä suoraan tähän serveriin; jolloin tarvitsisin vielä kolmannen verkkoportin tuohon wanin ja lanin lisäksi?

Osaisiko joku jeesata tai heittää hyvää linkkiä.. en heti vaan löytänyt oikeaa kvg-ohjetta... Eli tarpeena olisi määritellä 192.168.1.0/24 sisäverkosta vain ja ainoastaan kaksi osoitetta openvpn clientille (nordvpn). Tämän ohjeen mukaan yritin muttei noob vaan osaa modata tuota ohjetta...

How to setup OpenVPN on pfSense | NordVPN

Näitä oon pyöritelly tässä viikon päivät eri kauppojen ostoskorissa ja tarve olis tilata.

Näitä oon pyöritelly tässä viikon päivät eri kauppojen ostoskorissa ja tarve olis tilata.

Mihin malliin päädyit ja mistä tilasit? [emoji848]

Sent from my TA-1004 using Tapatalk

Onks jossain oikeat URLit tms noihin ylimääräisiin EasyListeihin? Kokeilin lisätä Suomea DSNBL feediin, mutta:

[ EasyList_Finland ] Downloading update .. 200 OK

Remote timestamp missing

Terminated - Easylists can not be used.

[ EasyList_Finland ] exists. [ 06/27/19 03:30:28 ]

------------------------------------------------------------------------

Assembling DNSBL database... completed

TLD:

TLD analysis. completed [ 06/27/19 03:30:31 ]

TLD finalize..........

----------------------------------------

Original Matches Removed Final

----------------------------------------

51532 11120 19345 32187

-----------------------------------------

TLD finalize... completed [ 06/27/19 03:30:32 ]

Saving DNSBL database... completed

Reloading Unbound Resolver..... completed [ 06/27/19 03:30:33 ]

DNSBL update [ 32187 | PASSED ]... completed

------------------------------------------------------------------------Suosittelen kaikille pfSensen käyttäjille arpwatch lisäriä. Se hälyttää sähköpostiin, jos sisäverkossa alkaa ilmestyä uusia osoitteita ts. clienteja.

pfSense on ehdottomasti parempi valinta. OPNSense ei taida tehdä mitään sellaista, mitä pfSensella ei pystyisi tekemään. En näe järkeä asentaa noita sörkittyjä forkkauksia kun alkuperäinen on loistava sellaisenaan.Olisi tarkoituksena rakentaa palomuuriratkaisu ttäysin uudelleen ja siirtyä pois debianpohjaisesta shorewallilla hallittavasta järjestelmästä pf:ää käyttäviin ratkaisuihin niin yksinkertainen kysymys on. Kumpi järjestelmistä on parempi OPNsense vai pfSense? OPNsense on forkki pfSensestä ja mitä nopeasti lueskelin niin vaikuttavat suhtkoht samanlaisilta mutta mitä tyypit sanovat onko asia näin. Kumpi on parempi eli kumpi kannattaisi nörtin asentaa. Käyttökokemuksia varsinkin OPNsensestä otetaan vastaan. pfSense jo itselleni suhtkoht tuttu mutta säätäminen uuden kokeilu ja testaaminenhan se kivaa on.

Olisi tarkoituksena rakentaa palomuuriratkaisu ttäysin uudelleen ja siirtyä pois debianpohjaisesta shorewallilla hallittavasta järjestelmästä pf:ää käyttäviin ratkaisuihin niin yksinkertainen kysymys on. Kumpi järjestelmistä on parempi OPNsense vai pfSense? OPNsense on forkki pfSensestä ja mitä nopeasti lueskelin niin vaikuttavat suhtkoht samanlaisilta mutta mitä tyypit sanovat onko asia näin. Kumpi on parempi eli kumpi kannattaisi nörtin asentaa. Käyttökokemuksia varsinkin OPNsensestä otetaan vastaan. pfSense jo itselleni suhtkoht tuttu mutta säätäminen uuden kokeilu ja testaaminenhan se kivaa on.

pfSense on ehdottomasti parempi valinta. OPNSense ei taida tehdä mitään sellaista, mitä pfSensella ei pystyisi tekemään. En näe järkeä asentaa noita sörkittyjä forkkauksia kun alkuperäinen on loistava sellaisenaan.

En muista, että kukaan olisi testannut.Onko kukaan koittanut miten hyvin Celeron J3455 (fitlet2) tai vastaava prossu jaksaa pyörittää OpenVPN servua?

Onko kukaan koittanut miten hyvin Celeron J3455 (fitlet2) tai vastaava prossu jaksaa pyörittää OpenVPN servua?

Samoja paketteja OPNsensen ja pfSensen välillä ei löydy. Vaikka nyt pfBlockerNG ja ARPwatch. ARPwatchista on toisenniminen softa, mutta pfBlockerNG:tä ei löydy. Se on itselle show-stopper.

Mielestäni myös pfSenselle on paremmin vertaistukea; oikeastaan mikä ongelma tahansa, niin ilmaisilta forumeilta löytyy tietoa asiasta.

Esim se ettei pfsensen kohdalla tarvitse odottaa OPNsensen devaajien copy-pastettavan päivitettyä koodia omaan räpellykseen. Tom Lawrencekin on useasti todennut ettei näe järkeä koko OPNsensessa koska se ei tarjoa yhtään mitään mitä pfSense ei tarjoa. Mitä sivusta seurasin, OPNsensen suosio ei ikinä lähtenyt sen kummempaan kasvuun. Uskon se johtuvan ainakin osittain koko frokkauksen mitäänsanomattomuudesta. "Keep it simple" pätee tässäkin tapauksessa.Mutta jos molemmat pystyvät samaan niin mikä pfSensestä tekee paremman valinnan?

pfBlockerNG käsittääkseni on jonkinlainen DNSBL ratkaisu jolle saa valmiita block listejä haettua, vähän kuin PiHole(?) mutta sulautuu nätisti osaksi pfSenseä. Tälle keksisin kyllä käyttöä, saa nähdä osoittautuuko puute omalta osalta showstopperiksi.

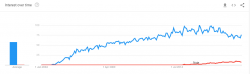

Mitä sivusta seurasin, OPNsensen suosio ei ikinä lähtenyt sen kummempaan kasvuun.

Interest over time sanoi:Numbers represent search interest relative to the highest point on the chart for the given region and time. A value of 100 is the peak popularity for the term. A value of 50 means that the term is half as popular. A score of 0 means that there was not enough data for this term.

Esim se ettei pfsensen kohdalla tarvitse odottaa OPNsensen devaajien copy-pastettavan päivitettyä koodia omaan räpellykseen.

Tuskinpa tuo menee copy/pasten kautta, ymmärtääkseni iso osa koodista kirjoitettu uudelleen sen jälkeen kun tuo on forkattu. Mut joo, molemmat ilmaisia joten ei maksa mitään kokeilla ja tehdä omat johtopäätökset.

Reilun viikon kerkesi SG-1100 kukkua ennen kuin katosi verkosta, virta bootin jälkeen jäi boot looppiin josta pääsi pois kun boottasi single modeen ja veti fsck kolme kertaa (tuki kehoitti ajamaan nimenomaan kolme kertaa). Ei nyt kauhean vahva alku ollut vielä.

Ufs vai zfs käytössä?

Mätäisiä omenoita voi olla missä vain korissa. Kerro miten lopulta kävi.Reilun viikon kerkesi SG-1100 kukkua ennen kuin katosi verkosta, virta bootin jälkeen jäi boot looppiin josta pääsi pois kun boottasi single modeen ja veti fsck kolme kertaa (tuki kehoitti ajamaan nimenomaan kolme kertaa). Ei nyt kauhean vahva alku ollut vielä.

Itselläkin on ZFS käytössä.Liittynee varmaan tähän ongelmaan ufs:n kanssa: pfSense UFS filesystem corruption after power loss

Redditissä on tuosta myös juttua. Pelästyin tuota omalla kohdallani sen verran, että vetäisin aikanaan re-installin zfs:llä. Ei ole ollut mitään file-system ongelmia sen koommin.

Käytämme välttämättömiä evästeitä, jotta tämä sivusto toimisi, ja valinnaisia evästeitä käyttökokemuksesi parantamiseksi.