- Liittynyt

- 17.10.2016

- Viestejä

- 2 502

Paljon kiitoksia taas vastauksista, erityiskiitos 8540:n megapostauksesta, ja kiitos kärsivällisyydestä. Taisin jo aiemmin kirjoittaa kuinka pyrkimys olisi mahdollisimman pieneen säätämiseen, vaikka (pakonomainen) tarve ymmärtää "kaikki" on iso.. taisin nyt hypätä vähän kaninkoloon.

Rupeaa pursuamaan oma Evernote muistiinpanoista..

Ajatus/ymmärrys oli, että Btrfs olisi parempi "huolehtimaan" levyn käyttöä. Eilen illalla kypsyi jo samat kysymykset itsellenikin ja levon jälkeen on nyt helppo lukea teidän ajatuksia asiasta.

Ajatus/ymmärrys oli, että Btrfs olisi parempi "huolehtimaan" levyn käyttöä. Eilen illalla kypsyi jo samat kysymykset itsellenikin ja levon jälkeen on nyt helppo lukea teidän ajatuksia asiasta.

Rupeaa pursuamaan oma Evernote muistiinpanoista..

Pointtini on siis se, että riippuen toki tarpeistasi, saatat olla tekemässä asiasta ylipäänsä turhan vaikeaa.

Miksi oikeastaan koet välttämättömäksi käyttää Btrfs:ää? Näihin Linuxin tiedostojärjestelmävalintoihin pätee vielä toistaiseksi vanha nyrkkisääntö: jos et varmasti tiedä tarvitsevasi tiettyä tiedostojärjestelmää, käytä ext4:ää.

Mutta kyllä tämä sinun tarinasi oikein yrittää olla vaikea asennettava. Jos haluat helpon Linuxin, asenna Mint käyttäen ext4:ää.

Totta. Toisessa topikissa tekemäni Win10 Ent LTSB Trial testit (kuinka pitkä testijakso pidennyksien kanssa ja milloin uudelleeninstallointi = 270pv) osoittivat, että windowsin uudelleenasennus sekoittaa dual-boottisysteemin, eli pitää sörkkiä GRUBia uudelleen toimimaan.Windowsin asentaminen Linuxin jälkeen ei ole yhtä varmaa, kun jostain syystä Microsoft ei ole turhan innokas toisen käyttöjärjestelmän käytöstä.

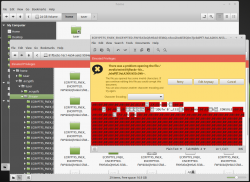

Tämä LVM on jäänyt vieläkin epäselväksi, missä tilanteessa pitäisi käyttää tuota? Jos haluaa snapshotteja ja helpompaa osioiden hallintaa? Tuota LVM:ää ei saa valittua installerissa ilman, että valitsee "erase disk and install linux mint"-vaihtoehtoa. Mutta ilmeisesti ei ole suositeltavaa minulle jos nyt päädynkin EXT4:n ja yhden osion ratkaisuun?En tiedä koskeeko tämä myös LVM-setuppia, luulisi, ainakin jos käytät sitä graafisen installerin checkboxia sen käyttöön.

Nyt purjehdittiin semmoselle kartalle jota en omista, oliko tämä vain yleisesti kommentointia ketjussa olevaan viimeaikaiseen keskusteluun vai jotain sellaista josta minun(kin) pitäisi ottaa selvää ja mahdollisesti säätää jotain? Käyttöön tulossa perus SSD SATA 6Gb/s levy.CFQ scheduler on tukenut jo pitkään "pyörimättömiä" levyjä ja on lähes kaikessa nopeampi perus-SSD:n kanssa kuin deadline, se osaa mm. optimoida kirjoitusjonot säikeittäin. Supernopeat NVMe levyt on nopeimpia ilman scheduleria eli none/noop kanssa.

Eli ei ole mitään sellaista tilannetta, että esim. joku backup-softa tarvitsisi tuota access-tietoa? Muistan hämärästi lukeneeni joitain vuosia sitten jonkun backup-softan tarpeesta johonkin tällaiseen, saattoi olla tosin kyse vain jostain "archive"-attributesta. EDIT: No nyt kun järki palasi päähän lyhyeltä reissultansa, niin eihän tuo access-timen käyttö varmuuskopiointiin ole mitenkään järkevää.. tarkoitus oli vain esittää joku esimerkki, että onko mitään tilannetta missä tuo tieto olisi tarpeellinen/hyvä olla.Noatime onkin jo kerrottu, lukuaikojen tallennusta en ainakaan itse tarvitse mihinkään.

)

) tyhjä tiedosto vaan muistikortille jonka nimi ssh

tyhjä tiedosto vaan muistikortille jonka nimi ssh