@TenderBeef

Asennat salatun Linuxin, ja käytät GRUB:ia bootloaderina (GRUB 2, ei GRUB legacy). Grubiin lisäät sitten Windowsin entryn kuten salaamattomassakin asennuksessa. Windowsiin bootatessa salaus ei muuta asioita, kunhan GRUB ei ole salattu. Tällöin siis täytyy olla se erillinen osio /boot:lle kuten aikaisemmin jo kirjoitin.

Kun käynnistät, tulee postauksen jälkeen GRUB, jossa valikosta voi valita minkä käynnistää. Jos valitset Windowsin, menee se Windowsiin eikä salattu Linux vaikuta asiaan mitenkään, kuten ei salaamatonkaan. Jos valitset GRUB:sta Linuxin, käynnistää se Linuxin ja kysyy salasanaa osion salauksen aukaisemiseksi.

Windows-entry tehdään GRUB:n valikkoon Linuxista toki, ja tämä onnistuu samalla tavoin kuin salaamattomassakin asennuksessa.

Kokonaisuuden itse ymmärsin vasta kun asensin järjestelmää fyysisesti ja tuli ongelmia esiin joita piti paikallistaa ja korjata. Etukäteen on mahdotonta päästä jyvälle koko hommasta. Myöskin Mint automatisoi niin suuren osan järjestelmän asennuksesta että siinäkin jää suuria alueita kokonaan näkemättä. Arch wiki kertoo paljon asioita, ja sieltä kun eri sivut etsii jotka vastaavat sinun järjestelmääsi ja luet ne järjestyksessä USB:n boottaamisesta työpöydän asentamiseen, saa aika hyvän kokonaiskuvan.

Yleisesti ottaen, käskyjä joiden toimintaa ei ymmärrä/sisäistä ei kannata suorittaa, etenkään su-oikeuksilla.

Tässä nyt varsin typistetty versio salatusta asennuksesta, joka suoritettu puhtaasti Arch wikin pohjalta, ja tarkoitus antaa suuntaa eikä olla totaalinen ohje. Kokonaiset komennot ja kunnon ohjeet löytyvät Arch wikistä.

Ensin osioidaan levylle EFI:n partitio (en ole käyttänyt Windowsin EFI:ä, tein Linuxille oman koska ovat jokatapauksessa eri levyillä fyysisesti, Windows EFI:n käyttö ei nyt kummoista vaikuta olevan, Arch wikissä hyvät ohjeet siihenkin), sitten tehdään toinen osio jossa loppujärjestelmä. LVM on LUKS -tyyppisessä asennuksessa tätä toista partitiota ei siis formatoida, mutta sille asetetaan LVM flag (parted set x lvm on, jossa osio on numero x levyllä kuten parted sen ilmoittaa). Tämän jälkeen luodaan salaus, käyttäen komentoa "cryptsetup .... luksFormat /dev/sdXy", joka perään aukaistaan komennolla "cryptsetup open /dev/sdXy nimi" jossa nimi on nimi joka annetaan tälle osiolle jolla se sitten ilmestyy kohdan /dev/mapper alle. Esim. nimi "salattu" näkyy kohdassa /dev/mapper/salattu. Tähän sitten luodaan fyysinen voluumi, komennolla pvcreate, johon luodaan voluumiryhmä komennolla vgcreate. Voluumiryhmään luodaan sitten halutut loogiset voluumit komennolla lvcreate, joita voi olla erillinen /home, /swap jne.. Tässä vaiheessa luodaan tiedostojärjestelmät loogisille voluumeille (esim. mkfs.ext4 /dev/mapper/vol-root). Mountataan nämä luodut loogiset voluumit oikeisiin kohtiin /mnt alle (kuten /mnt olisi asennetun järjestelmän / eli root). Mountataan myös erillinen GRUB:n sisältävä osio, joka siis aikaisemman keskustelun pohjalta tulee EFI-asennuksessakin olla /boot jos Linux on kokonaan salattu, muutoin joudut konffaamaan GRUB:n toimimaan salatulta osiolta ja täten syöttämään lisäsalasanan. Ensin luodaan kansio mkdir /mnt/boot ja sitten liitetään: mount /dev/sdXy /mnt/boot.

Seuraavasta vaiheesta Minttiä käytettäessä ei itsellä tietoa, mutta Archissa asennetaan "base" ryhmän paketit (eli perusjärjestelmä) kohtaan /mnt käyttäen komentoa pacstrap. Luodaan fstab tiedosto kaikista mountatuista osioista (eli tämä on se vaihe missä "kerrotaan" linuxille näistä luoduista asemista) komennolla genfstab -U /mnt >> /mnt/etc/fstab, jossa -U siis tarkoittaa että käytetään aikaisemmin mainittua UUID:tä, mikä suositeltavaa. Tämän jälkeen chrootataan /mnt:iin ja asennetaan järjestelmä loppuun, esim. lokaalit, nettidaemonit, työpöytä, bootloaderi...

Sellainen muutos normiasennukseen on (tässä LVM on LUKS -versio), että konfiguroidaan mkinitcpio sisältämään salatun osion tiedostojärjestelmä "moduulit" kohdassa, sekä koukut ("hooks") nimeltä keyboard ja keymap ennen koukkua block, jonka jälkeen listaan lisätään vielä koukut encrypt ja lvm2 ennen koukkua filesystems.

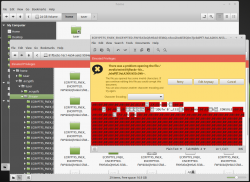

Oma mkinitcpio.conf siis näyttää tähän liityviltä osioilta tältä:

MODULES=(ext4)

HOOKS=(base udev autodetect modconf keyboard keymap block encrypt lvm2 filesystems fsck)

Lisäksi muokataan GRUB:ia. Aukaistaan "/etc/default/grub" ja kohtaan "GRUB_CMDLINE_LINUX=" lisätään entry nimeltä cryptdevice, joka itsellä näyttää tältä: "cryptdevice=UUID=osionuuidtähän:salattu root=/dev/mapper/vol-root" koska itsellä tässä esimerkissä on siis salattu containeri avattu nimelle "salattu" (komennolla cryptsetup open) ja voluumiryhmä (joka luotiin komennolla vgcreate) on nimeltään "vol" ja siinä sijaitseva osio jossa järjestelmä on (luotiin lvcreate komennolla), on nimeltään "root". Jos halutaan trim käyttöön niin rivi lukee näin: "GRUB_CMDLINE_LINUX=cryptdevice=UUID=osionuuidtähän:salattu:allow-discards root=/dev/mapper/vol-root". Lisäksi vaihdetaan "issue_discards" optio LVM:n konffissa (/etc/lvm/lvm.conf) numerosta 0 numeroon 1.

UUID:n näkee tosiaan komennolla "ls -l /dev/disk/by-uuid". Grubiin tuleva osion UUID on siis se FYYSINEN osio missä järjestelmä on asennettuna (eli ei /dev/mapper alainen UUID!!).

Arch wikissä on selostettu swapin asetukset nukkumista varten:

dm-crypt/Swap encryption - ArchWiki

Muutoin jatketaan taas samoin kuin salaamattomassakin asennuksessa, huomoiden että jos swap on tiedostona tai loogisena voluumina luodun salatun containerin sisällä, ei sitä tarvitse erikseen enää salata.

Ubuntu-pohjaisille jakeluille on olemassa "Grub customizer" joka tuo graafisen liittymän GRUB:n muokkaamiseen:

Grub Customizer in Launchpad

Manuaalinen lisäys on mielestäni hyvin kerrottu Arch wikissä:

GRUB - ArchWiki

Ja niin kauan kun GRUB sijaitsee salaamattomalla osiolla, ei Linuxin salaus vaikuta lainkaan dual boottaamiseen tai Windowsin toimintaan.

Useissa artikkeleissa mitä itse alunperin joskus luin oli esim. MBR-tiedostotaulu ja vastaavat käytössä. Paras on lukea aikaisemmin mainitsemistani wiki-sivustoista tietoa, koska pääsääntöisesti sisältävät kaikki eri vaihtoehdot ja niiden toteutuksen, kun eri artikkelit sotkevat eri tavoin varsinkin jos niitä yrittää yhdistellä ymmärtämättä koko systeemiä totaalisesti. Jokainen artikkeli kun käyttää esimerkiksi eri ohjelmaa levyn partitioimiseen jolloin komennot eivät ole yhteneväisiä. Jos artikkeleiden ja blogien mukaan haluat asentaa niin valitse yksi ja mene kokonaan sen mukaan, muuten menee solmuun. Vaihtoehtoisesti kokoa esim. Arch wikistä haluamasi kombinaatio. Toisaalta sen kertomat komennot eroavat osittain Ubuntun vastaavista, ja jos haluat näin syvälle mennä järjestelmän manuaaliseen kasaamiseen, kannattaa valita jokin muu distro kuin Mint. En tiedä kuinka hyvin Mint tukee manuaalista asennusta. En usko että kovin hyvin, koska se on rakennettu varsin pitkälle graafiseen maailmaan ja automatisoi paljon. Kannattaa myös kokeilla että mahdollistaako vaikkapa Debian koko osion salausta alustamatta koko levyä. Tosin en muista oliko Mintissä tarjottu vaihtoehto alustaa levy omin haluin ja muuten käyttää graafista asennusta?

Painotan kuitenkin, että osion salaus ei vaikuta Windowsin boottaamiseen. Eikä dual boottaamiseen. Se vaikuttaa vain Linuxin boottaamiseen, oli se ainoa OS tai yksi useista.

Ja kuten

@greenlight sanoi, tälläisessä monimutkaisessa asennuksessa kannattaa ajan kanssa kirjoittaa kirjaimelliset ohjeet jossa komennot oikeassa järjestyksessä esim. wiki-sivustoja lähteinä käyttäen ja asentaa tämän oman henkilökohtaisen ohjeen mukaan.

Ja mitä Minttiin tulee, se sopii varsin hyvin vasta-alkajille, Windows-maailmasta hyppäys siihen on pieni. Toki siinäkin samat rajoitukset on kuin muuallakin Linux-maailmassa, esimerkiksi tulostintuki. Itse siitä aloitin aikoinaan, mutta kasvoin siitä ulos. Se ei antanut minulle mahdollisuutta tehdä OS:stä sellaista kuin sen haluan olevan, toisinkuin monet muut distrot, kuten Arch.

Mint sopii varsin hyvin kun käyttäjä haluaa helposti ylläpidettävän Linuxin, jonka asennus on äärimmäisen helppoa. Tämä johtaa siihen että erikoisemmat asennusyhdistelmät, kuten

@TenderBeef haluaa käyttää, eivät ole kovinkaan helppoja asentaa. Toisaalta perusjärjestelmä, vaikkapa salattuna (ilman dualboottia tai eri levyin) on helppoa. Vähän samoin kuin Windowsissa, missä kaikki on helppoa niin kauan kuin menet sitä yhtä tietä minkä Microsoft on määrännyt.

[Pahoittelen mahdollisia kirjoitusvirheitä, tämä sanakirja ei tue kovinkaan montaa Suomen sanaa ja näyttää valtaosan punaisella joten too much errors että viitsii tarkistaa.]

)

) tyhjä tiedosto vaan muistikortille jonka nimi ssh

tyhjä tiedosto vaan muistikortille jonka nimi ssh