OAuth is an authorization protocol, rather than an authentication protocol

OAuth - Wikipedia

Juurikin näin, mutta se on käyttäjän kannalta epäolennaista miten se teknisesti tapahtuu. Se on vähän kun sanotaan että tekstiviesti kirjautuminen on epäluotettava ja vaarallinen tapa, no mutta Mobiilivarmenne on just sitä. Tosin se vaan on toteutettu ihan toisella tavalla.

Lopputuloema oli siis se, että kaikki halusivat tarjota identiteetti palveluita, mutta eivät halunneet hyväksyä toisten myöntämiä identiteettejä. Joissain tapauksissa toi on enemmän piilotettua miten toi toimii, kuten noi ...

Mun mielestä kaikki, jossa voi kirjautua Googlella, Facebookilla ym ovat OAuth kirjautumisia.

tuotteistetut kirjatumiset. Harvassa on ne, johon voi itse syötellä tarvittavat tiedot ja kirjautua sisään. Muistaakseni Ubuntu Forums ja Stack Overflow toteutti noi oikein, on mun mielestä ainoat tapaukset joihin itse olen törmännyt missä toimii kuten kuuluu. Varmaan muitakin on, mutta toi oli mun henkilökohtainen kokemus. Jos ajan omaa identiteetti serveriä, miten voin kirjautua identiteetilläni OAuthia käyttäen useimpiin palveluihin? No eipä onnistu, kun ne eivät halua hyväksyä mun identiteettiserveriä ja sen myöntämiä käyttöoikeuksia.

Sinänsä hilpeää seurata just tätä, miten yksinkertaiset asiat on saatu näin vaikeaksi ja hankalaksi ja siiloutuneeksi, vaikka perusteet on äärimäisen yksinkertaiset. Toinen iso kysymys on just tuo, että halutaanko tunnistautua oikeasti vahvasti vai ei. Ja kuka sen vahvan tunnistautumisen myöntää. Haluaako käyttäjät sitä? Haluaako palveluntarjoajat sitä? Tähän asti on näyttänyt olevan niin, että on jatkuva konflikti näillä asioilla. Ja vain niissä paikoissa joissa jossa asiat voidaan määrätä ne tulee hoidetuksi kunnolla.

Vähän samanlainen sotkuhan tuon HTTPS sertifikaatit on ollut alusta asti.

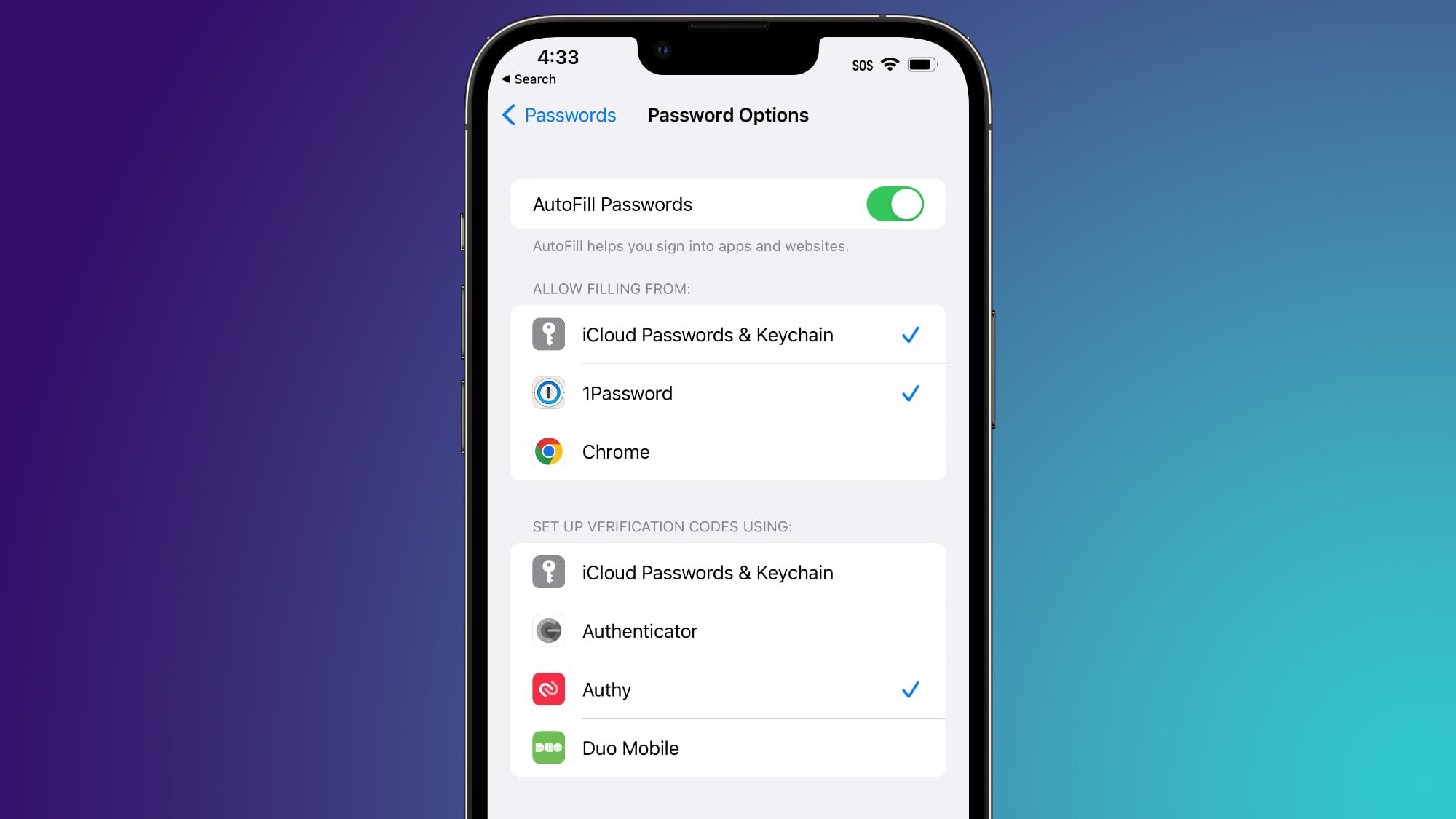

Se on mielestäni hienoa mm. TOTP:ssä ja FIDO2:ssa, silloin kun on resident key:t käytössä, että siinä nimenomaisesti ei tarvita ulkopuolisen tahon oikeutusta käyttöön, vaan se on suora luottamussuhde. Joka sitten taas sopii tai ei sovi, riippuen käyttäjistä ja palveluista.

Toisaalta ihan samat asiat on onnistuneet nyky mittakaavassa lähes ikuisesti mm. pgp:llä ja ssh:lla, openssl:llä. Nykyjään myös minisign:llä ja age:lla.