- Liittynyt

- 28.10.2016

- Viestejä

- 2 525

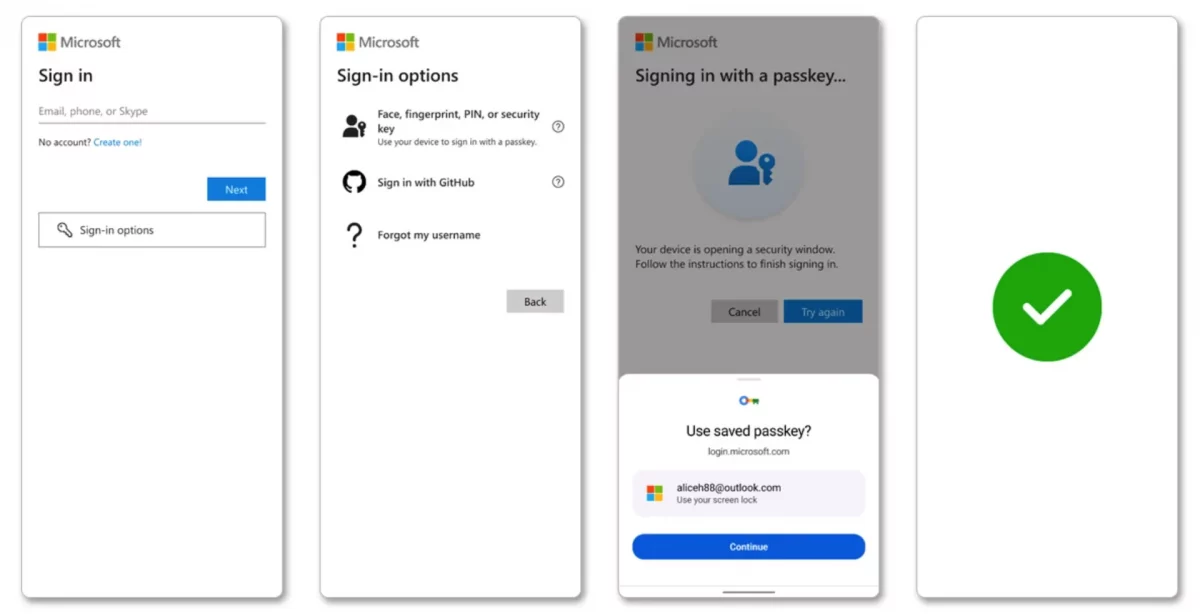

Androidista ja iOSta molemmista löytyy natiivi Passkeys AFAIK.

Androidissa se taisi tulla API:na vasta nyt versiossa 14? iOS:ssa myös melko tuore. Jostain syystä mobiilisoftat vielä odottelee. 1Passwordissa ja Strongboxissa ainakin tuki löytyy jo.