-

PikanavigaatioAjankohtaista io-tech.fi uutiset Uutisia lyhyesti Muu uutiskeskustelu io-tech.fi artikkelit io-techin Youtube-videot Palaute, tiedotukset ja arvonnat

Tietotekniikka Prosessorit, ylikellotus, emolevyt ja muistit Näytönohjaimet Tallennus Kotelot ja virtalähteet Jäähdytys Konepaketit Kannettavat tietokoneet Buildit, setupit, kotelomodifikaatiot & DIY Oheislaitteet ja muut PC-komponentit

Tekniikkakeskustelut Ongelmat Yleinen rautakeskustelu Älypuhelimet, tabletit, älykellot ja muu mobiili Viihde-elektroniikka, audio ja kamerat Elektroniikka, rakentelu ja muut DIY-projektit Internet, tietoliikenne ja tietoturva Käyttäjien omat tuotetestit

Softakeskustelut Pelit, PC-pelaaminen ja pelikonsolit Ohjelmointi, pelikehitys ja muu sovelluskehitys Yleinen ohjelmistokeskustelu Testiohjelmat ja -tulokset

Muut keskustelut Autot ja liikenne Urheilu TV- & nettisarjat, elokuvat ja musiikki Ruoka & juoma Koti ja asuminen Yleistä keskustelua Politiikka ja yhteiskunta Hyvät tarjoukset Tekniikkatarjoukset Pelitarjoukset Ruoka- ja taloustarviketarjoukset Muut tarjoukset

Kauppa-alue

Navigation

Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Huomio: This feature may not be available in some browsers.

Lisää vaihtoehtoja

Tyylin valinta

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

FIDO2, WebAuthn, Passwordless ja Passkeys

- Keskustelun aloittaja ztec

- Aloitettu

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Tässä luennossahan Passkeyssit on selitetty tarkasti ja demotaan myös miten toimii:

Ei kai synkronoimattomilla avaimilla ole mitään tekemistä Passkeys:n kanssa? Nehän on silloin ihan tavallisia FIDO2 avaimia. Mutta tosiaan tuossa synkronoinnissa vaaditaan autentikointi, eli ne avaimet ei täysin automaattisesti kopioidu kaikille laitteille. Tuohan on toiminut jo Android 9:stä asti, eli vuosia ja vuosia.

On kyllä sen verran syvä toi tekniikkapino tässä systeeemissä, että voin vaan kuvitella miten paljon ja miten riemukkaita ongelmia tulee olemaan. mm. Tällä hetkellä ihan perus U2F on jopa rikki Firefoxissa Linuxilla.

Google Password Managerissa pitäsisi olla jo Passkeys ominaisuus, mutta en saanut sitä toimimaan just kun testasin.

Ei kai synkronoimattomilla avaimilla ole mitään tekemistä Passkeys:n kanssa? Nehän on silloin ihan tavallisia FIDO2 avaimia. Mutta tosiaan tuossa synkronoinnissa vaaditaan autentikointi, eli ne avaimet ei täysin automaattisesti kopioidu kaikille laitteille. Tuohan on toiminut jo Android 9:stä asti, eli vuosia ja vuosia.

On kyllä sen verran syvä toi tekniikkapino tässä systeeemissä, että voin vaan kuvitella miten paljon ja miten riemukkaita ongelmia tulee olemaan. mm. Tällä hetkellä ihan perus U2F on jopa rikki Firefoxissa Linuxilla.

Google Password Managerissa pitäsisi olla jo Passkeys ominaisuus, mutta en saanut sitä toimimaan just kun testasin.

Viimeksi muokattu:

- Liittynyt

- 17.10.2016

- Viestejä

- 17 351

Ei kai synkronoimattomilla avaimilla ole mitään tekemistä Passkeys:n kanssa? Nehän on silloin ihan tavallisia FIDO2 avaimia.

Musta tuo ei pidä paikkaansa. Passkey voi olla single -device eli se ei synkkaa. Ja FIDOn mukaan kaikki hardisavaimet jotka tukevat FIDO2n discoverable credentialseja ovat Passkey-yhteensopivia. Eikä niitä voi synkata. Eli vanha Yubikey on jo Passkey-valmis, eikä sitä voi synkata.

Näin päättelin FAQsta:

FIDO Passkeys: Passwordless Authentication | FIDO Alliance

Explore passkeys and how they provide phishing-resistant, passwordless login with faster sign-in and enhanced security. Start your passkey implementation.

fidoalliance.org

fidoalliance.org

Eli, kaikkia synkattavat tai synkkaamattomat discoverable FIDO2-avaimet ovat FIDOn mukaan Passkey-avaimia.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Eli, kaikkia synkattavat tai synkkaamattomat discoverable FIDO2-avaimet ovat FIDOn mukaan Passkey-avaimia.

Joo, eli jos sen noin päin haluaa ajatella. Ne toimivat myös Passkey avaimena, koska Passkey on FIDO2 avaimen tekniikkaan perustuva.

Vähän samanalaista kuin Google Authenticator, Microsoft Authenticator ja kaikki muut authenticator softat jotka itseasiassa on TOTP stadanrdiin perustuvia. Siksi just joskus ärsyttääkin kun jossain saitissa sanotaan, että käytä sitä tiettyä autentikointisoftaa, vaikka mikä tahansa muukin toimisi.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Sitten tuossa Passkeyssissä jäi vielä yksi asia hämäämään, kun testasin tänään lisää. Näyttäisi siltä että osassa saitteja se vaatii käyttäjätunisteen erikseen. Eikös toi ollut lähinnä U2F:n ominaisuus? Kun taas niissä saiteissa joissa on oikea ja täysiverinen FIDO2 Passwordless käytössä, elikkäs resident-keys. Kuten Microsoft:n palvelut, ainoa missä olen muuten moiseen tähän asti törmännyt. Niin silloin ei tarvita mitään käyttätunnusta, valitaan vaan että login ja kaikki tiedot tulee automaattisesti avaimen perusteella. Itseasiassa käyttäjätunnus on tallennettu sinne avaimelle yhtenä kenttänä, koska kun käyttää erilaisia debug työkaluja, niin se näkyy, eli käyttäjätunnus on salaamattomana tallessa. Sekin tietysti voi herättää pahimmissa foliohatuissa vihaa.

- Liittynyt

- 19.10.2016

- Viestejä

- 1 040

Mites tää passkeys-hommeli toimii, jos hommaan uuden TV:n ja siihen pitäs kirjautua palvelun X tunnuksella, ja mulla on puhelimessa passkeys-sovellus?

TV:n pitäs siis pystyä kommunikoimaan puhelimessa olevan sovelluksen kanssa, misse se private key asuu, mitä tarvitaan tunnistautumiseen palveluun X?

TV:n pitäs siis pystyä kommunikoimaan puhelimessa olevan sovelluksen kanssa, misse se private key asuu, mitä tarvitaan tunnistautumiseen palveluun X?

- Liittynyt

- 17.10.2016

- Viestejä

- 17 351

Mites tää passkeys-hommeli toimii, jos hommaan uuden TV:n ja siihen pitäs kirjautua palvelun X tunnuksella, ja mulla on puhelimessa passkeys-sovellus?

TV:n pitäs siis pystyä kommunikoimaan puhelimessa olevan sovelluksen kanssa, misse se private key asuu, mitä tarvitaan tunnistautumiseen palveluun X?

Taitaa näyttää QR-koodia, jonka kuvaat luurilla, jolla olet kirjautunut tilille, jossa kaikki passkeyt ovat.

- Liittynyt

- 17.10.2016

- Viestejä

- 17 351

Mutta se on kummunikaatio vain yhteen suuntaan. Puhelimen pitäs allekirjoittaa TV:ltä tuleva kirjaumishaaste private keyllä ja lähettää se takasin TV:lle.

Se taitaa sen jälkeen ottaa Bluetooth-yhteyden laitteiden välillä ja hoitaa sillä seremonian loppuun. Tuossa taisi olla ajatuksena että näin varmistetaan laitteiden fyysinen läheisyys. Sitä en tiedä, miten homma toimii jos Bluetoothia ei ole käytettävissä.

- Liittynyt

- 19.10.2016

- Viestejä

- 1 040

Tässä luennossahan Passkeyssit on selitetty tarkasti ja demotaan myös miten toimii:

Tossa videossa sanotaan, että tietoturvasyistä ja käytön helppouden kannalta, PassKeys avaimia ei voi siirtää alustalta toiselle (iOS <--> Android) ja että käyttö web-selaimesta on ilmeisesti rajattu vain kyseisen alustan toimittajan omaan selaimeen (Safari <--> Chrome).

Videon puhuja on Googlen edustaja niin sinänsä ei yllätys, saadaan käyttäjät sidottua alustaan aika tehokkaasti kun kaikki tunnukset on siellä etkä saa niitä siirrettyä.

Tarvitaan joku open source toteutus, mitä ei ole sidottu alustaan tai tiettyyn selaimeen.

- Liittynyt

- 17.10.2016

- Viestejä

- 17 351

Videon puhuja on Googlen edustaja niin sinänsä ei yllätys, saadaan käyttäjät sidottua alustaan aika tehokkaasti kun kaikki tunnukset on siellä etkä saa niitä siirrettyä.

Siksi itsekin odottelen rauhassa, että PW-manageri hoitaa homman. Sitten ei ole lukittu mihinkään vendoriin samallat tavalla ja luultavati ne avaimet saa sieltä PW-manageristakin exportattua jos tulee sellainen tarve ikinä.

- Liittynyt

- 19.10.2016

- Viestejä

- 1 040

Se taitaa sen jälkeen ottaa Bluetooth-yhteyden laitteiden välillä ja hoitaa sillä seremonian loppuun. Tuossa taisi olla ajatuksena että näin varmistetaan laitteiden fyysinen läheisyys. Sitä en tiedä, miten homma toimii jos Bluetoothia ei ole käytettävissä.

Tuosta tilanteessa em. videossa puhuttiin (5:30) jostain hybridi-protokollasta, johon liittyy bluetooth ja "some magic happening in the cloud in the background"

Itseäni kiinostaa juurikin se tekniikka miten asia tapahtuu pinnan alla.

- Liittynyt

- 19.10.2016

- Viestejä

- 1 040

Tuo video vastasi aikaisempaan TV-skenaarioon, QR-koodin skannauksella paritetaan TV:n ja puhelimen bluetooth-yhteys, jolla tuo kirjautumishaasteen vaatima kommunikaatio hoidetaan ja private key pysyy puhelimessa, niin kuin pitääkin. Sitten TV voi peräti luoda uuden laitekohtaisen passkeyn, millä kirjautumiseen paveluun X ei enää tarvita puhelinta.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Itseäni kiinostaa juurikin se tekniikka miten asia tapahtuu pinnan alla.

Hyviä kysymyksiä. Mun kokemus on varsinkin open sourcen osalta ja monessa muussakin tapauksessa, että:

1) Älä usko foorumeita

2) Älä mutuile

3) Dokumentointi voi olla väärin tai vanhentunutta

4) Lue sourcet

Tuolta löytyy implementaatiot useammallakin kielellä.

Saa tänne toki tehdä olennaisimmista havainnoista tiivistelmän.

Tuossa taulukossa näkyy hyvin miten reikäinen tuki vielä on:

Device Support

Detailed information about passkey support across devices and ecosystems

Viimeksi muokattu:

Jep, helppohan tuo on toteuttaa, mutta miksi google tai apple lähtisi tekemään tukea alustalta toiselle siirtymiseen. Tällähän saadaan taas mukavasti käyttäjät lukittua heidän omiin järjestelmiinsä. No eiköhän tuolle tule järkevä opensourcetoteutus.Käytännössä tuolta ei tarvitse ulos kuin sen käyttäjänimen, URL:n, generoidun user ID:n ja avaimen .pem -tiedostona. Ei siis ole mikään iso juttu toteuttaa. Kyse on vain siitä etteivät nämä isot talot tahdo tehdä tukea tälle.

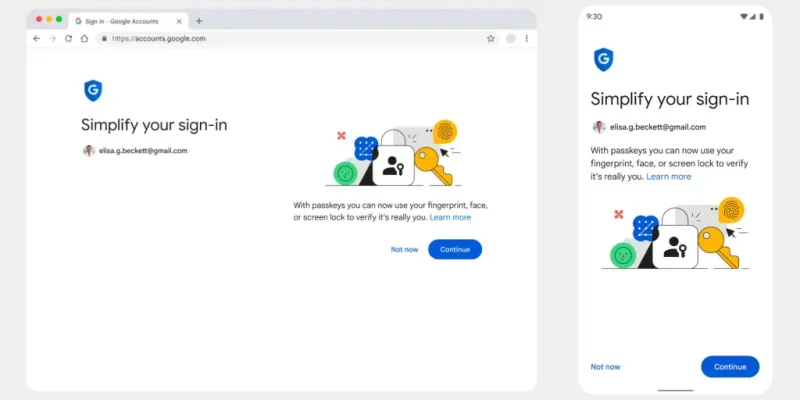

Googlelta tuli tällänen yhteen gmail-tilin mailiin:

Ilmeisesti otetaan käyttöön jaksoittain kuin muille gmail-tileille ei ollu tullut mitään mainintaa vielä.

[edit] Tottakait heti kun sain viestin kirjoitettua, ilmestyi toi viesti muillekin gmail-tileilleni, eli onkohan ne sitten pistämässä sen käyttöön kaikille samalla kertaa?

Dear User,

We’re writing to let you know that starting May 3, 2023, we’ll integrate passkey support for Google Accounts.

What do you need to know?

Passkey support will be integrated because they’re easier to use, and safer than most other forms of 2-SV. This authentication method will work on any devices that have registered passkeys, which includes all Android phones on which you’re signed in.

With this integration, you'll be able to sign in to your Google Account with just a passkey that uses your fingerprint, face, or screen lock if “Skip password when possible” is turned on for your account. You won’t need to enter a password to sign in to your account, or to select only a single phone to use as your built-in security key any longer.

What do you need to do?

No action is required from you. You can change this anytime by turning off Skip password when possible in your Google Account security page.

We’re here to help

If you need more help or information about this update please visit our HC article.

– The Google Accounts Team

Ilmeisesti otetaan käyttöön jaksoittain kuin muille gmail-tileille ei ollu tullut mitään mainintaa vielä.

[edit] Tottakait heti kun sain viestin kirjoitettua, ilmestyi toi viesti muillekin gmail-tileilleni, eli onkohan ne sitten pistämässä sen käyttöön kaikille samalla kertaa?

- Liittynyt

- 20.10.2016

- Viestejä

- 6 998

Almost five months after Google added support for passkeys to its Chrome browser, the tech giant has begun rolling out the passwordless solution across Google Accounts on all platforms.Googlelta tuli tällänen yhteen gmail-tilin mailiin:

Ilmeisesti otetaan käyttöön jaksoittain kuin muille gmail-tileille ei ollu tullut mitään mainintaa vielä.

[edit] Tottakait heti kun sain viestin kirjoitettua, ilmestyi toi viesti muillekin gmail-tileilleni, eli onkohan ne sitten pistämässä sen käyttöön kaikille samalla kertaa?

Google Introduces Passwordless Secure Sign-In with Passkeys for Google Accounts

Google is rolling out passkeys across all platforms, making it a passwordless solution for Google Accounts.

Harmi ku Firefox tulee todella myöhään mukaan Passkeyn suhteen:

Lähde: Support WebAuthn Passkeys

We are actively working on supporting this feature.

Here is our current roadmap (might change):

WebAuthn Level 1 + CTAP2 is riding the trains for Fx 114

WebAuthn Level 2 + 3 are planned to ride the Fx 116 train

Passkeys (though details are still about to figured out) earliest completion is Fx 120

Lähde: Support WebAuthn Passkeys

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Firefoxissa toimi jo pitkään Level 1 ja Level 2. Mutta paransivat sitä ja sen jälkeen ei ole toiminut FIDO2 avaimet Firefoxin kanssa kuukausiin Linuxilla. Tiedä sitten milloin mahtavat korjata. Ehkä vanha rajapinta otettiin pois käytöstä ja alettiin tekemään parempaa, rikkoen kätevästi systeemt. Aina kun kaivelee TOTP koodeja kiukuttaa, kun voisi logata niin paljon helpomminkin sisään. Varsinkin kun on Level 2 tason biometrinen avain käytettävissä. Palveluihin kirjautuminen on siis tasan yhtä helppoa kun modernin puhelimen lukituksen avaaminen sormenjäljellä.

Viimeksi muokattu:

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 286

Pari Googlen tiliä niin nyt on passkey molemmissa käytössä.

mobiili.fi

mobiili.fi

Google-tilille ei tarvita enää salasanaa – pääsyavaimet käyttöön

Google-tilille voi vastedes kirjautua ilman salasanaa. Turvallisempi pääsyavain korvaa salasanat halukkaille. Käteviä ja turvallisia pääsyavaimia v

Mac:

iPhone:

iPhone:

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 467

Tässä on vielä linkki alkuperäiseen blogiin:

blog.google

blog.google

Käyttöönotto-osoite: Account settings: Your browser is not supported.

The beginning of the end of the password

We’ve begun rolling out support for passkeys across Google Accounts on all major platforms as an additional option that people can use to sign in.

Käyttöönotto-osoite: Account settings: Your browser is not supported.

Pistin itelleni käyttöön tuolta ja Windows + Edge = toimii. En testannut Chromella, kun toi Edgen paske riittää (FF pääasiallinen selain). Firefoxilla, kuten jo mainittu, sitä tukea ei vielä ole, vaan on odotettavissa aikaisintaan versiossa 120. Linux (ainakin Ubuntu) + Chrome/Edge = merkattu ainakin toimivaksi.

Jos aktivoi passkeysit Googlessa, niin voiko halutessaan silti kirjautua vanhalla tavalla, vai disabloituuko se?

Juu voi. Itellä on päällä ja Linux + Firefox, jossa Passkeyt ei toimi, niin sisään pääsee myös perinteisillä tavoilla. Sama homma myös Windows + Edge, siellä oli jonkun valinnan alla normi kirjautuminen.

[edit] Kunhan et tee mitään muuta muutoksia tilille, kuin ton Passkey päälle, niin kaikki ok.

Jos sen passkey voi exporttaa vaan filenä niin ne varmaan varastetaan alta aikayksikön erinäisin hyökkäyksin ja huijauksin. Sikäli ymmärrän, että ne jemmataan erilliseen fyysiseen one-way tietoturhapiiriin.

Noin mäkin ymmärisin, et ne talletetaan TPM-piiriin. Ja Yubikeyhinkin voi tallettaa max. 25-avainta Yubikey 5:sta lähtien, tosin en pienellä googlauksella löytänyt että miten...

Ahh joo, ne voi myös tallettaa passwordmanageriin, mikäli passwormanager tukee niitä, esim. 1Password tukee jo nyt Passkeytä, mutta esim. Bitwarden ei vielä. Tuosta passwordmanagerien toiminnasta Passkeyn kanssa ei oo mitään hajua miten se toimii käytännössä....

Käytännössä ne tarvittavat tiedot tallennetaan sinne kuten salasanat nytkin. Privaatin avaimen voi tallentaa vaikka liitetiedostona. Näin tekee ainakin KeePassXC nykyisessä työn alla olevassa WebAuthn-branchissään. Lisäksi tämä vaatii selainlaajennukseen tunnistuksen WebAuthn/Passkeys-autentikaatiolle. Tai vaihtoehtoisesti salasanamanageri itse toimii softa-autentikaattorina johon selaimen omat toteutukset voivat napata kiinni. Käyttäjälle tuon ei pitäisi näkyä juuri sen erilaisempana toimintana kuin salasanamanagerin käyttö yleensä.

Ööööhh... Eli kun, OS + Selain + Salasanamanageri (Bitwarden omassa tapauksessa) kompo tukee Passkeytä, niin esim. Bitwarden ottaa kopin ja toimii välissä jotain tyyliin: Käyttäjä <--> Bitwarden <--> Selain <--> Passkey enabloitu sivusto?

[EDIT] Missä kohtaa ja miten sen priva-avaimen voi tallentaa esim. mainitsemasi tekstitiedostona? Eilen kun testasin toimintaa W11 + Edge kompolla, niin et mulla oli Yubikey 5 NFC kiinni koneessa, sain eteeni PIN-koodi kyselyn, josta muutaman virheen jälkeen pääsin eteenpäin kun sitä keleen PIN-koodia en ole tarvinnut missään muutamaan vuoteen. Oikean PIN-koodin jälkeen tuli vain ilmoitus jotain tyyliin että avain ei näytä tutulta, jonka jälkeen jompikumpi Cancel/OK päästi mut eteenpäin naittamaan koneen Bluetoothin kautta luurin kanssa, joka toimi ongelmitta.

Yubikey 5 NFC tukee Passkeytä max. 25 avainta. Mut olikohan itsellä nyt ongelmana se et en ollut naittanut W11:sta kyseisen Yubikeyn kanssa?

Viimeksi muokattu:

Bitwarden ei ole vielä(kään) julkaissut toteutustaan, joten tuosta on hankala sanoa sen tarkemmin. Luultavasti se toimii juuri noin kuten kuvailit. Lisäongelmia heidän toteutukseen tuo varmasti se, että käyttäjän on mahdollista käyttää pelkkää selainlaajennusta. Tarkoittaen, että kaikki avainten salaukset ym. täytyy tunkea selainlaajennuksen sisään mahdollisine lisäkirjastoineen. Hieman ekstratyötä. Sen sijaan esim. KeePassXC prosessoi kaiken datan työpöytäsovelluksessaan avoimen Botan-kirjaston avulla.

EDIT: Mitä katselin tuota kehityshaaraa, niin näemmä kaikki tehdään TypeScriptillä, ja selain nappaa samalla tavalla WebAuthn-pyynnöt kuten KeePassXC:kin tekee omassa toteutuksessaan.

Kiitos selvennyksestä

! Jos vielä vaan jaksat niin, mulla olis vielä pari kysymystä Passkeystä lisää

! Jos vielä vaan jaksat niin, mulla olis vielä pari kysymystä Passkeystä lisää Onko 1Passwordin toteutus jollain tavalla parempi vs. Bitwarden Firefoxissa, vai onko molemmissa sama ongelma, eli Plug-in?

Mulla on myös KeePassXC Bitwardenin rinnalla. Miten ne avaimet saa vietyä sinne eikä öööhh... Mihin ne nyt normaalisti tallennetakaan? TPM:n? OS:n johonkin tiedostoon suojattuna TPM:llä?

W11 + Edge, kirjautumisen yhteydessä en muista et se olis kyselly mitään avaimen tallennuspaikasta. Tosin voin olla väärässäkin kun hämmennyin siittä et W alkoi kyselemään PIN-koodia Yubikey 5 NFC:hen ja sen jälkeen ilmoitti jotain tyyliin "Tämä avain ei näytä tutulta..." ([EDIT] W11 + Edge kyselee avaimen PIN-koodia, vaikka Yubikey on irti koneesta) jonka jälkeen tuli vaihtoehto käyttää Bluetoothin kautta paritettua luuria, joka sekin piti olla tehtynä jo ennakkoon, jos oikein muistan.

Passkeytä on mainostettu helpoksi ottaa käyttöön ja helpoksi käyttää... Jollekkin Pertti Peruskäyttäjälle tää tuntuu vielä liian kankealta... Vai oonko mä onnistunu kompastumaan ja lentämään naama edellä lattiaan jokaiseen minimaaliseen kuoppaan?

Ja tuo Bluetooth vaatimus ketuttaa... Jos oikein ymmärsin niin, se on vain toimimassa läheisyysanturina (karsee sana suomeksi) ja itse avaimet siirtyy netin kautta? Oman pääkoneen emoon oli "onneksi" integroitu niin pääsin helpolla...

Bluetooth-vaatimus vaikuttaa ihan loogiselta, se estää aika tehokkaasti aiemmin ketjussa spekuloidun väsytyshyökkäyksen mahdollisuuden, jos kelmin pitää olla parinkymmenen metrin säteellä uhrista. Mutta ainakin Googlen Chrome-toteutuksessa sille on näköjään vaihtoehtona myös se että puhelimen selain on kirjautuneena samalle googletilille.

Bluetooth-vaatimus vaikuttaa ihan loogiselta, se estää aika tehokkaasti aiemmin ketjussa spekuloidun väsytyshyökkäyksen mahdollisuuden, jos kelmin pitää olla parinkymmenen metrin säteellä uhrista. Mutta ainakin Googlen Chrome-toteutuksessa sille on näköjään vaihtoehtona myös se että puhelimen selain on kirjautuneena samalle googletilille.

Totta, mut se ei vähennä ketutusta

Omista raudoista tää nykyinen ja edellinen pöytäkone (joka toimii nykyisin serverinä) omaa integroidun BT:n. BT itsessään aktivoituna kokoajn on jo pirun iso tietoturva aukko, jota ei kiinnosta mikään palomuuri! Pöytäkoneessa ei varmaankaan niin iso ongelma, mut se että luurissa se pitää olla myös päällä on taas todella ongelmallista.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 286

Applen iCloud avainnippu höpisee tuosta AirDropista. AirDrop vaatii Wifin ja Bluetoothin.

AirDrop security

Apple devices that support AirDrop use Bluetooth Low Energy (BLE) and Apple-created peer-to-peer Wi-Fi technology to send files and information to nearby devices, including AirDrop-capable iOS devices and iPad devices with iOS 7 or later and Mac computers with OS X 10.11 or later. The Wi-Fi radio is used to communicate directly between devices without using any internet connection or wireless access point (AP). This connection is encrypted with TLS.

AirDrop security

Apple devices that support AirDrop use Bluetooth Low Energy (BLE) and Apple-created peer-to-peer Wi-Fi technology to send files and information to nearby devices, including AirDrop-capable iOS devices and iPad devices with iOS 7 or later and Mac computers with OS X 10.11 or later. The Wi-Fi radio is used to communicate directly between devices without using any internet connection or wireless access point (AP). This connection is encrypted with TLS.

- Liittynyt

- 17.10.2016

- Viestejä

- 17 351

Bitwardenilta tulossa kesällä Passkey-tuki:

Lisäksi myös Bitwardeniin voi loggautua sisään Passkeyllä (jota ei tietenkään voi tallentaa Bitwardeniin, vaan esim. Yubikeyhyn):

bitwarden.com

bitwarden.com

This summer, Bitwarden users wanting to rely less on traditional usernames and passwords will be able to save, store, and manage registered passkeys associated with the websites and applications they use right within their vaults. The demo below shows how this will work.

Lisäksi myös Bitwardeniin voi loggautua sisään Passkeyllä (jota ei tietenkään voi tallentaa Bitwardeniin, vaan esim. Yubikeyhyn):

Users will also be able to use passkeys to access and unlock their Bitwarden vault, foregoing master passwords completely. This feature leverages the WebAuthn PRF extension, an emerging standard for passkeys that generates secret keys for encrypting vault data.

Bitwarden to launch passkey management | Bitwarden

Welcome, passkeys – FIDO credentials stored directly on your phone or computer.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Missä kohtaa ja miten sen priva-avaimen voi tallentaa esim. mainitsemasi tekstitiedostona?

Avainhallinnasta export key, sehän onkoko Passkeyssin idea, että ne voi siirtää ja kopioida laitteesta toiseen. Ylenensä täysin automaattisesti ja huomaamattomasti. mm. KeepassXC tukee tätä, myös käyttäjien kesken. Eli voi olla jaetut ryhmä-avaimet käytössä, joka tietysti ei ole suositeltavaa, mutta eiköhän joku halua senkin tietenkin tehdä.

Samalla tavallahan KeepassXC:ssä myös TOTP avaimet on tallenettu vain ihan puhtaana tekstipohjaisena liitetiedostona, joka on oikein mainio ratkaisu.

Mukavasti noista tietyistä ratkaisuista unohtuu mainita se, että kun ne sulkee sun tilin satunnaisesta syystä X, niin menetät sitten pääsyn myös muihin palveluihin. Ainakin Google on oikein hienosti kunnostautunut tässä, Applesta en ole ihan varma, mutta voisin kuvitella että on ihan samoilla linjoilla.

Viimeksi muokattu:

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 286

1Password tukee nyt passkey juttua. Now in beta: Save and sign in with passkeys using 1Password in the browser

mobiili.fi

mobiili.fi

blog.1password.com

blog.1password.com

Suosittu salasanasovellus 1Password aloitti salasanat korvaavien pääsyavainten julkaisun

Salasanapalvelu 1Password tukee nyt pääsyavaimia. Ne ovat salasanoja turvallisempi tapa kirjautua. Salasanapalvelu 1Password kertoi aiemmin kaiken olev

Now in beta: Save and sign in with passkeys using 1Password in the browser | 1Password

Passkey support has arrived in 1Password. Learn how you can save and sign in to your online accounts using passkeys with 1Password in the browser.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 286

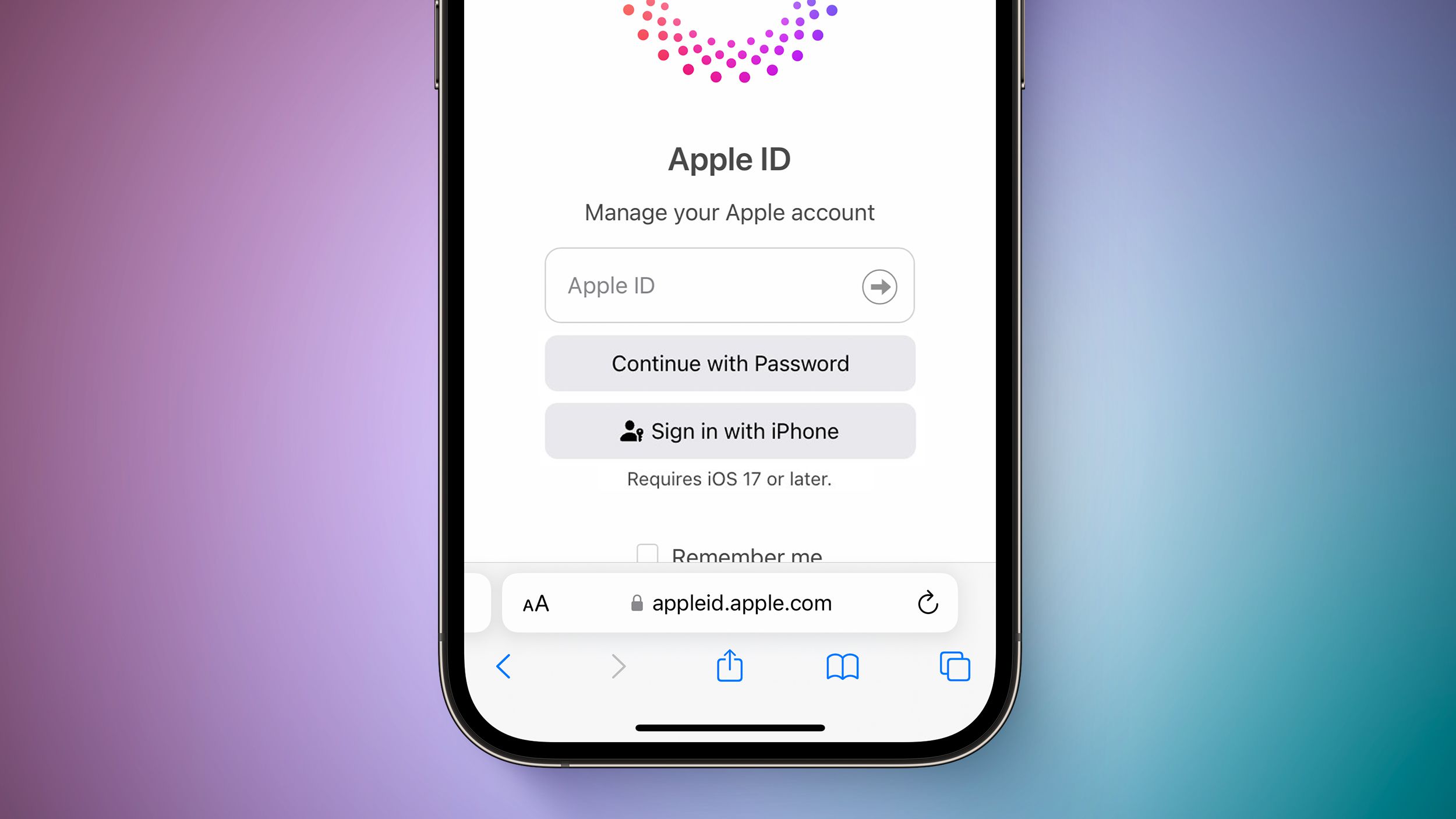

Apple ID tulossa tuo passkey (iOS 17, iPadOS 17, and macOS Sonoma).

www.macrumors.com

Passkey support for Apple IDs will also be available for third-party apps and websites that support the "Sign in with Apple" feature.

www.macrumors.com

Passkey support for Apple IDs will also be available for third-party apps and websites that support the "Sign in with Apple" feature.

iOS 17 and macOS Sonoma Add Passkey Support to Your Apple ID

Starting with iOS 17, iPadOS 17, and macOS Sonoma, users with an Apple ID will automatically be assigned a passkey, allowing them to sign into their Apple ID with Face ID or Touch ID instead of their password on various Apple sign-in pages, including icloud.com, appleid.apple.com...

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

FIDO2 lankaan mainittakoon, että vihdoinkin Firefox 114 versiossa toimii FIDO2 sisältäen myös CTAP2 / Passwordless tuen! Aivan mahtavaa. Nyt voi kirjautua palveluihin suoraan sormenjäljellä, erittäin näppärää. Kyllä tätä onkin sitten odoteltu. Pahinta oli se, että jossain välissä tässä oli ainakin puolivuotta myös U2F rikki, kun alkoivat soossaamaan tuon uuden rajapinnan kanssa rikkoen vanhan toiminnallisuuden samalla.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Windows päivitys tuo Passkeys ominaisuudet:

New security features in Windows 11 protect users and empower IT teams | Microsoft Security Blog

Windows 11 is designed to simplify security with features from the chip to the cloud that are on by default. Learn more about these new security features.

www.microsoft.com

- Liittynyt

- 17.10.2016

- Viestejä

- 17 351

Bitwarden sisällyttää jatkossa FIDO2 Webauthn -tuen myös ilmaiseen versioon.

bitwarden.com

bitwarden.com

Passkey-tuki myös tulossa, mutta ei vielä tietoa aikataulusta.

FIDO2 WebAuthn 2FA now in all Bitwarden plans including free! | Bitwarden

Bitwarden envisions a world where nobody gets hacked and now includes FIDO2 WebAuthn two-factor authentication in all plans, including free. Everyone gets a security boost with FIDO2 WebAuthn credentials such as hardware security keys.

Passkey-tuki myös tulossa, mutta ei vielä tietoa aikataulusta.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Google suosittelee nykyjään salasanattomia tunnuksia oletusarvoisesti. Passkeys on nyt oletusarvoinen tekniikka!

blog.google

blog.google

Passwordless by default: Make the switch to passkeys

Google is making it even easier to get started with passkeys by offering the ability to set them up for all users — by default.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

En tiedä oliko Firefox 115 vai Googlen muutokset syynä. Mutta nyt toimii myös Firefox & Linux & Google kombo. Yhdessä vaiheessa jopa WebAuthn / 2FA / U2F oli rikki tällä kombolla ja pitkään. Vuoden tai kaksi tms. Ehdin totaalisesti kypsyä siihen. Tänään satuin testaamaan uudestaan. Homma toimi vihdoinkin, eikä heittänyt vaan jotain random erroria. Toivottavasti tämä suunta yleistyy, on aivan ihana tapa kirjautua palveluihin verrattuna moneen muuhun ikävän menetelmään. Kirjautuminen on nopeaa, helppoa, mukavaa. Monen palvelun login on nykyjään niin hanurista, että jopa vähentää palveluiden käyttöä, kun ei milään viitsisi logata sisään. Jos vaaditaan mm. käyttäjätunnus, salasana, 2fa ja sitten joku kirottu extra varmistus vaikka mailissa tai tekstiviestinä, niin ääh.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 286

Passkeys tuki.

Amazon

www.bleepingcomputer.com

www.bleepingcomputer.com

Paypal laajentunut kunnolla.

www.paypal.com

www.paypal.com

Amazon

Amazon adds passkey support as new passwordless login option

Amazon has quietly added passkey support as a new passwordless login option for customers, offering better protection from information-stealing malware and phishing attacks.

Paypal laajentunut kunnolla.

How Do Passkeys Work?

Securing accounts, logins, and personal information is a top priority. Find out what a passkey is, how passkeys work, and how they can help bolster online security.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Tämä käyttöönottosarja tulee varmaan jatkumaan lujaa. Uskosin, että kaikki palvelut, jotka edes vähän välittää turvallisuudesta, ottaa Passkeyssit jatkossa käyttöön.

Tässä GitHub:

docs.github.com

docs.github.com

edit, yhdys sanat

Tässä GitHub:

About passkeys - GitHub Docs

Passkeys allow you to sign in safely and easily, without requiring a password and two-factor authentication.

edit, yhdys sanat

Viimeksi muokattu:

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Lisäksi Passkeyssin käyttäminen johtaa siihen, että sitä salasanaa tarvitaan harvemmin. Eihän se salasan itsessään ole ongelma / riski. Kun kirjautumiset tapahtuu passkeyssillä, niin salasanakaan ei vuoda.

Eihän se salasana ole erilaisia recovery key avaimia kummallisempi asia.

Eihän se salasana ole erilaisia recovery key avaimia kummallisempi asia.

Viimeksi muokattu:

- Liittynyt

- 19.10.2016

- Viestejä

- 1 040

Lisäksi Passkeyssin käyttäminen johtaa siihen, että sitä salasanaa tarvitaan harvemmin. Eihän se salasan itsessään ole ongelma / riski. Kun kirjautumiset tapahtuu passkeyssillä, niin salasanakaan ei vuoda.

Kyllä, jos salasana on kunnollinen eikä sitä ole käytetty missään muualla.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

EFF julkaisi aivan mainion Passkeys tutorialin:

www.eff.org

www.eff.org

Siinä on hyvin kiteytetty tässäkin langassa käyty juupas eipäs keskustelu siitä, mitä Passkeyssit on ja mitä ne ei ole. Ja miten älyttömän sekavasti ja epämääräisesti toi on markkinoitu kansalle väärillä tiedoilla.

What the !#@% is a Passkey?

A new login technique is becoming available in 2023: the passkey. The passkey promises to solve phishing and prevent password reuse. But lots of smart and security-oriented folks are confused about what exactly a passkey is. There’s a good reason for that. A passkey is in some sense one of two...

Siinä on hyvin kiteytetty tässäkin langassa käyty juupas eipäs keskustelu siitä, mitä Passkeyssit on ja mitä ne ei ole. Ja miten älyttömän sekavasti ja epämääräisesti toi on markkinoitu kansalle väärillä tiedoilla.

- Liittynyt

- 17.10.2016

- Viestejä

- 17 351

EFF julkaisi aivan mainion Passkeys tutorialin:

Eilen aukesi, nyt herjaa "Access denied".

Niin näyttää. Tässä kuitenkin osa 2: Passkeys and PrivacyEilen aukesi, nyt herjaa "Access denied".

- Liittynyt

- 17.10.2016

- Viestejä

- 17 351

Bitwarden saa versiossa 2023.10.0 tuen Passkey-avaimille. Mutta vain selainlaajennos tässä vaiheessa:

bitwarden.com

bitwarden.com

Release Notes | Bitwarden

Bitwarden frequently updates its leading password manager to improve the user experience and fulfill feature requests from customers.

Uutiset

-

Oura siirtyy virallisesti Yhdysvaltoihin

20.2.2026 14:55

-

Donut Lab tiedotti julkaisevansa VTT:n tekemiä mittausraportteja ensi viikosta alkaen

20.2.2026 12:57

-

Microsoft esitteli Windows 11:n uutta Ask Copilot -ominaisuutta ja muita tekoälyuudistuksia

20.2.2026 08:45

-

Razer julkisti Huntsman Signature Edition -lippulaivanäppäimistön

20.2.2026 08:36

-

NZXT julkaisi uuden mini-ITX-luokan H2 Flow -kotelon ja C850 SFX -virtalähteen

19.2.2026 08:10

Uusimmat viestit

-

-

Nothing julkistaa Phone (4a) -sarjan puhelimet 5. maaliskuuta - perusmallin kuva julki

- Viimeisin: Juha Kokkonen

-