- Liittynyt

- 16.10.2016

- Viestejä

- 22 324

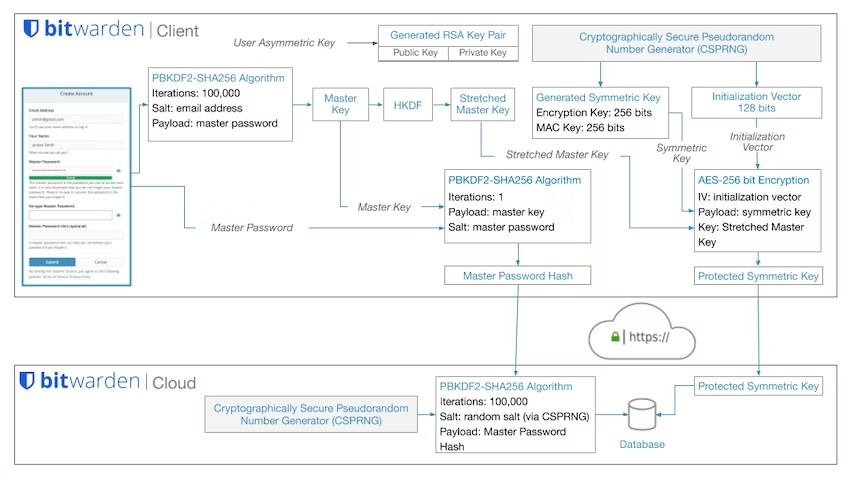

Ei saisi joo, mutta arvaapas vaan kuinka montaa tavan käyttäjää kiinnostaa alkaa virittämään jotain autentikaattoria moneen laitteeseen. Monilla ei edes ole kuin se yksi laite.Tollasta tilannetta ei koskaan saisi syntyä, että ollaan yhden laitteen varassa jonkun kirjautumisen suhteen. Eli aina pitää olla B-suunnitelma. Onneksi 2FA:n tapauksessa sivustot lähes aina "pakottavat" ottamaan recovery codet talteen. Tiedä sitten ottavatko kaikki...

Näissä on perustavaa laatua olevana ongelmana juuri se, ettei tavan käyttäjille anneta yksiselitteistä mallia millä ja miten turvata pääsy palveluihin laitteen kadotessa. Mm. MS Authenticatorin voi laittaa backuppaamaan tiedot pilveen, mutta jos se pääsy sinne on saman laitteen varassa, niin se siitä sitten. Ja jos lisää sovelluksen toiseen laitteeseen, tiedot eivät synkkaa näiden välillä. Tämä on jotenkin niin lapsenkengissä vielä, että tällä menolla menee vuosikausia ennen kuin suuret massat voivat käyttää näitä turvallisempia kirjautumistapoja.

Viimeksi muokattu: