- Liittynyt

- 16.05.2018

- Viestejä

- 171

Eipä mitään enää

Follow along with the video below to see how to install our site as a web app on your home screen.

Huomio: This feature may not be available in some browsers.

Tuliskohan sulla matkalla cloudflareen joku toimimaton palikka väliin?Nyt pistin Googlen DNS käyttöön testiksi, jos ongelmat nujertuu tällä niin Cloudflarea ei kyllä enää tule käyttöön. Jos kaikki ongelmat jo usean kuukauden ajalta ratkeaa tällä niin turha edes harkita Cloudflarea jatkossa jos ei palvelut toimi vakaasti.

--- 1.1.1.1 ping statistics ---

63 packets transmitted, 63 received, 0% packet loss, time 62079ms

rtt min/avg/max/mdev = 14.502/20.630/35.778/4.152 mstässä jokunen vähä pienempi palvelu jotka eivät muokkaa hakutuloksia ja eivätkä taida pahemmin mitään loggailla.Lähti nyt ISP:n omat DNS palvelimet testaukseen että ratkeaako pätkiminen ja packet loss ongelmat niillä. Jos kyllä niin Cloudflare lähtee verkosta menemään. Googlen perusteella myös monella muulla vastaavia ongelmia. Mitäs Cloudflaren tilalle? Pelkkä mahdollisimman avoin ei sensurointia yms. harrastava DNS hakusessa. Toki sama kuin Cloudflarella että eivät logeja pitele.

blog.flokinet.is

blog.flokinet.is

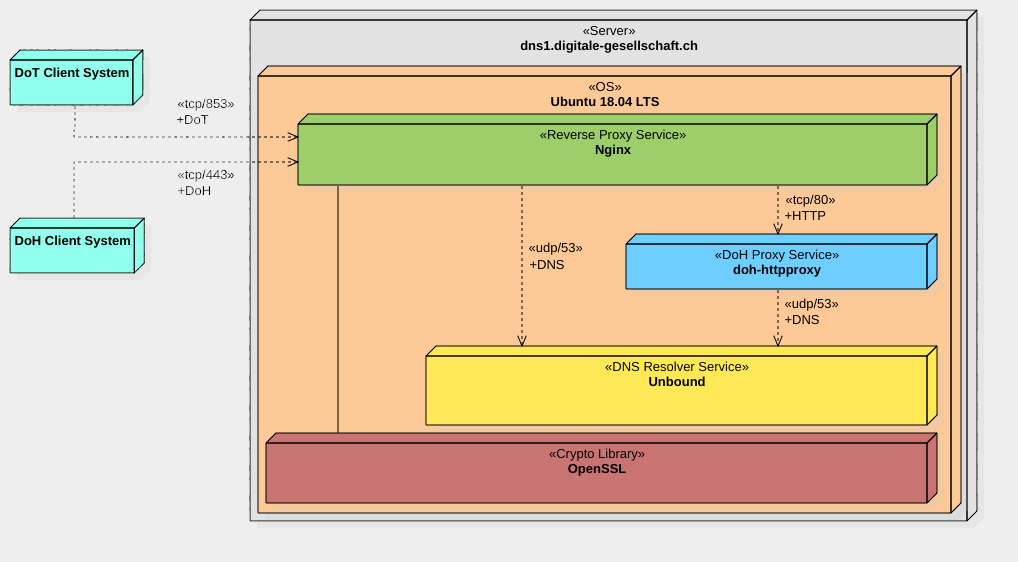

Toki kannattaa käyttää. DoH päädyin itse TP-Linkin Omada -setupissa ja kaikki on toiminut hyvin. NextDNS käytössä, ja blokkilistat ovat tuoneet loistavan vapauden myös kun mainokset loistaa esim. MTV Katsomon satunnaiskäytössä TV:n omalla sovelluksella poissa.Mitäs porukka on mieltä DNS Proxyn käytöstä että mitä hyötypuolia on ja kannattaako valita vain DNSSEC vai doh tai dot?

Mietin lähinnä tuon hyötypuolia että kannattaako kytkeä päälle vai ei ja jos kyllä niin mitä hyötypuolia tuolla olisi.

Google on nyt toistaiseksi... hauska sattuma, Omada-setuppi täälläkin.Toki kannattaa käyttää. DoH päädyin itse TP-Linkin Omada -setupissa ja kaikki on toiminut hyvin. NextDNS käytössä, ja blokkilistat ovat tuoneet loistavan vapauden myös kun mainokset loistaa esim. MTV Katsomon satunnaiskäytössä TV:n omalla sovelluksella poissa.

NextDNS saa kyllä muutenkin varauksettoman suosituksen, loistavaksi osoittautunut.

Näin arvelinkin, DNS Proxy termin kun mainitsit.Google on nyt toistaiseksi... hauska sattuma, Omada-setuppi täälläkin.

Eli kohta voi Quad9 viimeinen sammuttaa valot ja sulkea oven. Varmana porukka vaihtaa firmaa kun ruetaan mielivaltaisesti blokkaamaan palveluita.Quad9 blokannu NoIP ddns.net domainin.

Reddit - The heart of the internet

www.reddit.com

Jotain sekaisin. Mulla on nuo DNS palvelimet toisessa pfSense koneessa ja tuo 9.9.9.9 ensimmäisenä. NoIP DDNS käytössä. WireGuard Site-to-site VPN käytössä ja ihmettelin kun VPN gateway on alhaalla.

Mä oon konffannu suoraan tuota /usr/local/etc/nextdns.conf tiedostoa. Sitten muutamilla käskyillä selvinnyt eli nextdns stop, start, restart, status ja upgrade.Saisivat jo pikkuhiljaa tuoda tuon CLI:n pfSensen package manageriin. Aiemmin tuon asensin käsin, mutta päivitysten ajaminen ja konffien säätö oli aina melkoista tunkkaamista, niin alkoi tuntua pikkuhiljaa enemmän jo harrastukselta. Lopulta heitin koko CLI:n mäkeen ja palasin takaisin Unboundin DoT forwarderiin.

Tarkkaan ottaen se on joko Unbound DNS resolver taipalasin takaisin Unboundin DoT forwarderiin

Unboundissa on myös forwarder moodi, jolloin se toimii ilman cachea tai perus resolveria juuripalvelimilta, tukee 53 ja 853 portteja. Pelkällä dnsmasq forwarderilla ajaessa ei ainakaan pari vuotta sitten toiminut paikallisen verkon nimikyselyt. Unbound forwarder moodissa on NextDNS:n suositus pfSense purkkeihin jos ei asenna CLI:tä DoH tukea varten.Tarkkaan ottaen se on joko Unbound DNS resolver tai

dnsmasq daemon, DNS forwarder. Molemmat cachettavat lokaalisti, kuten pitää

<dict>

<key>Action</key>

<string>EvaluateConnection</string>

<key>ActionParameters</key>

<array>

<dict>

<key>DomainAction</key>

<string>NeverConnect</string>

<key>Domains</key>

<array>

<string>dav.orange.fr</string>

<string>msg.t-mobile.com</string>

</array>

</dict>

</array>

</dict>Tässä onkin taustalla ilmeisesti sittenkin häiriö Plexin päässä. Eipä siinä, tuli hyvä syy kokeilla Jellyfiniä, ja sehän pelittää kuin unelma.Otin testiin Adguard Homen. Muuten erittäin pätevän oloinen softa ja voisi jäädä käyttöönkin, mutta Plexiä en saa sisäverkossa toimimaan millään, jos se on käytössä. Tarjoaa vain indirect-yhtyeyttä. Heti kun kytkee pois, niin yhteydet palautuvat. Googlailin tovin ja kokeilin kaikennäköistä, mitä ehdotettiin, mutta ei apua. Onko joku saanut tuon toimimaan?

Upstream DNS Serverit näyttää tältä:

5353-portissa vastaa Unbound, jonne olen private domainiksi määrittänyt plex.directin. Tosi moni ketju Googlen perusteella tuntuu jäävän ilman ratkaisua...

Lievästi aiheen ohi mutta Torrentfreak julkaisi hyvin mielenkiintoisen artikkelin aiheesta Encrypted Client Hello (ECH), joka on yksi lisäkerros yksityisyyteen. Mutta sivutuotteena parhaimmillaan tekee operaattoreiden piraattisaittiestot turhiksi, ilman että tarvitsee edes käynnistää VPN:ää. Vaatii tuen saitin hostaajalta myös, joten toivotaan että yleistyy nopeasti. Cloudflarella tämä on jo päällä joten esim. muuan silmälappuihmisten poukama on helposti tavoitettavissa.

Encrypted Client Hello (ECH) Effectively Defeats Pirate Site Blocking * TorrentFreak

Cloudflare has enabled Encrypted Client Hello for customers on free plans. When sites and visitors enable ECH, site-blocking is circumvented.torrentfreak.com

Vaatii ainoastaan että selaimeen on konffattu DoH päälle - helposti testattavissa esim. täällä:

1.1.1.1 — One of the Internet’s Fastest, Privacy-First DNS Resolver

✌️✌️ Browse a faster, more private internet.one.one.one.one

Ja että selaimessa on aktivoitu ECH. Löytyy Chromium-pohjaisista selaimista chrome://flags ja sieltä enabloi #encrypted-client-hello flag. Myös Firefoxista ja tietty Edgestä löytyy vastaava.

Huomatkaa sitten että ei tämä mitään torrenttiliikenteen tai laittomuuksien nuuskintaa estä, mutta onpahan taas yksi keino lisää vähentää operaattoreiden uteliaisuutta ja kiertää saittien blokkaukset.

Edit. Parempi selaintesti täällä:

Cloudflare Browser Check

Secure DNS Transport using DoH (DNS over HTTPS) or DoT (DNS over TLS) and SNI with ECHwww.cloudflare.com

Raakiletestejä koska esimerkiksi Firefox käyttää SNI sijaan ECH eli nämä lukee lähinnä selaimen asetuksia, eivät testaa siis yhteyttä oikeasti.AdGuardin artikkelissa muutama testilinkki (SNI ja ECH).

AdGuard v2.10 for Mac: DNS filtering by default, ECH support, new Advanced Settings

AdGuard v2.10 for Mac is now available with new features in the Advanced Settings, including experimental support for Encrypted ClientHello. DNS filtering has also been enabled for all users. Check out this post for full details!adguard.com

check if it says sni=encrypted.

Welcome to defo.ie

check if it says SSL_ECH_STATUS: success.

En osaa kyllä tuohon CLI juttuun vastata.Hmh, johtuuko tuo NextDNS-CLI kun ei tunnu saavan DoH/3 tai DoQ putkea kulkemaan, jos laitteet ohjaa lähiverkossa TCP 53 -> raspi/pihole -> reititin -> upstream DNS/DoH? Vaatiiko nuo uuden sukupolven DNS protokollat endpointista endpointtiin salauksen?

Firefoxiin DoH päälle täppäämällä kyllä pelittää, mutta ei reitittimen kautta, jos reitillä on yksikin hyppy ilman salausta. HTTP 3/Quic testisivustot myös pelittävät selaimilla, paitsi iOS/Safari 17. Perus DoH ja DoT kyllä toimii hienosti.

Meneekö ping.nextdns.io ultralow vai anycast palvelimille?Kuten vähän arvelin, oli täysin NextDNS CLI syytä tuo aiempi tuskailu, CLI ei yksinkertaisesti tue DoQ tai DoH/3. Heitin CLI:llä vesilintua ja asensin CtrlD tilalle pfSenseen, DoH/3 toimi heti käyttäen samaa DoH NextDNS endpointtia.

CtrlD konffi hyvin yksinkertainen:

Alkaa hiljalleen tuntua, että koko NextDNS on jotenkin tuuliajoilla, eivät tunnu panostavan uusiin protokolliin (DoQ/DoH3 ketjut lukittu) ja Apple konfiguraattori edelleen rikki, jättävät vaan huomiotta kaikki bugitiketit.

Ei kumpaankaan itseasiassa, eilen tuota jo viilasin ja pakotin Hetznerin ja Tavun ultralow palvelimille Helsinkiin, meni muutoin johonkin palvelimelle jota ei edes ollut ping listalla, nyt on pingit ~15ms luokkaa. Tuon sai tehtyä lisäämällä toisen upstream entryn CtrlD konffiin ja laittamalla Helsingin ultralow palvelinten IP:t bootstrapiksi.Meneekö ping.nextdns.io ultralow vai anycast palvelimille?

Eipä tuo maksa, kuin sen 2€/kk tai 20€ vuosi, mutta jos ei tietenkään halua maksaa, niin sitten tutkimaan ilmaisia vaihtoehtoja.Otin kokeiluun tuon NextDNS:n, mutta eihän tuo ilmainen versio tule mitenkään riittämään oman talouden käyttöön.

Mites tuo DNS0.eu ? Ei mitään configgia ? Kuinka paljon tulee falsea ? Mitähän listoja se käyttää ?

Otin kokeiluun tuon NextDNS:n, mutta eihän tuo ilmainen versio tule mitenkään riittämään oman talouden käyttöön.

Mites tuo DNS0.eu ? Ei mitään configgia ? Kuinka paljon tulee falsea ? Mitähän listoja se käyttää ?

Quad9 tuntuu blokkaavan SkyShowTimen, joten se oli pakko heivata.Taidan unohtaa PiHolen tällä kertaa ja ottaa joko Quad9:n tai Dns0:n käyttöön.

Nämä kaksi vahvimmilla, koska ovat eurooppalaisia.

Jos on mahdollista ajaa Docker konttia omassa verkossa niin suosittelen tätä Cloudflaren DynDNS ylläpitoon, jos routteri ei tue Cloudflarea: DockerTarvitisin jonkin kiinteän osoitteen vpn-etäkäyttöä varten. Nyt joutunut muutamaan OpenVPN konffia viikon sisällä jo niin monta kertaa, että menee hermot. Millä ddns-palvelulla tuo parhaiten/helpoiten onnistuisi?

Käytössä nyt Edgerouter X (tulossa Unifi Express), johon otetaan yhteys OpenVPN:llä (vaihtunee Wireguard reitittimen vaihdon yhteydessä).

Tein tunnukset suositeltuun Cloudflareen, mutta ilmeisesti tuo nyt ei oikein sovellukaan tähän käyttöön. Ainakaan en löytänyt oikeanlaisia ohjeita tähän, vaikka ohjeita nyt löytyy tuhat erilaista.

Edgerouter - Built-in Dynamic DNS (ohjeet)

Netin mukaan kaikissa palveluissa on jokin ongelma. Joku ei aina toimi, toinen vaatii säännöllistä kirjautumista ja jokin on MAKSULLINEN (/s)!

E. Teinkin nyt tunnuksen dy.fi. Toimiikohan tuo luotettavasti ja "ikuisesti"?

Laittelin tuosta tukeen viestiä ja vastaus oli tyyliin "emme tiedä mistä johtuu ja emme voi sille mitään tehdä, käytä toista dns palvelua"Quad9 tuntuu blokkaavan SkyShowTimen, joten se oli pakko heivata.

Mahtaako em. johtua Sonyn ja Quad9:n välisestä kiistasta?

Mitään 24/7 konetta ei taloudesta löydy ja onkin siksi hieman haasteellista.Jos on mahdollista ajaa Docker konttia omassa verkossa niin suosittelen tätä Cloudflaren DynDNS ylläpitoon, jos routteri ei tue Cloudflarea: Docker

Joo vanha kuin taivas, mutta tuo ei muuta tee kuin aja muutamaan shelli skriptiä cronilla ja jos haluaa ite muokata tuota niin sitten lähdekoodi löytynee täältä: GitHub - oznu/docker-cloudflare-ddns: A small amd64/ARM/ARM64 Docker image that allows you to use CloudFlare as a DDNS / DynDNS Provider.

Itselläni tuo on käytössä ja hyvin toimii edelleen.

Täällä on molemmat palvelut käytössä, ilman ongelmia. Quad9 on konfattuna reitittimessä miltei jo vuoden verran.Quad9 tuntuu blokkaavan SkyShowTimen, joten se oli pakko heivata.

Mahtaako em. johtua Sonyn ja Quad9:n välisestä kiistasta?

Itse käytin ennen Cloudflareen siirtymistä Zoneedittiä, mutta ovat ehkä muuttaneet ehtoja ilmasuuden suhteen. Tällaisen löysin kuitenkin Free DNS and Dynamic DNS joten kannattaa ainakin tsekata. Asuksen routterissa oli ainakin tuki zoneeditin dyndns päivitykselle, en muista tiedä.Mitään 24/7 konetta ei taloudesta löydy ja onkin siksi hieman haasteellista.

Huomasinpa nyt, että dy.fi pitääkin käydä päivittämässä viikon välein nettisivulla. Ilmeisesti Edgerouter ei tuollaista virkistystietoa pysty lähettämään.

Mikähän muu palvelu toimisi ilman viikottaista nettisivuvierailua?

Minulla oli primary ja secondary DNS -serverien osoitteet 9.9.9.9 ja 149.112.112.112,Täällä on molemmat palvelut käytössä, ilman ongelmia. Quad9 on konfattuna reitittimessä miltei jo vuoden verran.

Käytämme välttämättömiä evästeitä, jotta tämä sivusto toimisi, ja valinnaisia evästeitä käyttökokemuksesi parantamiseksi.