-

PikanavigaatioAjankohtaista io-tech.fi uutiset Uutisia lyhyesti Muu uutiskeskustelu io-tech.fi artikkelit io-techin Youtube-videot Palaute, tiedotukset ja arvonnat

Tietotekniikka Prosessorit, ylikellotus, emolevyt ja muistit Näytönohjaimet Tallennus Kotelot ja virtalähteet Jäähdytys Konepaketit Kannettavat tietokoneet Buildit, setupit, kotelomodifikaatiot & DIY Oheislaitteet ja muut PC-komponentit

Tekniikkakeskustelut Ongelmat Yleinen rautakeskustelu Älypuhelimet, tabletit, älykellot ja muu mobiili Viihde-elektroniikka, audio ja kamerat Elektroniikka, rakentelu ja muut DIY-projektit Internet, tietoliikenne ja tietoturva Käyttäjien omat tuotetestit

Softakeskustelut Pelit, PC-pelaaminen ja pelikonsolit Ohjelmointi, pelikehitys ja muu sovelluskehitys Yleinen ohjelmistokeskustelu Testiohjelmat ja -tulokset

Muut keskustelut Autot ja liikenne Urheilu TV- & nettisarjat, elokuvat ja musiikki Ruoka & juoma Koti ja asuminen Yleistä keskustelua Politiikka ja yhteiskunta Hyvät tarjoukset Tekniikkatarjoukset Pelitarjoukset Ruoka- ja taloustarviketarjoukset Muut tarjoukset

Kauppa-alue

Navigation

Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Huomio: This feature may not be available in some browsers.

Lisää vaihtoehtoja

Tyylin valinta

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Tee-se-itse: Rautapalomuurit (pfSense, Sophos UTM..) (Mitä käytätte ja miksi juuri se vaihtoehto?)

- Keskustelun aloittaja escalibur

- Aloitettu

- Liittynyt

- 12.11.2019

- Viestejä

- 1 441

Oletteko törmänneet hyvään step-by-step tutoriaaliin, kuinka viritellä reverse-proxy pfsenseen?

Pitäisi saada mahdollisimman "turvallinen" pääsy sisäverkon NASsiin ja siinä pyöriviin dockereihin. (mm. nextcloud ja homeassistant)

Reverse proxy on ymmärtääkseni VPN yhteyden jälkeen turvallisin vaihtoehto?

Tää vois sopia sulle:

Toinen vaihtoehto:

- Liittynyt

- 22.08.2017

- Viestejä

- 678

Ja VPN on poissuljettu, koska?

Itse tein joskus testimielessä täysin toimivan setupin Squidillä. En saanut HAproxyä koskaan toimimaan halutulla tavalla. Katson, jos löydän bookmarkin jostain.

VPN on jo conffattuna. Reverse proxy vaivattomampi käyttää, erityisesti talouden hameväen näkökulmasta. Clientin ei myöskään tarvitse tukea OVPN:ää.

Viimeksi muokattu:

Tilanne, opnsense ja Chromecast boxi (xiaomi mi box s). Kaksi vlania lan ja iot, laitteet lanissa ei saa castattua chromecastille iot verkkoon. Asensin tuon mdns pluginin ja enabloin oikeat interfacet siitä.

Vaatiikos mdns portin 5353 auki?

Olisiko tässä mitään apuja: Fortinet Knowledge Base - View DocumentKäsitin ettei tarvitse. Täytyy vielä testata.

Tuo mdns ei ilmeisesti toimi muillakaan mutta plugin udp broadcast relayllä pitäisi toimi, vaan ei silläkään.

- Liittynyt

- 11.11.2016

- Viestejä

- 1 541

Toimii se ilman 5353 avausta tällä ohjeella. En vaan ymmärrä miksei se heti toiminut edes buutin jälkeen. Olin puoli tuntia poissa ni laite löytyi kun tulin kotia.

Eli sinne broadcast relayhin vaan yksi uusi portti näillä asetuksilla:

mDNS (Chromecast/Apple Bonjour) : Port = 5353, Multicast Address = 224.0.0.251, Source = 1.1.1.1

Ja toki oikeat interfacet valitsin.

Edit: olohuoneen töllö samaan vlaniin, eipähän tulekaan näkyviin.

Kokeilin sitä 5353 portin avaustakin muttei auttanut.

Eli sinne broadcast relayhin vaan yksi uusi portti näillä asetuksilla:

mDNS (Chromecast/Apple Bonjour) : Port = 5353, Multicast Address = 224.0.0.251, Source = 1.1.1.1

Ja toki oikeat interfacet valitsin.

Edit: olohuoneen töllö samaan vlaniin, eipähän tulekaan näkyviin.

Kokeilin sitä 5353 portin avaustakin muttei auttanut.

Viimeksi muokattu:

- Liittynyt

- 11.11.2016

- Viestejä

- 1 541

Ei ollut apua tuosta, itse asiassa hävisi se toimivakin miboxin yhteys.

Availin muurista ipv6nkin mutta ei apua.

Kai ne on vaan laitettava samaan vlaniin..

Edit: asensin igmp proxy pluginin ja upstream tuohon iot vlaniin ja nyt myös sonyn android tv castaus pelaa. Buutin jälkeen myös mibox joka vaatii sen broadcast relayn. Eroa tässä on että sonyssä android 8 ja miboxissa android9. Muuri avauksia ei ole erikseen.

Availin muurista ipv6nkin mutta ei apua.

Kai ne on vaan laitettava samaan vlaniin..

Edit: asensin igmp proxy pluginin ja upstream tuohon iot vlaniin ja nyt myös sonyn android tv castaus pelaa. Buutin jälkeen myös mibox joka vaatii sen broadcast relayn. Eroa tässä on että sonyssä android 8 ja miboxissa android9. Muuri avauksia ei ole erikseen.

Viimeksi muokattu:

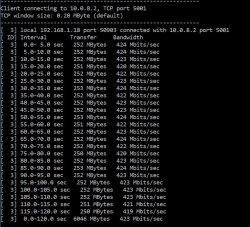

Oletteko testanneet OpenVPN nopeuksia pfSensellä ja jos olette niin mihin nopeuksiin olette päässeet?

Testailin omaa palomuuria ja n.630Mbps on paras keskiarvo mihin olen päässyt, siitä ei tunnu pääsevän yli vaikka muuttaa serverin asetuksia. Prossun käyttö jää n.30%, mutta oliko niin, että OpenVPN käyttää vain yhtä ydintä/serveri jolloin tuo prossu rajoittaa suorituskykyä vaikka ei olekaan 100% käytössä?

Testailin omaa palomuuria ja n.630Mbps on paras keskiarvo mihin olen päässyt, siitä ei tunnu pääsevän yli vaikka muuttaa serverin asetuksia. Prossun käyttö jää n.30%, mutta oliko niin, että OpenVPN käyttää vain yhtä ydintä/serveri jolloin tuo prossu rajoittaa suorituskykyä vaikka ei olekaan 100% käytössä?

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

OpenVPN:Oletteko testanneet OpenVPN nopeuksia pfSensellä ja jos olette niin mihin nopeuksiin olette päässeet?

Testailin omaa palomuuria ja n.630Mbps on paras keskiarvo mihin olen päässyt, siitä ei tunnu pääsevän yli vaikka muuttaa serverin asetuksia. Prossun käyttö jää n.30%, mutta oliko niin, että OpenVPN käyttää vain yhtä ydintä/serveri jolloin tuo prossu rajoittaa suorituskykyä vaikka ei olekaan 100% käytössä?

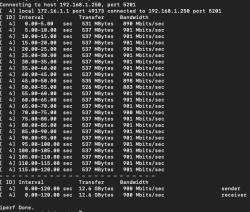

Tuo prossun ydin juttu siinä rajoittaa suorituskykyä.

IPsec on huomattavasti nopeampi.

IPsec:

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Laitteena Shuttle Global - DS77U SERIES eli tuo Celeron® 3865U.Niin tuo näyttää olevan. Vaikuttaa sekavalta tuo IPsec käyttöönotto, vaatii enemmän perehtymistä kuin tuo OpenVPN.

Mikä laite sinulla on tuossa palomuurina?

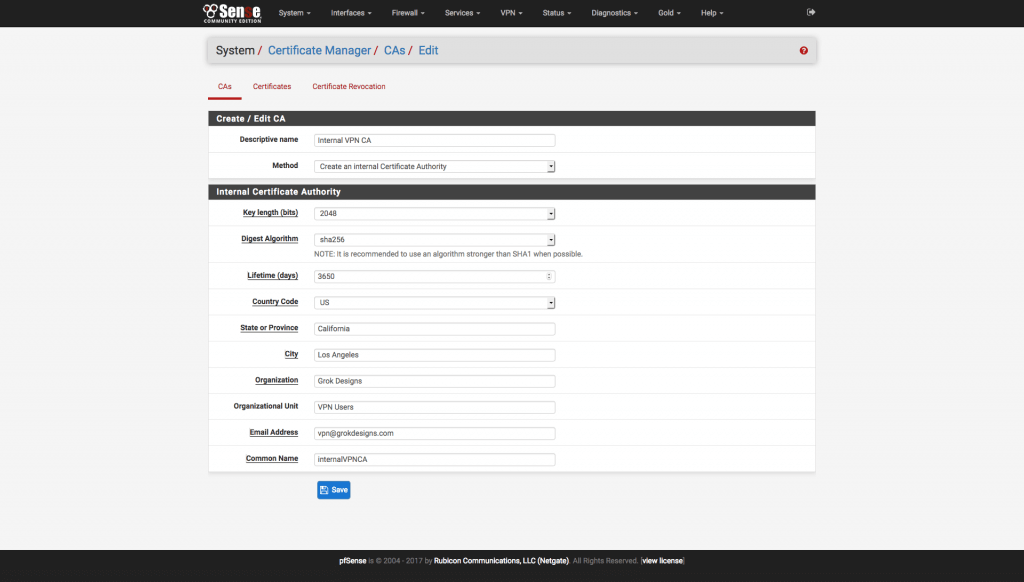

Mulla on Apple laitteet niin tein seuraavalla ohjeella tuon IPsecin ja "VPN on Demand" on käytössä. Eli kun lähden kodin langattomasta verkosta pois niin VPN yhteys menee automaattisesti päälle. VPN yhteys katkeaa automaattisesti kun laitteet liittyvät kodin langattomaan verkkoon.

pfSense IKEv2 for iOS/macOS – Part 1

In this article, we’ll configure the certificates necessary to set up an IKEv2 VPN in pfSense. Articles in This Series: Part 1 (Current Article) Part 2 – VPN Configuration Part 3 –…

grokdesigns.com

grokdesigns.com

VPN Scaling | pfSense Documentation

VPN.IKEv2.IKESecurityAssociationParameters | Apple Developer Documentation

The dictionary that contains security association parameters.

Edit: Yksi hyvä etu tuossa IPsecissä on Applen laitteissa eli laitteet/käyttikset tukee suoraan tuota IPseciä. Ei tarvi asentaa mitään client ohjelmaa.

Viimeksi muokattu:

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Harmi vain että tuon konffaamiseen tarvitaan macOS-koneen/VM:n.Laitteena Shuttle Global - DS77U SERIES eli tuo Celeron® 3865U.

Mulla on Apple laitteet niin tein seuraavalla ohjeella tuon IPsecin ja "VPN on Demand" on käytössä. Eli kun lähden kodin langattomasta verkosta pois niin VPN yhteys menee automaattisesti päälle. VPN yhteys katkeaa automaattisesti kun laitteet liittyvät kodin langattomaan verkkoon.

Seuraavat muutokset tein vielä eli alla olevasta linkistä tuo "Scaling IPsec".

pfSense IKEv2 for iOS/macOS – Part 1

In this article, we’ll configure the certificates necessary to set up an IKEv2 VPN in pfSense. Articles in This Series: Part 1 (Current Article) Part 2 – VPN Configuration Part 3 –…grokdesigns.com

Apple ei tue tuota "AES-XCBC for the hash"VPN Scaling | pfSense Documentation

docs.netgate.com

VPN.IKEv2.IKESecurityAssociationParameters | Apple Developer Documentation

The dictionary that contains security association parameters.developer.apple.com

Edit: Yksi hyvä etu tuossa IPsecissä on Applen laitteissa eli laitteet/käyttikset tukee suoraan tuota IPseciä. Ei tarvi asentaa mitään client ohjelmaa.

- Liittynyt

- 19.10.2016

- Viestejä

- 383

Käyttääkö joku pfsenseä/opnsenseä myös kytkimenä? Onko millaisia kokemuksia ja taipuiko moiseen helposti? Olisi tarkoitus laittaa neliporttinen kortti kiinni ja kaikki portit samaan verkkoon. Ajatus on korvata nykyinen openwrt:llä pyörivä zyxelin wifireititin jollain reititinratkaisulla ja access pointilla.

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Itse pelaisin varman päälle ja hankkisin erillisen kytkimen pfSensen perään.Käyttääkö joku pfsenseä/opnsenseä myös kytkimenä? Onko millaisia kokemuksia ja taipuiko moiseen helposti? Olisi tarkoitus laittaa neliporttinen kortti kiinni ja kaikki portit samaan verkkoon. Ajatus on korvata nykyinen openwrt:llä pyörivä zyxelin wifireititin jollain reititinratkaisulla ja access pointilla.

Esim tämäkin ajaa asiansa kotiolosuhteissa:

TP-LINK TL-SG105 - Hinta 17,86 €

Katso päivän paras tarjous. TP-LINK TL-SG105 hinta nyt vain 17,86 €! Puolueeton hintavertailu 13 kaupalta.

Tuon perään PoE injektori ja siihen tukari.

- Liittynyt

- 17.10.2016

- Viestejä

- 311

Tai hallittava malli TP-LINK TL-SG105E -5-porttinen kytkin 24,90 niin saa paremmin segmentoitua.Itse pelaisin varman päälle ja hankkisin erillisen kytkimen pfSensen perään.

Esim tämäkin ajaa asiansa kotiolosuhteissa:

TP-LINK TL-SG105 - Hinta 17,86 €

Katso päivän paras tarjous. TP-LINK TL-SG105 hinta nyt vain 17,86 €! Puolueeton hintavertailu 13 kaupalta.hinta.fi

Tuon perään PoE injektori ja siihen tukari.

- Liittynyt

- 20.10.2016

- Viestejä

- 1 057

Olikos täällä Qotomin laitteiden omistajia? 355G4 koneen saisi i5 5200U prosessorilla, 8 Gb ramilla ja 64 Gb SSD:llä 219e hintaan + mahdolliset tullit. Vaikuttaa aika hyvältä laitteelta tuohon hintaan, vai olisiko jotain parempaa? APU2 ei oikein houkuta kun niissä on niin onneton VPN suorituskyky ja onhan ne ikivanhojakin nykyään jo.

- Liittynyt

- 19.10.2016

- Viestejä

- 383

Itse pelaisin varman päälle ja hankkisin erillisen kytkimen pfSensen perään.

No juu eipä tuo erillinen kytkin kyllä kauheesti sotkis ja tunkkaaminen jäänee vähemmälle.

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Juurikin noin.No juu eipä tuo erillinen kytkin kyllä kauheesti sotkis ja tunkkaaminen jäänee vähemmälle.

- Liittynyt

- 23.10.2016

- Viestejä

- 1 154

Minulla on kohta 3 vuotta ollut tuollainen käytössä, i5 5250U prossu tosin. Ostin pelkän rungon ilman muistia, ssd:tä tai wifiä. Ei mitään ongelmia ole ollut (nyt se varmaan hajoaa...)Olikos täällä Qotomin laitteiden omistajia? 355G4 koneen saisi i5 5200U prosessorilla, 8 Gb ramilla ja 64 Gb SSD:llä 219e hintaan + mahdolliset tullit. Vaikuttaa aika hyvältä laitteelta tuohon hintaan, vai olisiko jotain parempaa? APU2 ei oikein houkuta kun niissä on niin onneton VPN suorituskyky ja onhan ne ikivanhojakin nykyään jo.

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Pärjää. Itse lisäsin vielä tämän:Pärjääkö pfBlockerin kanssa noilla listoilla, mitkä löytyy feedistä, vai onko jotain muita hyviä listoja mitä kannattaisi lisäillä?

Kyseessä on kokoelma eri estolistoja. Tässä on tarkempaa infoa mistä tuo koostuu:

GitHub - stamparm/maltrail: Malicious traffic detection system

Malicious traffic detection system. Contribute to stamparm/maltrail development by creating an account on GitHub.

OK, kiitoksia vastauksesta. Täytyypä tutustua tähän listaan.Pärjää. Itse lisäsin vielä tämän:

Kyseessä on kokoelma eri estolistoja. Tässä on tarkempaa infoa mistä tuo koostuu:

GitHub - stamparm/maltrail: Malicious traffic detection system

Malicious traffic detection system. Contribute to stamparm/maltrail development by creating an account on GitHub.github.com

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

pfBlockerista on ilmestynyt uusi versio 2.2.5_35.

github.com

github.com

pfBlocker SANS/DShield feed fix. Issue #10930 · pfsense/FreeBSD-ports@4212278

FreeBSD ports tree with pfSense changes. Contribute to pfsense/FreeBSD-ports development by creating an account on GitHub.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Laitetaan nyt tänne jos joku joskus tarvitsee Applen laitteisiin.

Eli mulla on pfSensessä FreeRadius palvelin ja wifissä EAP-TLS eli sertifikaateilla autentikoidaan. Tuli hommattua Apple Watch Series 6 älykello niin tarpeena oli liittää tuo tuohon samaan langattomaan verkkoon. Tuo Apple Watch Series 6 tukee nyt uutena ominaisuutena 5GHz langatonta verkkoa.

Tuo olikin yllättävän helppo, koska mulla oli valmis Apple Configuration profiili eli sama mikä toimii Mac, iPhone, iPad jne. laitteissa.

IPhonessa tuo profiili on jo käytössä, mutta piti AirDropilla tiputtaa se uudestaan (Mac --> iPhone). Tuo sen takia, että profiilin pystyy asentamaan kelloon näin jälkeenpäin.

Tuosta kuvasta piti valita Apple Watch niin se asentuu kelloon. Tuo kuva on vanhasta iOS versiosta, kun siitä puuttuu molempiin valinta.

No profiili ilmestyi kelloon ja EAP-TLS wifi toimii.

Mulla on AP:ssa Mac filter käytössä niin iOS 14, iPadOS 14 ja watchOS 7 on tullut muutoksia tuohon.

support.apple.com

support.apple.com

Edit: Lisätietoa noista EAP tyypeistä

www.intel.com

www.intel.com

Eli mulla on pfSensessä FreeRadius palvelin ja wifissä EAP-TLS eli sertifikaateilla autentikoidaan. Tuli hommattua Apple Watch Series 6 älykello niin tarpeena oli liittää tuo tuohon samaan langattomaan verkkoon. Tuo Apple Watch Series 6 tukee nyt uutena ominaisuutena 5GHz langatonta verkkoa.

Tuo olikin yllättävän helppo, koska mulla oli valmis Apple Configuration profiili eli sama mikä toimii Mac, iPhone, iPad jne. laitteissa.

IPhonessa tuo profiili on jo käytössä, mutta piti AirDropilla tiputtaa se uudestaan (Mac --> iPhone). Tuo sen takia, että profiilin pystyy asentamaan kelloon näin jälkeenpäin.

Tuosta kuvasta piti valita Apple Watch niin se asentuu kelloon. Tuo kuva on vanhasta iOS versiosta, kun siitä puuttuu molempiin valinta.

No profiili ilmestyi kelloon ja EAP-TLS wifi toimii.

Mulla on AP:ssa Mac filter käytössä niin iOS 14, iPadOS 14 ja watchOS 7 on tullut muutoksia tuohon.

Käytä Apple-laitteilla yksityisiä Wi-Fi-osoitteita - Apple-tuki (FI)

Yksityisyyden parantamiseksi iPhone, iPad, iPod touch, Mac, Apple Watch tai Apple Vision Pro käyttää kussakin verkossa tunnistautumiseen eri Wi-Fi-osoitetta, ja se voi vaihtaa osoitetta ajoittain.

Edit: Lisätietoa noista EAP tyypeistä

802.1X Overview and EAP Types

This page provides an overview on 802.1x and explains the various protocols—MD5, LEAP, PEAP, TLS, and TTLS.

Viimeksi muokattu:

- Liittynyt

- 12.11.2019

- Viestejä

- 1 441

pfBlockerista on ilmestynyt uusi versio 2.2.5_35.

pfBlocker SANS/DShield feed fix. Issue #10930 · pfsense/FreeBSD-ports@4212278

FreeBSD ports tree with pfSense changes. Contribute to pfsense/FreeBSD-ports development by creating an account on GitHub.github.com

Nyt tyrkyttää jo versiota 2.2.5_36

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Näin on. Ei näkynyt mulla tuossa Status/Dashboard sivulla vaan piti käydä katsomassa Package Managerista.Nyt tyrkyttää jo versiota 2.2.5_36. Ainakin itellä.

History for net/pfSense-pkg-pfBlockerNG-devel - pfsense/FreeBSD-ports

FreeBSD ports tree with pfSense changes. Contribute to pfsense/FreeBSD-ports development by creating an account on GitHub.

Dumppasin Ubiquitin reitittimen pois muutama päivä sitten kun meni hermo Ubiquitin tapaan julkaista stable -statuksella aivan luokatonta beta -tason controlleri softaa ja lisäksi en pitänyt siitä, että controlleri ei tarjoa riittävää tietoa siitä mitä verkossa oikeasti tapahtuu.

Kaivoin kaapista vanhan J1900 celeron rouskun (2,4Ghz 4c/4t), 8Gb muistia ja 240Gt SSD ja pistin siihen Sophos XG ilmaisversion. Tuo on siis sama softa mitä Sophos käyttää rautamuureissaan mutta kotikäyttäjille täysin ilmainen.

Tuo jaksaa pyörittää gigabitin nettiyhteyttä erinomaisesti virustorjunta ja webfiltteröinti päällä, kunhan ei yritä IPS:ää laittaa päälle. IPS rajoittaa nopeuden noin 250 megaan. Myöskään SSL purkua en ole jaksanut lähteä virittelemään päälle siihen liittyvien monien haasteiden ja haittojen vuoksi.

Toistaiseksi ei mitään huonoa sanottavaa, kaikki kokeilemani asiat on toiminut ja Sophoksen logit ja raportit on erittäin kattavia. Ubiquitin controlleri ei tarjonnut edes palomuurilogia tai statistiikkaa nettisivujen käytöstä.

Kokeilin myös pikaisesti pfSenseä ja IPFireä mutta niiden käyttöliittymä ei mielestäni pärjännyt selkeydessään Sophokselle.

Kaivoin kaapista vanhan J1900 celeron rouskun (2,4Ghz 4c/4t), 8Gb muistia ja 240Gt SSD ja pistin siihen Sophos XG ilmaisversion. Tuo on siis sama softa mitä Sophos käyttää rautamuureissaan mutta kotikäyttäjille täysin ilmainen.

Tuo jaksaa pyörittää gigabitin nettiyhteyttä erinomaisesti virustorjunta ja webfiltteröinti päällä, kunhan ei yritä IPS:ää laittaa päälle. IPS rajoittaa nopeuden noin 250 megaan. Myöskään SSL purkua en ole jaksanut lähteä virittelemään päälle siihen liittyvien monien haasteiden ja haittojen vuoksi.

Toistaiseksi ei mitään huonoa sanottavaa, kaikki kokeilemani asiat on toiminut ja Sophoksen logit ja raportit on erittäin kattavia. Ubiquitin controlleri ei tarjonnut edes palomuurilogia tai statistiikkaa nettisivujen käytöstä.

Kokeilin myös pikaisesti pfSenseä ja IPFireä mutta niiden käyttöliittymä ei mielestäni pärjännyt selkeydessään Sophokselle.

- Liittynyt

- 20.10.2016

- Viestejä

- 1 057

Dumppasin Ubiquitin reitittimen pois muutama päivä sitten kun meni hermo Ubiquitin tapaan julkaista stable -statuksella aivan luokatonta beta -tason controlleri softaa ja lisäksi en pitänyt siitä, että controlleri ei tarjoa riittävää tietoa siitä mitä verkossa oikeasti tapahtuu.

Kaivoin kaapista vanhan J1900 celeron rouskun (2,4Ghz 4c/4t), 8Gb muistia ja 240Gt SSD ja pistin siihen Sophos XG ilmaisversion. Tuo on siis sama softa mitä Sophos käyttää rautamuureissaan mutta kotikäyttäjille täysin ilmainen.

Tuo jaksaa pyörittää gigabitin nettiyhteyttä erinomaisesti virustorjunta ja webfiltteröinti päällä, kunhan ei yritä IPS:ää laittaa päälle. IPS rajoittaa nopeuden noin 250 megaan. Myöskään SSL purkua en ole jaksanut lähteä virittelemään päälle siihen liittyvien monien haasteiden ja haittojen vuoksi.

Toistaiseksi ei mitään huonoa sanottavaa, kaikki kokeilemani asiat on toiminut ja Sophoksen logit ja raportit on erittäin kattavia. Ubiquitin controlleri ei tarjonnut edes palomuurilogia tai statistiikkaa nettisivujen käytöstä.

Kokeilin myös pikaisesti pfSenseä ja IPFireä mutta niiden käyttöliittymä ei mielestäni pärjännyt selkeydessään Sophokselle.

Itse taas en välittäny Sophoksen käyttöliittymästä sen takia kun siinä tuntui olevan kaiken maailman alavalikoiden ja nappuloiden takana piilossa paljon tärkeitä juttuja. Toki tästä seuraa puhtaampi ja selkeämmän näköinen käyttöliittymä mutta vaikeampi sillä mielestäni oli tehdä haastavampia juttuja. pfSense sylkee kaiken informaation kerralla naamalle, eipä siitä välttämättä kaikki tykkää. Sophos oli muuten hyvä kunnes tajusin että mainosten estolistat eivät olleet julkisia eikä ne toiminut läheskään niin hyvin kun pfSensessä. Eikä voinut lisätä omia listoja.

Sophos oli muuten hyvä kunnes tajusin että mainosten estolistat eivät olleet julkisia eikä ne toiminut läheskään niin hyvin kun pfSensessä. Eikä voinut lisätä omia listoja.

Sophos taitaa tuottaa kaikki webfiltterinsä listat itse, eikä pidä niitä julkisina. Ihan mielenkiinnosta kysyn että miksi listan pitäisi olla julkinen? Itse käytän selaimessa adblockeria ja Sophos saa suodattaa muun haitallisen materiaalin.

- Liittynyt

- 20.10.2016

- Viestejä

- 1 057

Sophos taitaa tuottaa kaikki webfiltterinsä listat itse, eikä pidä niitä julkisina. Ihan mielenkiinnosta kysyn että miksi listan pitäisi olla julkinen? Itse käytän selaimessa adblockeria ja Sophos saa suodattaa muun haitallisen materiaalin.

Ihan pelkästään ideologisista syistä, avoimien listojen kanssa voin varmasti tietää mitä siellä verkossa tapahtuu ja ettei kukaan taho esimerkiksi voi ostaa omia domainejaan pois noilta listoilta. Avoimet listat pysyy oletettavasti ajan tasalla myös paljon paremmin.

Itseäni ei kiinnosta mainosten esto, koska se aiheuttaa joskus ongelmia joidenkin palveluiden kanssa. Itse olisin tyytyväinen juurikin siihen, että kaikki haittakikkareet pitäisi saada suodatettua pois pfsensellä. Olen tässä odotellut, josko escalibur kerkeäisi tehdä ne ns. päivitetyt ohjeet siihen.

Ei ole vielä näkynyt..

Ei ole vielä näkynyt..

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Yritetään, yritetään...Itseäni ei kiinnosta mainosten esto, koska se aiheuttaa joskus ongelmia joidenkin palveluiden kanssa. Itse olisin tyytyväinen juurikin siihen, että kaikki haittakikkareet pitäisi saada suodatettua pois pfsensellä. Olen tässä odotellut, josko escalibur kerkeäisi tehdä ne ns. päivitetyt ohjeet siihen.

Ei ole vielä näkynyt..

Eräs YouTube-kanava on viennyt lähes kaiken "vapaa-ajan".

- Liittynyt

- 17.10.2016

- Viestejä

- 4 969

Minkähänlaista viritystä tässä kannattaisi alkaa suunnittelemaan, tilanne seuraava:

pfsense pyörii nyt HPn SFF "business" koneella.

Haitat:

- Syö paljon sähkö

- Koko

- hallinta tietyissä tilanteissa

Nyt tuo teki niin että etäbuutissa yhteys PFsenseen ei palautunutkaan. No ei muuta kuin raahaamaan monitori tuon luokse ja kone ilmoittaa bootissa "no PSU fan detected". Virtalähteen tuuletin kyllä pyörii joten lienee sensorivika. F1 virheen saa ohitettua ja laite jatkaa boottia, mutta tuo nyt aihettaa sen että sitä pitäisi olla painamassa aina paikallisesti. Tuo kone on muutenkin jo aika iäkäs joten liene tarpeen miettiä systeemin uusimista.

Mitähän tuohon kannattaisi tilalle miettiä? Tuo on toiminut VPN gatewayna.

Mielellään:

- Kompakti koko

- Vähän sähköä vievä

- vähintään 4x1G ETH

- VPN suorituskyky ~~100Mbps (openVPN)

Plussa räkkiasennettavuudesta.

Kattelin että tuollainen virallinen Netgate laite olisi päheä mutta hinnassa taitaa aikapaljon "merkkilisää" olla tai ainakin vaikuttavat hieman hintavilta.

pfsense pyörii nyt HPn SFF "business" koneella.

Haitat:

- Syö paljon sähkö

- Koko

- hallinta tietyissä tilanteissa

Nyt tuo teki niin että etäbuutissa yhteys PFsenseen ei palautunutkaan. No ei muuta kuin raahaamaan monitori tuon luokse ja kone ilmoittaa bootissa "no PSU fan detected". Virtalähteen tuuletin kyllä pyörii joten lienee sensorivika. F1 virheen saa ohitettua ja laite jatkaa boottia, mutta tuo nyt aihettaa sen että sitä pitäisi olla painamassa aina paikallisesti. Tuo kone on muutenkin jo aika iäkäs joten liene tarpeen miettiä systeemin uusimista.

Mitähän tuohon kannattaisi tilalle miettiä? Tuo on toiminut VPN gatewayna.

Mielellään:

- Kompakti koko

- Vähän sähköä vievä

- vähintään 4x1G ETH

- VPN suorituskyky ~~100Mbps (openVPN)

Plussa räkkiasennettavuudesta.

Kattelin että tuollainen virallinen Netgate laite olisi päheä mutta hinnassa taitaa aikapaljon "merkkilisää" olla tai ainakin vaikuttavat hieman hintavilta.

- Liittynyt

- 21.10.2016

- Viestejä

- 286

Shuttle DS10U ittellä, siihen joku kytkin perään, on toiminut kuin junan vessa.Minkähänlaista viritystä tässä kannattaisi alkaa suunnittelemaan, tilanne seuraava:

pfsense pyörii nyt HPn SFF "business" koneella.

Haitat:

- Syö paljon sähkö

- Koko

- hallinta tietyissä tilanteissa

Nyt tuo teki niin että etäbuutissa yhteys PFsenseen ei palautunutkaan. No ei muuta kuin raahaamaan monitori tuon luokse ja kone ilmoittaa bootissa "no PSU fan detected". Virtalähteen tuuletin kyllä pyörii joten lienee sensorivika. F1 virheen saa ohitettua ja laite jatkaa boottia, mutta tuo nyt aihettaa sen että sitä pitäisi olla painamassa aina paikallisesti. Tuo kone on muutenkin jo aika iäkäs joten liene tarpeen miettiä systeemin uusimista.

Mitähän tuohon kannattaisi tilalle miettiä? Tuo on toiminut VPN gatewayna.

Mielellään:

- Kompakti koko

- Vähän sähköä vievä

- vähintään 4x1G ETH

- VPN suorituskyky ~~100Mbps (openVPN)

Plussa räkkiasennettavuudesta.

Kattelin että tuollainen virallinen Netgate laite olisi päheä mutta hinnassa taitaa aikapaljon "merkkilisää" olla tai ainakin vaikuttavat hieman hintavilta.

- Liittynyt

- 17.10.2016

- Viestejä

- 4 969

Kytkimiä kyllä on. 4x1G pitää olla jokainen L3 interface.Shuttle DS10U ittellä, siihen joku kytkin perään, on toiminut kuin junan vessa.

- Liittynyt

- 12.11.2019

- Viestejä

- 1 441

Kytkimiä kyllä on. 4x1G pitää olla jokainen L3 interface.

Aliexpressistä esim. tällänen: US $200.21 35% OFF|Fanless Mini Pc Intel Core i5 8265U Celeron 6 LAN 211at Gigabit Ethernet 2*Usb 3.0 HDMI RS232 Firewall Router PFsense Minipc|Mini PC| - AliExpress

Tehoista ja virrankulutuksesta en osaa sanoa mitään, tuli vaan mieleen noi Aliexpressin firewall koneet joissa on integroituna useampi verkkoliitäntä. Ite oon haaveillu tollasesta minkä linkkasin, niin sekin vielä innosti ehdottamaan tuota

Lisää vastaavia: firewall pc – Buy firewall pc with free shipping on AliExpress version

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Shuttle DS-sarja tai fitlet2 olisivat minunkin valinta.Shuttle DS10U ittellä, siihen joku kytkin perään, on toiminut kuin junan vessa.

Käsittääkseni verkkokortin täytyy sitä tukea ja Intel pohjaisia verkkokortteja kannattaa suosia. Omassa koneessa on yksi Realtek verkkokortti ja se ei ihan täysin toimi pfsensen kanssa, mutta asetuksia muuttamalla on kuitenkin käyttökelpoinen. Vlan ei ole kuitenkaan omassa verkossa käytössä vaan aliverkoille on omat verkkokortit.Miten näiden "normi koneiden" tai lähinnä niiden verkkokorttien kanssa. Onnistuuko VLAN trunkin tekeminen pfsensestä ihan mihin tahansa verkkokorttiin vai vaatiiko se jotain erityistä tukea raudalta?

VLAN-tuki raudassa on melko ubiikki ominaisuus. Varmaan lähes kaikissa Intelin controllereissa ainakin, jotka ovat ikänsä puolesta järkeviä valintoja. Itse olen lähinnä ollut IEEE 1588:n ja virtualisointituen (SR-IOV ja VMDq) perään. Tarkista speksit ark.intel.com:sta.Miten näiden "normi koneiden" tai lähinnä niiden verkkokorttien kanssa. Onnistuuko VLAN trunkin tekeminen pfsensestä ihan mihin tahansa verkkokorttiin vai vaatiiko se jotain erityistä tukea raudalta?

Realtekin ja muut skippaisin välittömästi, kun luotettavaa systeemiä ollaan rakentamassa.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Seuraavat päivitykset julkaistu:

pfBlockerNG-devel 2.2.5_37

github.com

github.com

freeradius3 0.15.7_19

github.com

github.com

pfBlockerNG-devel 2.2.5_37

History for net/pfSense-pkg-pfBlockerNG-devel - pfsense/FreeBSD-ports

FreeBSD ports tree with pfSense changes. Contribute to pfsense/FreeBSD-ports development by creating an account on GitHub.

freeradius3 0.15.7_19

History for net/pfSense-pkg-freeradius3 - pfsense/FreeBSD-ports

FreeBSD ports tree with pfSense changes. Contribute to pfsense/FreeBSD-ports development by creating an account on GitHub.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Noissa Netgaten omissa laitteissa on näköjään export työkalut ipsec Windows ja Apple profiileille.Harmi vain että tuon konffaamiseen tarvitaan macOS-koneen/VM:n.

IPSec Menus are different

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Ärsyttävästi noita kuvia ei näe ilman tunnuksia foorumille. Saako tuon työkalun asennettua muihinkin pfSenseihin?Noissa Netgaten omissa laitteissa on näköjään export työkalut ipsec Windows ja Apple profiileille.

IPSec Menus are different

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Ärsyttävästi noita kuvia ei näe ilman tunnuksia foorumille. Saako tuon työkalun asennettua muihinkin pfSenseihin?

En löydä tuota pakettia.

Fitlet 2 J3455-prosessorilla toiminut mallikkaasti 1000/100 Mbit/s kuituyhteyden perässä.Mitä rautaa kannattaisi katsella mahdollisen 1000/1000-kuituliittymän perään? Nykyinen APU4C4 ei ilmeisesti riitä PFSensen kanssa ajettavaksi, mahtaako Fitlet2 edes riittää noille nopeuksille?

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Ennen kuin lähdet ostamaan yhtään mitään, kannattaa kuitenkin kokeilla riittäisikö nykyinen rauta omiin tarpeisiin. Giganen yhteys kun on aika subjektiivinen asia, riippuen siitä mitä kyseisellä yhteydellä tehdään.Mitä rautaa kannattaisi katsella mahdollisen 1000/1000-kuituliittymän perään? Nykyinen APU4C4 ei ilmeisesti riitä PFSensen kanssa ajettavaksi, mahtaako Fitlet2 edes riittää noille nopeuksille?

Uutiset

-

Apple esitteli vuodelle 2026 päivitetyn iPad Airin

4.3.2026 18:23

-

Apple julkaisi vuosien odotuksen jälkeen uudet Studio Displayn ja Studio Display XDR:n

3.3.2026 23:21

-

Apple julkaisi M5-sukupolven MacBook Airin ja M5 Pro- ja Max-piireillä varustetut MacBook Prot

3.3.2026 22:39

-

Apple julkaisi uudet tehokkaammat M5 Pro- ja M5 Max -järjestelmäpiirit

3.3.2026 21:55

-

Qualcomm julkisti Snapdragon Wear Elite -alustan puettaviin laitteisiin

3.3.2026 00:41