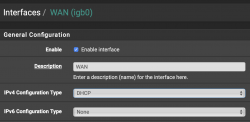

Menin j ohiukan sekaisin... Pitäisikö tuo siis tehdä DNS-asetuksiin A recordina vai Ohjaukset asetuksen alta? Kyllähän tuo A record toimii muuten, mutta ei pfsensen ddns:än kanssa. Eli jos laittaa A recordina, niin silloin vaatinee porttiohjauksen muurille ulos päin? Se ei kuitenkaan ollut se idea vaan testata tuota ddns palvelua pfsensessä.

Ilmeisesti tuo ohjauskaan ei ole sitä mitä haen tässä tapauksessa.

domainhotellista lainattu:

"Uudelleenohjauksen avulla voit ohjata domainin toiseen osoitteeseen, joko verkkosivustolle tai tietylle verkkosivulle. Voit esimerkiksi luoda uudelleenohjauksen siten, että kävijät ohjautuvat osoitteesta

www.esimerkki.com automaattisesti osoitteeseen

www.esimerkki.fi. "