Onhan sinulla VLAN varten palomuurisäännöt tehtynä? Oletuksena uudessa VLAN:ssa kaikki uloslähtevä on estettynä?Opnsense ja Adguard Home.

Tähän asti toiminut hyvin, mutta kun lisäsin verkkoon Unifin hallittavan kytkimen ja tukiaseman VLAN verkkojen toivossa, niin en saa millään VLANeja toimimaan halutulla tavalla, palomuurisäännöistä huolimatta. Alkuun yritin saada vierasverkkoa toimimaan, mutta tästä verkosta joko pääsee kaikkialle tai ei mihinkään. Aloin epäilemään että syynä on Adguard ja sen DNS-asetukset.

Helpoin tapa varmaan olisi aloittaa Adguardin asennus puhtaalta pöydältä, mutta miten tuo asennus ensinnäkin poistetaan? Riittääkö että ottaa palvelun pois käytöstä ja poistaa pluginin, ja sen jälkeen asentaa uudestaan? Toinen ongelma on että jos otan Adguardin pois käytöstä, niin verkosta ei pääse ulos vaikka palautan DNS-asetukset Opnsensen puolelta.

Oikeastaan riittäisi pelkkä Zenarmor omaan käyttöön, eli tässä vaiheessa kiinnostaisi vain poistaa Adguard kokonaan.

-

PikanavigaatioAjankohtaista io-tech.fi uutiset Uutisia lyhyesti Muu uutiskeskustelu io-tech.fi artikkelit io-techin Youtube-videot Palaute, tiedotukset ja arvonnat

Tietotekniikka Prosessorit, ylikellotus, emolevyt ja muistit Näytönohjaimet Tallennus Kotelot ja virtalähteet Jäähdytys Konepaketit Kannettavat tietokoneet Buildit, setupit, kotelomodifikaatiot & DIY Oheislaitteet ja muut PC-komponentit

Tekniikkakeskustelut Ongelmat Yleinen rautakeskustelu Älypuhelimet, tabletit, älykellot ja muu mobiili Viihde-elektroniikka, audio ja kamerat Elektroniikka, rakentelu ja muut DIY-projektit Internet, tietoliikenne ja tietoturva Käyttäjien omat tuotetestit

Softakeskustelut Pelit, PC-pelaaminen ja pelikonsolit Ohjelmointi, pelikehitys ja muu sovelluskehitys Yleinen ohjelmistokeskustelu Testiohjelmat ja -tulokset

Muut keskustelut Autot ja liikenne Urheilu TV- & nettisarjat, elokuvat ja musiikki Ruoka & juoma Koti ja asuminen Yleistä keskustelua Politiikka ja yhteiskunta Hyvät tarjoukset Tekniikkatarjoukset Pelitarjoukset Ruoka- ja taloustarviketarjoukset Muut tarjoukset

Kauppa-alue

Navigation

Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Huomio: This feature may not be available in some browsers.

Lisää vaihtoehtoja

Tyylin valinta

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Tee-se-itse: Rautapalomuurit (pfSense, Sophos UTM..) (Mitä käytätte ja miksi juuri se vaihtoehto?)

- Keskustelun aloittaja escalibur

- Aloitettu

Nykyinen hyvin palvellut PC Engines APU2 pfSense pitäisi korvata 2.5GbE aikakauden ratkaisulla. Onko edelleen tilanne se, että käytännössä kohtuuhintaiset järkevät vaihtoehdot ovat kiinalaisten N100 koneet, jos tarpeen olisi saada ainakin 4x2.5GbE portit ja järkevä suorituskyky VPN käyttöön? Onko näissä valmistajien (Topton, Hunsn, ...) kesken suurempia eroja?

- Liittynyt

- 23.10.2016

- Viestejä

- 587

Minulla on tuollainen kiinanpurkki ajossa, tarkalleen ottaen tuollainen:Nykyinen hyvin palvellut PC Engines APU2 pfSense pitäisi korvata 2.5GbE aikakauden ratkaisulla. Onko edelleen tilanne se, että käytännössä kohtuuhintaiset järkevät vaihtoehdot ovat kiinalaisten N100 koneet, jos tarpeen olisi saada ainakin 4x2.5GbE portit ja järkevä suorituskyky VPN käyttöön? Onko näissä valmistajien (Topton, Hunsn, ...) kesken suurempia eroja?

N100/N200/i3-N305 5-network Fengshang version soft 5-network 2.5G dual M.2 dual SATA dual HDMI/DP/multi-network port mini host

Features: 1. Brand new lntel 12th generation N series full small core low power consumption processor 2. 1*SO-DIMM DDR5 slot 4800MHz compatible with 5200/5600MHZ 3. Five 2.5G network ports Brand new Intel i226-V network card chip 4. 4 4K display outputs Dual HDMI+DP+Type-C (support 3-screen...

cwwk.net

Toimii hyvin, hienosti, ja ongelmitta. Mutta, BIOS / UEFI-päivitykset ovat hepreaa ja oikeasti ei voi tietää mitä siellä pyörii. Komponentit, siis RAM ja SSD, ovat myös hinnat-alkaen mallia.

Itsellä pyörii vehkeessä VMware ESXi 8.0.3 (vSpshere), mutta muutkin hypervisorit pyörivät nätisti. RAMmia ei koskaan voi olla liikaa.

Itsellä tuli ongelmaksi myös 5 X 2.5 GBe pfSense-käyttö, koska verkkoportit ovat itsenäisiä. Täten ne joutuu pfSensestä (tai softasta nyt itsenään) reitittämään keskenään. En koskaan saanut toimimaan setuppia jossa 4 X ethernet-porttia olisivat keskenään kytkimiä ja jakaisivat samat VLAN- ja palomuuri-setupit.

Kaverilla on ajossa Netgaten 2100. Siinä on suoraan switched-portit ja oma setup toimii siinä. Ja pfSensessä suora tuki kytkimille ja fyysisessä raudassa oma piiri. Suosittelen.

- Liittynyt

- 01.02.2017

- Viestejä

- 401

Palomuurisäännöt oli kunnossa. Vika löytyi Adguardin asetuksista.Onhan sinulla VLAN varten palomuurisäännöt tehtynä? Oletuksena uudessa VLAN:ssa kaikki uloslähtevä on estettynä?

Kävin alusta asti läpi Adguardin asetukset seuraamalla tätä ohjetta:

How to setup AdGuard Home DNS on OPNsense with Unbound - windgate

Why do I need AdGuard Home as my internal DNS resolver?AdGuard Home is a free and open-source software that can block ads and tracking on all devices connected to your home Wi-Fi network. Unlike traditional ad blockers that only work on specific devices or browsers, AdGuard Home covers all...

Todennäköisesti se mikä ongelmat aiheutti oli puuttuvat määritykset siitä mitä verkkoja Adguardin pitäisi kuunnella. Tämän pystyy määrittämään asennuksen yhteydessä, mutta kyseiseen asetukseen ei pääse käsiksi jälkeenpäin muuten kuin muokkaamalla .yaml tiedostoa.

Eli SSH:lla sisään Opnsenseen ja edit /usr/local/AdGuardHome/AdGuardHome.yaml

Ao. kohtaan kun lisäsi kaikki VLAN-verkot niin alkoi toimimaan. Aiemmin kuunteli siis pelkästään LAN-aluetta.

Koodi:

dns:

bind_hosts:

- 127.0.0.1

- 192.168.2.1

- 192.168.10.1

- 192.168.20.1

- 192.168.30.1

- 192.168.40.1

- 192.168.50.1Minulla on tuollainen kiinanpurkki ajossa, tarkalleen ottaen tuollainen:

N100/N200/i3-N305 5-network Fengshang version soft 5-network 2.5G dual M.2 dual SATA dual HDMI/DP/multi-network port mini host

Features: 1. Brand new lntel 12th generation N series full small core low power consumption processor 2. 1*SO-DIMM DDR5 slot 4800MHz compatible with 5200/5600MHZ 3. Five 2.5G network ports Brand new Intel i226-V network card chip 4. 4 4K display outputs Dual HDMI+DP+Type-C (support 3-screen...cwwk.net

Toimii hyvin, hienosti, ja ongelmitta. Mutta, BIOS / UEFI-päivitykset ovat hepreaa ja oikeasti ei voi tietää mitä siellä pyörii. Komponentit, siis RAM ja SSD, ovat myös hinnat-alkaen mallia.

Itsellä pyörii vehkeessä VMware ESXi 8.0.3 (vSpshere), mutta muutkin hypervisorit pyörivät nätisti. RAMmia ei koskaan voi olla liikaa.

Itsellä tuli ongelmaksi myös 5 X 2.5 GBe pfSense-käyttö, koska verkkoportit ovat itsenäisiä. Täten ne joutuu pfSensestä (tai softasta nyt itsenään) reitittämään keskenään. En koskaan saanut toimimaan setuppia jossa 4 X ethernet-porttia olisivat keskenään kytkimiä ja jakaisivat samat VLAN- ja palomuuri-setupit.

Kaverilla on ajossa Netgaten 2100. Siinä on suoraan switched-portit ja oma setup toimii siinä. Ja pfSensessä suora tuki kytkimille ja fyysisessä raudassa oma piiri. Suosittelen.

Kiitos kattavista havainnoista. Pitää laittaa tuo Netgate 2100 harkintaan, hintaero ei kuitenkaan ole niin suuri verrattuna Kiinan vermeisiin.

- Liittynyt

- 18.10.2016

- Viestejä

- 1 382

Mä luulin että 4200 on se hinnat alkaen 2.5gbe Netgate, siis jos toi nopeempi wan oli hakusalla.Kiitos kattavista havainnoista. Pitää laittaa tuo Netgate 2100 harkintaan, hintaero ei kuitenkaan ole niin suuri verrattuna Kiinan vermeisiin.

- Liittynyt

- 23.10.2016

- Viestejä

- 587

Totta, muuten. 2100:ssa on gigaiset portit, ja 4200:ssa on 2.5 Gbps.Mä luulin että 4200 on se hinnat alkaen 2.5gbe Netgate, siis jos toi nopeempi wan oli hakusalla.

Totta, muuten. 2100:ssa on gigaiset portit, ja 4200:ssa on 2.5 Gbps.

Huomasin itsekin tämän vasta, kun kävin Netgaten omien sivujen kautta tutkimassa. Myös suorituskykyarvot mm. VPN:n osalta ovat siellä hyvin erilaiset, mitä Dustinilla tuotetiedoissa. Sinällään tuo Netgaten 2100:lle ilmoittama 250Mbps IPSec suorituskyky olisi ollut riittävä, kun nykyinen laite kykenee reiluun 100Mbps, mutta 4200 näistä tosiaan soveltuvin on. Pitänee tuo laittaa tilaukseen, kun tarve on vain reititys- ja palomuuritoiminnot.

Itsellä on Hunsn 6 porttinen 2.5gbe J sarjan mini PC pfSense käytössä. 2*WAN ja 3*LAN käytössä, eikä ole ollut mitään ongelmia. Toki riskinä on että Kiina tuote, eikä tiedä onko takaportteja tms. Täysin erilliset LAN portit on mielestäni etu koska voi täysin kontrolloida kuinka eri Laneissa/Subneteissa olevat koneet näkevät toisensa.

Olen tutulle antanut oman vanhan OPNsense routerin käyttöön ja hänellä tuli nyt eteen tilanne, että operaattori kyselee MAC-osoitetta laitteesta. Normaalistihan tuo on se modeemin pohjassa lukeva MAC, mutta tuollaisesta Aliexpress router-PC:stä sellaista tietoa nyt ei tietenkään suoraan löydy.

Itse kun en oikein tiedä mihin DNA tuota tietoa edes tarvitsee niin kaivoin WAN-portin MAC-osoitteen ja se nyt kelpasi kuulemma. Oletteko itse törmänneet tällaiseen ja mitä tietoja olette ilmoitelleet? Kyseisessä asunnossa yhteys tulee siis valokuidulla asuntoon, seinässä on RJ45 portti.

Itse kun en oikein tiedä mihin DNA tuota tietoa edes tarvitsee niin kaivoin WAN-portin MAC-osoitteen ja se nyt kelpasi kuulemma. Oletteko itse törmänneet tällaiseen ja mitä tietoja olette ilmoitelleet? Kyseisessä asunnossa yhteys tulee siis valokuidulla asuntoon, seinässä on RJ45 portti.

Jos ottaa kiinteän ip:n niin haluavat mac numeron.

Onko tuossa tarkoituksena jotenkin "rekisteröidä" tuo MAC verkkoon? Tuohon tarkoitukseen WAN MAC varmaan kelpaa, pitää vaan muistaa olla ikinä vaihtamatta porttia...

- Liittynyt

- 17.10.2016

- Viestejä

- 2 639

OPNsense ja/tai ZTE 5G modeemi päättivät lopettaa yhteistyön. En keksi mikä on mutta OPNsense ei millään saa IP osoitetta tuolta ZTE:ltä. Jos laitan läppärin suoraan kiinni ZTE, homma toimii. Jos vaihtan ZTE tilalle vanhan Huawei 4G modeemin niin OPNsense saa IP:n normaalisti.

Tämä OPNsense ja ZTE yhdistelmä siis toimi pitkään hyvin. Muutama kuukausi sitten aloitti kadottamaan IP osoitteen kesken kaiken ja piti boottailla molempia että osoite löytyi. Nyt sitten bootin jälkeen ei enää millään lähde toimimaan. Onko kokemuksia vastaavasta?

Tämä OPNsense ja ZTE yhdistelmä siis toimi pitkään hyvin. Muutama kuukausi sitten aloitti kadottamaan IP osoitteen kesken kaiken ja piti boottailla molempia että osoite löytyi. Nyt sitten bootin jälkeen ei enää millään lähde toimimaan. Onko kokemuksia vastaavasta?

OPNsense ja/tai ZTE 5G modeemi päättivät lopettaa yhteistyön. En keksi mikä on mutta OPNsense ei millään saa IP osoitetta tuolta ZTE:ltä. Jos laitan läppärin suoraan kiinni ZTE, homma toimii. Jos vaihtan ZTE tilalle vanhan Huawei 4G modeemin niin OPNsense saa IP:n normaalisti.

Tämä OPNsense ja ZTE yhdistelmä siis toimi pitkään hyvin. Muutama kuukausi sitten aloitti kadottamaan IP osoitteen kesken kaiken ja piti boottailla molempia että osoite löytyi. Nyt sitten bootin jälkeen ei enää millään lähde toimimaan. Onko kokemuksia vastaavasta?

Itselläni on käytössä pfSense ja ZTE:n modeemi. Jos vaikka sähkökatkon jälkeen modeemi ehtii käynnistyä ennen pfSenseä, se ei onnistu saamaan IP:ta, vaikka ZTE:n boottaisi vielä uudelleen. Vasta WAN interrfacen käyttäminen alhaalla ja ylhäällä pfSensen päässä korjaa tilanteen.

Myös sama havainto siitä, että ZTE on ainoa laite, mikä tuota aiheuttaa jumitteluna pfSenselle.

Viimeksi muokattu:

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

Mulla on kaapelimodeemi sillattuna niin pfSense sai jossain bootti tilanteessa privaatti IP:n tuolta kaapelimodeemilta (192.168.100.x). Korjaantui hetken päästä.

Seuraavalla pfSense WAN interface asetuksella olen estänyt tuon. Tuo 192.168.100.1 on kaapelimodeemin osoite.

Seuraavalla pfSense WAN interface asetuksella olen estänyt tuon. Tuo 192.168.100.1 on kaapelimodeemin osoite.

Mulla on kaapelimodeemi sillattuna niin pfSense sai jossain bootti tilanteessa privaatti IP:n tuolta kaapelimodeemilta (192.168.100.x). Korjaantui hetken päästä.

Seuraavalla pfSense WAN interface asetuksella olen estänyt tuon. Tuo 192.168.100.1 on kaapelimodeemin osoite.

Tämä olikin hyvä vinkki, koska myös ZTE käyttäytyy juuri noin, eli tarjoaa hetken privaosoitetta bootin jälkeen.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

Tuossa OPNsensessä on tuo asetus.

docs.opnsense.org

docs.opnsense.org

Interface configuration — OPNsense documentation

| Reject Leases From | Can be used to ignore DHCP leases from ISP-issued modems, for example. |

- Liittynyt

- 17.10.2016

- Viestejä

- 1 656

Sama asetus käytössä myös. Kaapelimodeemi siltaavana mutta tietyissä tilanteissa, muistaakseni ainakin jos modeemin bootatessa kaapelimodeemiyhteyden muodostuksessa kestääkin normaalia pidempään syistä X, tulee kaapelimodeemin DHCP:ltä tuollainen privaatti-IP operaattorin DHCP:n sijaan. Jää sitten WAN ip:ksi reitittimelle senkin jälkeen kun yhteys on oikeasti toiminnassa, kunnes tavalla tai toisella reititin päivittää osoitteensa DHCP:llä.

Olettaisin että featuren tarkoitus on helpottaa modeemin hallintaliittymään pääsyä ongelmatilanteissa. Reititin ei vaan tue tällaista mahdollisuutta.

Olettaisin että featuren tarkoitus on helpottaa modeemin hallintaliittymään pääsyä ongelmatilanteissa. Reititin ei vaan tue tällaista mahdollisuutta.

En usko, että mikää suuresta kolmesta tarjoaa kuluttajamiittymiin kiinteää julkista osoitetta.Jos ottaa kiinteän ip:n niin haluavat mac numeron.

- Liittynyt

- 28.10.2016

- Viestejä

- 776

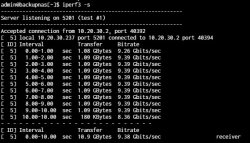

Pitkään tuossa meni että sai testailtua kunnolla, mutta pistetään nyt vähän jotain kokemuksia kun @Leo_Greta ja @mailman silloin kyselivät.Tuolta 10G X540 T2 Dual RJ45 Port PCI Express Ethernet Converge Network Extend Adapter | eBay

Vähän kyllä epäilyttää että mahtaako olla joku väärennös

Iperfiä ajelin kytkimen kautta tuon Futron ja oman serverin välillä, mutta ei sillä päässyt odotettuihin nopeuksiin ja tuloksista masentuneena unohdin koko projektin. Veikkaan että Futron tehot tuli vastaan kun taisi jäädä johonkin 6Gbits/s luokkaan. PfSensellä en muistaakseni testejä tehnyt vaan perus Ubuntulla.

Nyt kun tuli päivitettyä oman pikku-NASsin rautaa että sais sillekin 10Gb-kortin, niin piti kokeilla tätä siihen kun unohtui ettei kytkimessä ollutkaan kuin yksi SFP+-portti.

Kyllähän nämä ihan asiallisilta tuloksilta vaikutti aiempiin verrattuna.

TrueNASsikin tunnisti kortin normaalisti ja kunhan nappasi DHCP:n päälle, niin alkoi data liikkua.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

Pfsense System_Patches 2.2.11_15 julkaistu.

Kyllä minulla Futrolla hyvin yli 900Mbps irtoaaFutro S920 (quad core) näyttäisi hyytyvän ~500Mbps perus palomuurisääntöjen kanssa. Kukaan muu kokeillut rajoja?

Tee-se-itse: Rautapalomuurit (pfSense, Sophos UTM..) (Mitä käytätte ja miksi juuri se vaihtoehto?)

Olisi mielenkiintoista perehtyä syvemmin tähän järjestelmään, kuten täsdä ketjussa pari käyttäjää selkeästi on tehnyt. Tuo on nimenomaan tehokas työkalu siinä vaiheessa, kun graafinen puoli ei enää auta. Kuten tuo päivitys uusimpaan CE-versioon joillain käyttäjillä, yksi käsky komentoriville vs...

bbs.io-tech.fi

Obi-Lan

¯\_(ツ)_/¯

- Liittynyt

- 17.10.2016

- Viestejä

- 2 396

Kyllä minulla Futrolla hyvin yli 900Mbps irtoaa

Muistatko käytitkö emolevyn re0 interfacea tai mikä verkkokortti sulla oli jos se onkin toi broadcomin verkkokortti mikä ei toimi täysillä opnsensen kanssa... Päätin tosin jo heitellä ongelmaa rahalla ja pistin Mikrotikin RB5009UPr+S+IN tilaukseen niin saa korvata kytkimen samalla.

Muistatko käytitkö emolevyn re0 interfacea tai mikä verkkokortti sulla oli jos se onkin toi broadcomin verkkokortti mikä ei toimi täysillä opnsensen kanssa... Päätin tosin jo heitellä ongelmaa rahalla ja pistin Mikrotikin RB5009UPr+S+IN tilaukseen niin saa korvata kytkimen samalla.

Tuo vaikuttaa kyllä aika houkuttelevalta. Itsellä etsinässä uusi palomuuri valokuitua varten. Tähän asti miettinyt jotain kiinan purkkia, koska yleensä suorituskykyiset valmiit on aika hinnakkaita. Tuo nyt vaikuttaisi aika edulliselta, jos tuossa vaan potku riittäisi. Laitahan kokemuksia kun saat laitteen käsiisi.

Itse tilasin Nanopi R5C:n ilman wifiä, hinta jää noin 70eur:oon. Tähän tulee Openwrt ajoon. Erinäisissä testeissä tuosta on ajeltu kohtuullisella palomuurisetillä pari gigabittiä läpi. 2x 2.5G ethernet. CPUna 4x Cortex A55@2GHz. Lisäksi 2x USB 3.1 ja M.2 PCIe slotti.

Lähinnä tässä viehätti nuo hyvät suorituskykytulokset ja pieni virrankulutus. Nykyinen palomuuri on ajossa IPQ4019 @770MHz laatikossa niin nopeus rajautuu alle 400Mbit/s. Toiveissa jos innostuisi sitten nostamaan valokuidun nopeuttaa vaikka puoleen gigaan kun saa R5C:n ajoon.

Lähinnä tässä viehätti nuo hyvät suorituskykytulokset ja pieni virrankulutus. Nykyinen palomuuri on ajossa IPQ4019 @770MHz laatikossa niin nopeus rajautuu alle 400Mbit/s. Toiveissa jos innostuisi sitten nostamaan valokuidun nopeuttaa vaikka puoleen gigaan kun saa R5C:n ajoon.

Itse tilasin Nanopi R5C:n ilman wifiä, hinta jää noin 70eur:oon. Tähän tulee Openwrt ajoon. Erinäisissä testeissä tuosta on ajeltu kohtuullisella palomuurisetillä pari gigabittiä läpi. 2x 2.5G ethernet. CPUna 4x Cortex A55@2GHz. Lisäksi 2x USB 3.1 ja M.2 PCIe slotti.

Lähinnä tässä viehätti nuo hyvät suorituskykytulokset ja pieni virrankulutus. Nykyinen palomuuri on ajossa IPQ4019 @770MHz laatikossa niin nopeus rajautuu alle 400Mbit/s. Toiveissa jos innostuisi sitten nostamaan valokuidun nopeuttaa vaikka puoleen gigaan kun saa R5C:n ajoon.

Ihan mielenkiinnosta miksi ei R5S? Tuossa olisi kolmantena yksi 1gbit portti. Tuo on kyllä aika edullinen vaihtoehto palomuuriksi.

Ei ole tarvetta ylimääräiselle portille niin otin tuon pienemmän, eli aika yksinkertainen syy. Kummassakinhan on sama CPU niin tarpeen mukaan.Ihan mielenkiinnosta miksi ei R5S? Tuossa olisi kolmantena yksi 1gbit portti. Tuo on kyllä aika edullinen vaihtoehto palomuuriksi.

Minulla on erillinen intel dual nic verkkokortti. En muista tarkempaa mallia tähän hätäänMuistatko käytitkö emolevyn re0 interfacea tai mikä verkkokortti sulla oli jos se onkin toi broadcomin verkkokortti mikä ei toimi täysillä opnsensen kanssa... Päätin tosin jo heitellä ongelmaa rahalla ja pistin Mikrotikin RB5009UPr+S+IN tilaukseen niin saa korvata kytkimen samalla.

Obi-Lan

¯\_(ツ)_/¯

- Liittynyt

- 17.10.2016

- Viestejä

- 2 396

Tuo vaikuttaa kyllä aika houkuttelevalta. Itsellä etsinässä uusi palomuuri valokuitua varten. Tähän asti miettinyt jotain kiinan purkkia, koska yleensä suorituskykyiset valmiit on aika hinnakkaita. Tuo nyt vaikuttaisi aika edulliselta, jos tuossa vaan potku riittäisi. Laitahan kokemuksia kun saat laitteen käsiisi.

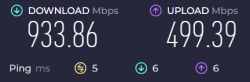

Näyttäis selviytyvän hyvin 1000/500 kanssa. Purkki on vielä aika pitkälti oletusasetuksilla ja säännöillä. RouterOS vaatii opettelua, kun eroaa jonkin verran PfSense/OPNsense:stä.

Minulla on erillinen intel dual nic verkkokortti. En muista tarkempaa mallia tähän hätään

Ok eli se voi olla myös verkkokortista kiinni, koska mulla on broadcomin ja sit toi emolevyn on joku realtek. Jäänee tosin omalla kohdalla selvittämättä.

Näyttäis selviytyvän hyvin 1000/500 kanssa. Purkki on vielä aika pitkälti oletusasetuksilla ja säännöillä. RouterOS vaatii opettelua, kun eroaa jonkin verran PfSense/OPNsense:stä.

Ok eli se voi olla myös verkkokortista kiinni, koska mulla on broadcomin ja sit toi emolevyn on joku realtek. Jäänee tosin omalla kohdalla selvittämättä.

Onko sulla gigan verkkokortti koneessa? Katsoitko minkälainen prossukuorma on kun lataa maksimit? Itselle tulossa 1G/1G symmetrinen kuitu.

Obi-Lan

¯\_(ツ)_/¯

- Liittynyt

- 17.10.2016

- Viestejä

- 2 396

Onko sulla gigan verkkokortti koneessa? Katsoitko minkälainen prossukuorma on kun lataa maksimit? Itselle tulossa 1G/1G symmetrinen kuitu.

On, fasttrack päällä pyörii max 20% hujakoilla, ilman sitä jossain 40-50% hujakoilla, kun ajan noita testejä päälekkäin. Tuolla on noita Mikrotikin omia tuloksia: RB5009UPr+S+IN | MikroTik

Palomuurina tuo on iptables tasoa eli mikään deep packet inspection touhuja tuolla ei näytä helpolla pystyvän tekemään.

On nyt pidempään ollut ajatuksena siirtyä UniFi USG:stä johonkin muuhun. Lähinnä on alkanut ärsyttää Unifin VPN/wireguard-puutteet sekä tuen loppuminen vanhalle USG:lle.

Ajatuksena oli pitää UniFi AP:t ja PoE Switch, mutta vaihtaa USG esim OpnSense-laatikkoon.

Voiko mennä pahasti metsään, jos katsoo N100 i226-V 2.5G vehkeitä?

Tarkoituksena siis USG:n korvaus, ja mielellään kohtuullisen pitkä futureproofaus.

Pohdin, että kannattaisiko harkita SFP+- portteja, jos seuraavassa kämpässä olisi kuitu.

Olisiko esim tässä mitään järkeä?

New 2x10G SFP+ 2xi226-V 2.5G 12th Gen Firewall Mini PC Intel i3 N305 N100 Soft Router NVMe 2xHD DDR5 MiniPC NAS Server Proxmox

a.aliexpress.com

a.aliexpress.com

Ajatuksena oli pitää UniFi AP:t ja PoE Switch, mutta vaihtaa USG esim OpnSense-laatikkoon.

Voiko mennä pahasti metsään, jos katsoo N100 i226-V 2.5G vehkeitä?

Tarkoituksena siis USG:n korvaus, ja mielellään kohtuullisen pitkä futureproofaus.

Pohdin, että kannattaisiko harkita SFP+- portteja, jos seuraavassa kämpässä olisi kuitu.

Olisiko esim tässä mitään järkeä?

New 2x10G SFP+ 2xi226-V 2.5G 12th Gen Firewall Mini PC Intel i3 N305 N100 Soft Router NVMe 2xHD DDR5 MiniPC NAS Server Proxmox

New 2x10G SFP+ 2xi226-V 2.5G 12th Gen Firewall Mini PC Intel i3 N305 N100 Soft Router NVMe 2xHD DDR5 MiniPC NAS Server Proxmox - AliExpress 7

Smarter Shopping, Better Living! Aliexpress.com

- Liittynyt

- 26.10.2016

- Viestejä

- 961

Noissa kiinan laitteissa on monesti ollut jäähyn kontakti huono prossuun ja tehtaalla laitettu vaan paljon tahnaa että lämpö jotenki siirtyy, moni sitä ei välttämättä edes hoksaa vaan ajattelee että normaalia että lämmöt 90-100c kun vähän aikaa rasittaa. Itelle sattu ainakin semmonen laite ja hieman vaivaa piti nähdä sopivan välilevyn tekoon mutta nyt lämmöt on aika hyvällä mallilla rasituksessakin. Voihan noissa joissain yksilöissä olla hyvä kontakti jo tehtaalta mutta en yllättyisi että suurin osa vaatii pientä näpertelyä.On nyt pidempään ollut ajatuksena siirtyä UniFi USG:stä johonkin muuhun. Lähinnä on alkanut ärsyttää Unifin VPN/wireguard-puutteet sekä tuen loppuminen vanhalle USG:lle.

Ajatuksena oli pitää UniFi AP:t ja PoE Switch, mutta vaihtaa USG esim OpnSense-laatikkoon.

Voiko mennä pahasti metsään, jos katsoo N100 i226-V 2.5G vehkeitä?

Tarkoituksena siis USG:n korvaus, ja mielellään kohtuullisen pitkä futureproofaus.

Pohdin, että kannattaisiko harkita SFP+- portteja, jos seuraavassa kämpässä olisi kuitu.

Olisiko esim tässä mitään järkeä?

New 2x10G SFP+ 2xi226-V 2.5G 12th Gen Firewall Mini PC Intel i3 N305 N100 Soft Router NVMe 2xHD DDR5 MiniPC NAS Server Proxmox

New 2x10G SFP+ 2xi226-V 2.5G 12th Gen Firewall Mini PC Intel i3 N305 N100 Soft Router NVMe 2xHD DDR5 MiniPC NAS Server Proxmox - AliExpress 7

Smarter Shopping, Better Living! Aliexpress.coma.aliexpress.com

Jos ei firmwaret epäilytä ja ei haittaa että laitteistoon ei välttämättä tule koskaan firmware päivityksiä niin onhan noissa aika paljoa tehoa hintaan nähden.

On nyt pidempään ollut ajatuksena siirtyä UniFi USG:stä johonkin muuhun. Lähinnä on alkanut ärsyttää Unifin VPN/wireguard-puutteet sekä tuen loppuminen vanhalle USG:lle.

Ajatuksena oli pitää UniFi AP:t ja PoE Switch, mutta vaihtaa USG esim OpnSense-laatikkoon.

Voiko mennä pahasti metsään, jos katsoo N100 i226-V 2.5G vehkeitä?

Tarkoituksena siis USG:n korvaus, ja mielellään kohtuullisen pitkä futureproofaus.

Pohdin, että kannattaisiko harkita SFP+- portteja, jos seuraavassa kämpässä olisi kuitu.

Olisiko esim tässä mitään järkeä?

New 2x10G SFP+ 2xi226-V 2.5G 12th Gen Firewall Mini PC Intel i3 N305 N100 Soft Router NVMe 2xHD DDR5 MiniPC NAS Server Proxmox

New 2x10G SFP+ 2xi226-V 2.5G 12th Gen Firewall Mini PC Intel i3 N305 N100 Soft Router NVMe 2xHD DDR5 MiniPC NAS Server Proxmox - AliExpress 7

Smarter Shopping, Better Living! Aliexpress.coma.aliexpress.com

Jos ainoa vika on softan puutteet niin tuohon löytyy kolmannen osapuolen softaa, rauta kun on Linux tuettua. Tässä vaikka Openwrt:

[OpenWrt Wiki] Ubiquiti UniFi Security Gateway 3P (USG-3P)

Vaatii tietty harrastuneisuutta jos haluaa noita käyttää, mutta ainakin rauta olisi jo valmiina. LXC:llä saa sitten jopa Unifi conroller VM:än pyörimään:

Unifi controller on OpenWRT (on a Pi4) – Cricalix.Net

OPNSense päivittynyt 24.7_9 versioon, hyvin toimii kiinanpurkissa.

For more than 9 and a half years now, OPNsense is driving innovation through modularising and hardening the open source firewall, with simple and reliable firmware upgrades, multi-language support, fast adoption of upstream software updates as well as clear and stable 2-Clause BSD licensing.

24.7, nicknamed "Thriving Tiger", features a new dashboard, system trust MVC/API support, GRE and GIF MVC/API support, NAT 1-to-1 MVC/API support, WireGuard QR code generator, dynamic IPsec VTI tunnel support, experimental OpenVPN DCO support, FreeBSD 14.1, Python 3.11 plus much more.

opnsense.org

opnsense.org

For more than 9 and a half years now, OPNsense is driving innovation through modularising and hardening the open source firewall, with simple and reliable firmware upgrades, multi-language support, fast adoption of upstream software updates as well as clear and stable 2-Clause BSD licensing.

24.7, nicknamed "Thriving Tiger", features a new dashboard, system trust MVC/API support, GRE and GIF MVC/API support, NAT 1-to-1 MVC/API support, WireGuard QR code generator, dynamic IPsec VTI tunnel support, experimental OpenVPN DCO support, FreeBSD 14.1, Python 3.11 plus much more.

OPNsense® is an open source, feature rich firewall and routing platform, offering cutting-edge network protection. - OPNsense

We’ve made digital security accessible to everyone. With our free OPNsense® platform, you get all the features of expensive commercial firewalls and more. Enjoy open and verifiable sources in a product developed with and for a large user community.

R5C tuli ja alustavasti ajoin testejä. Softana puhdas Openwrt uusin snapshot. Iperf3:sella antaa yhdellä streamilla 890Mbit/s ja useammalla sitten gigasen ethernetin maksimit. IPv4, NAT ja SQM, openwrt:n vakio palomuurisäännöt. Valitettavasti testipenkissä gigan portit niin ei nyt päässyt testaamaan 2.5G:llä. Yhden streamin raja tulee CPU:sta, eli yhden säikeen suoritusteho ei riitä. Multicore auttaa vasta useammalla tcp/ip yhteydellä, Linuxin rajoitus tämä ongelma.

Bufferbloattia testasin Lounean 250M valokuidulla. Alkuun vanhan palomuurin tulokset joka siis ei jaksa mitään SQM:ää tehdä yli kymmenien megojen nopeuksille. NAT+palomuuri routtauskyky 500-600Mbit/s tienoilla joten limitoi operaattorin päässä:

R5C jossa SQM cake 260000kbit/s rajoilla:

käytännössä latenssin heittely loppui kokonaan.

Tällä purnukalla siis pääsee käytännössä gigabittiin jos jätetään se teoreettinen tilanne jossa yksi säie vie kaiken kapasiteetin pois.

Nämä nyt vartin leikkimisellä. Wireguard suorituskyky vielä pitää testata, se ehkä tämän SQM:n ohelle kiinostaa eniten itseä. Lämpöjen osalta testeissä CPU:n lämmöt piikitti +45c ja muuten stabiloitui aika tarkasti +30c. Passiivisenä ei myöskään humise tai pidä muutakaan ääntä. Ainoa miinus juuri nyt on Openwrt:n tuki, eli on vasta snapshotissa tuettuna, virallisissa julkaisuissa tuki vasta 24.x sarjassa joka tulenee loppuvuodesta. Openelecin oma Openwrt-haara tietysti on suoraan olemassa, mutta tykkään itse mahdollisimman natiivista Linux-distrosta.

Bufferbloattia testasin Lounean 250M valokuidulla. Alkuun vanhan palomuurin tulokset joka siis ei jaksa mitään SQM:ää tehdä yli kymmenien megojen nopeuksille. NAT+palomuuri routtauskyky 500-600Mbit/s tienoilla joten limitoi operaattorin päässä:

R5C jossa SQM cake 260000kbit/s rajoilla:

käytännössä latenssin heittely loppui kokonaan.

Tällä purnukalla siis pääsee käytännössä gigabittiin jos jätetään se teoreettinen tilanne jossa yksi säie vie kaiken kapasiteetin pois.

Nämä nyt vartin leikkimisellä. Wireguard suorituskyky vielä pitää testata, se ehkä tämän SQM:n ohelle kiinostaa eniten itseä. Lämpöjen osalta testeissä CPU:n lämmöt piikitti +45c ja muuten stabiloitui aika tarkasti +30c. Passiivisenä ei myöskään humise tai pidä muutakaan ääntä. Ainoa miinus juuri nyt on Openwrt:n tuki, eli on vasta snapshotissa tuettuna, virallisissa julkaisuissa tuki vasta 24.x sarjassa joka tulenee loppuvuodesta. Openelecin oma Openwrt-haara tietysti on suoraan olemassa, mutta tykkään itse mahdollisimman natiivista Linux-distrosta.

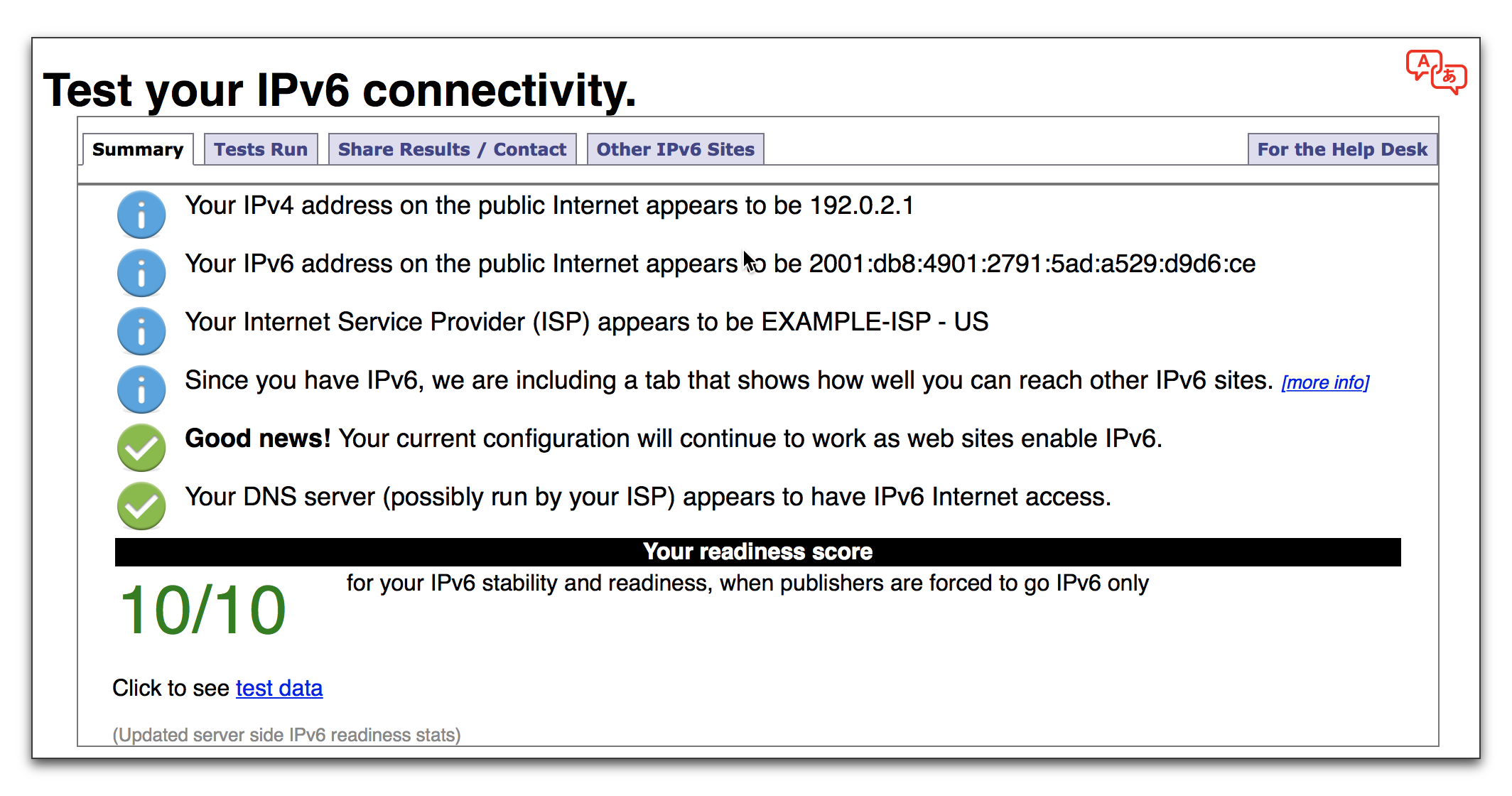

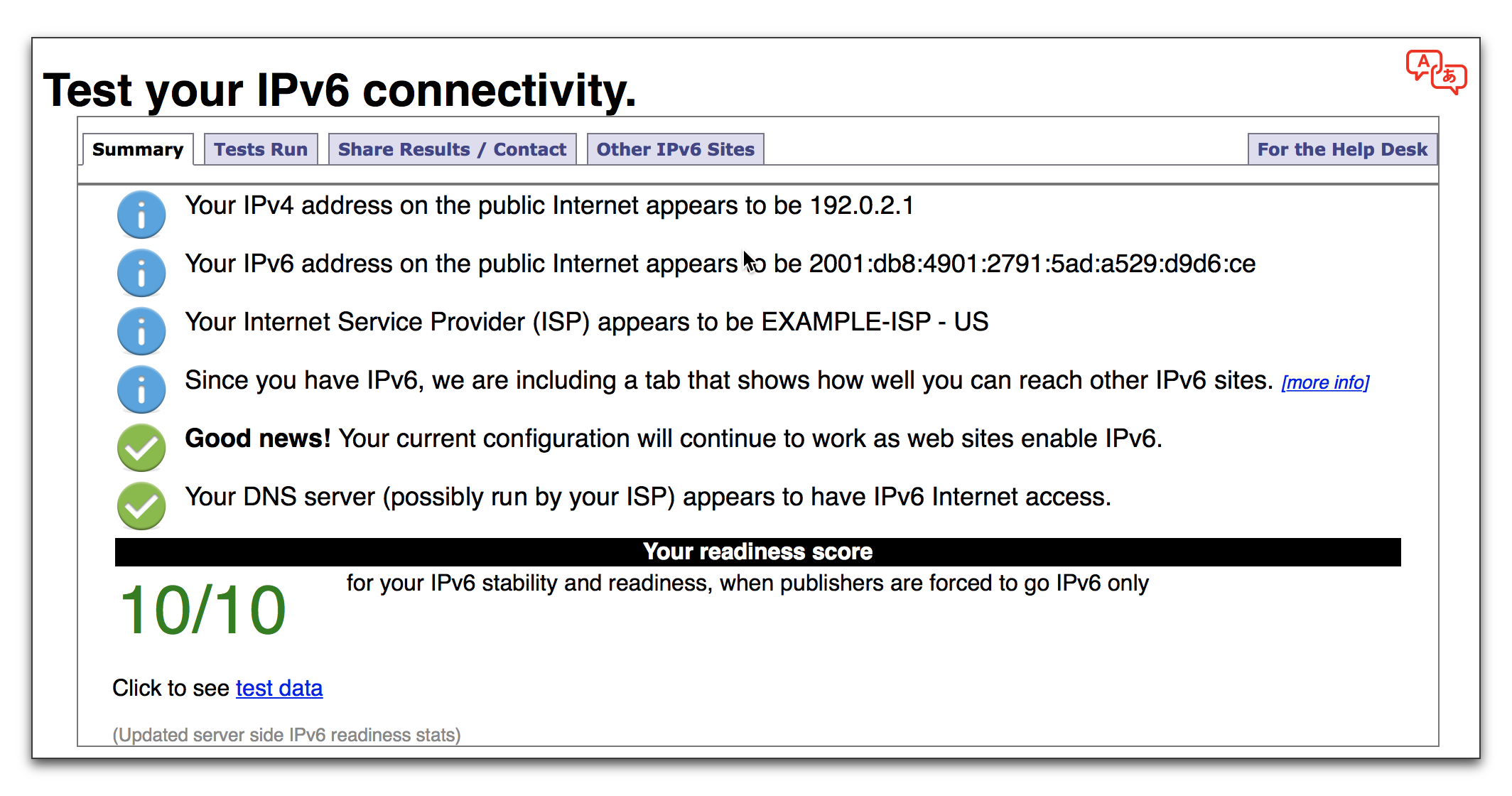

Mitkäs ovat opnsenseen oikeat asetukset ipv6:lle dnan kaapeliverkossa trackinterface mutta mikä prefiksi lanpuolelle jne. Näyttäisi säätelyn tuloksena työasema saavan ipv6 osoitteen prefixillä 64, mutta esim tämä testi valittaa, että ei olisi muka ipv6 osoitetta

test-ipv6.com

test-ipv6.com

Test your IPv6.

This will test your browser and connection for IPv6 readiness, as well as show you your current IPv4 and IPv6 address.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 292

Oletko hyväksynyt sen admin consolesta?PFSense ja Tailscale aiheuttaa pienehköjä harmaita hiustuppoja. Syystä tai toisesta mainostettuun subnettiin ei saa mitenkään yhteyttä. Pitää nuuskia lisää kun on enempi aikaa.

- Liittynyt

- 17.10.2016

- Viestejä

- 397

Pitipä itsekin lopulta asentaa tuo SQM tuohon omaan Archlinux muuriini. Download active laski +6ms:sta nollaan, eli arvosana A:sta A+:aan. En suurta hyötyä odottanutkaan kun kaikki yhteydet WAN mukaanlukien on gigasia. Kannattaako tämä muuten laittaa kaikille interfaceille vai vaan WANille?R5C tuli ja alustavasti ajoin testejä. Softana puhdas Openwrt uusin snapshot. Iperf3:sella antaa yhdellä streamilla 890Mbit/s ja useammalla sitten gigasen ethernetin maksimit. IPv4, NAT ja SQM, openwrt:n vakio palomuurisäännöt. Valitettavasti testipenkissä gigan portit niin ei nyt päässyt testaamaan 2.5G:llä. Yhden streamin raja tulee CPU:sta, eli yhden säikeen suoritusteho ei riitä. Multicore auttaa vasta useammalla tcp/ip yhteydellä, Linuxin rajoitus tämä ongelma.

Bufferbloattia testasin Lounean 250M valokuidulla. Alkuun vanhan palomuurin tulokset joka siis ei jaksa mitään SQM:ää tehdä yli kymmenien megojen nopeuksille. NAT+palomuuri routtauskyky 500-600Mbit/s tienoilla joten limitoi operaattorin päässä:

R5C jossa SQM cake 260000kbit/s rajoilla:

käytännössä latenssin heittely loppui kokonaan.

Tällä purnukalla siis pääsee käytännössä gigabittiin jos jätetään se teoreettinen tilanne jossa yksi säie vie kaiken kapasiteetin pois.

Nämä nyt vartin leikkimisellä. Wireguard suorituskyky vielä pitää testata, se ehkä tämän SQM:n ohelle kiinostaa eniten itseä. Lämpöjen osalta testeissä CPU:n lämmöt piikitti +45c ja muuten stabiloitui aika tarkasti +30c. Passiivisenä ei myöskään humise tai pidä muutakaan ääntä. Ainoa miinus juuri nyt on Openwrt:n tuki, eli on vasta snapshotissa tuettuna, virallisissa julkaisuissa tuki vasta 24.x sarjassa joka tulenee loppuvuodesta. Openelecin oma Openwrt-haara tietysti on suoraan olemassa, mutta tykkään itse mahdollisimman natiivista Linux-distrosta.

- Liittynyt

- 20.10.2016

- Viestejä

- 700

Kyllä on hyväksytty admin konsolista, ACL on jiirissä ja NATin outbound rule tehty. Ei vain mene yhteys läpi. En nyt ehtinyt logeja nuuskia josko sieltä löytyisi.jotain.Oletko hyväksynyt sen admin consolesta?

Mitkäs ovat opnsenseen oikeat asetukset ipv6:lle dnan kaapeliverkossa trackinterface mutta mikä prefiksi lanpuolelle jne. Näyttäisi säätelyn tuloksena työasema saavan ipv6 osoitteen prefixillä 64, mutta esim tämä testi valittaa, että ei olisi muka ipv6 osoitetta

Test your IPv6.

This will test your browser and connection for IPv6 readiness, as well as show you your current IPv4 and IPv6 address.test-ipv6.com

Ei valitettavasti kokemusta OPNsensesta, mutta pfSensellä lähti toimimaan näillä:

Koodi:

Interfaces => WAN

IPv6 Configuration Type => DHCP6

DHCPv6 Prefix Delegation size => 56

Send IPv6 prefix hint => päälle

Block bogon networks => pois päältä

Interfaces => LAN

IPv6 Configuration Type => Track Interface

IPv6 Interface => WAN

IPv6 Prefix ID => 0

Services => DHCPv6 Server & RA => Router Advertisements

Router mode => Assisted - RA Flags

Router priority => NormalWAN on se ainoa oikea paikka. Eniten hyötyä juurikin isoilla nopeuseroilla ja herkästi reagoivilla yhteyksillä kuten kaapelimodeemi tai 4/5G.Pitipä itsekin lopulta asentaa tuo SQM tuohon omaan Archlinux muuriini. Download active laski +6ms:sta nollaan, eli arvosana A:sta A+:aan. En suurta hyötyä odottanutkaan kun kaikki yhteydet WAN mukaanlukien on gigasia. Kannattaako tämä muuten laittaa kaikille interfaceille vai vaan WANille?

- Liittynyt

- 17.10.2016

- Viestejä

- 1 855

Kustannustehokas, virtapihi mutta riittävän nopea purkki ns. routteriksi etsinnässä.

Tällä hetkellä 5G modeemin perässä on joku Asuksen AC-sarjan purkki hoitamassa routtauksen (+dhcp, openVPN). OpenVPN on jo pitkään huutanut että not secure kun niin vanha versio. Viime aikoina purkki on muutenkin tökkinyt ja vaatii boottailua. Jostain syystä ulkoverkosta päin tulevat kutsut nykyään hyvin harvoin menee purkin läpi. Eli OpenVPN tai muutamat webbikutsut mitä lähettelen ulkomaailmasta timeouttaa.

Eli jotain pitäisi keksiä tilalle. Mitä? Netti tosiaan 5G ja 1000mbps liittymä josta tulee ehkä 600mbps nykysetupilla.

Laitteita verkossa n. 100kpl joista suurin osa kotiautomaatiokrääsää. Kaikki laitteet on kyllä yhdessä ja samassa wanissa, en käytä vlaneja.

Yllä suositeltiin NanoPi R5C:tä ja siihen openwrt. Onko tämä järkevin omaan käyttöön?

EDIT: WIFIä en tarvitse, sen hoitaa mesh purkit.

Tällä hetkellä 5G modeemin perässä on joku Asuksen AC-sarjan purkki hoitamassa routtauksen (+dhcp, openVPN). OpenVPN on jo pitkään huutanut että not secure kun niin vanha versio. Viime aikoina purkki on muutenkin tökkinyt ja vaatii boottailua. Jostain syystä ulkoverkosta päin tulevat kutsut nykyään hyvin harvoin menee purkin läpi. Eli OpenVPN tai muutamat webbikutsut mitä lähettelen ulkomaailmasta timeouttaa.

Eli jotain pitäisi keksiä tilalle. Mitä? Netti tosiaan 5G ja 1000mbps liittymä josta tulee ehkä 600mbps nykysetupilla.

Laitteita verkossa n. 100kpl joista suurin osa kotiautomaatiokrääsää. Kaikki laitteet on kyllä yhdessä ja samassa wanissa, en käytä vlaneja.

Yllä suositeltiin NanoPi R5C:tä ja siihen openwrt. Onko tämä järkevin omaan käyttöön?

EDIT: WIFIä en tarvitse, sen hoitaa mesh purkit.

Aaltoliike

Alkuperäinen jäsen

- Liittynyt

- 19.10.2016

- Viestejä

- 1 629

Uutiset

-

Valve on sitoutunut julkaisemaan Steam Machinen vuoden 2026 aikana

10.3.2026 12:38

-

Intel julkaisi pitkään huhutun pelkkiä P-ytimiä sisältävän Bartlett Laken

10.3.2026 01:15

-

Uusi artikkeli & video: Testissä Google Pixel 10a

9.3.2026 16:55

-

Uusi artikkeli: Testissä Sony WF-1000XM6 -nappikuulokkeet

9.3.2026 14:42

-

Intel julkaisi uudet Xeon 6+ -prosessorit ja herätti samalla ulkopuolisen kiinnostuksen Intel 18A -prosessiin

6.3.2026 14:34