(PFSENSE)

Lähinnä että päivityksiä voi asentaa ennen kuin virallinen päiviysversio julkaistaan, nuohan siinä tulee ja patch korjaukset.

Eli korjaukset on jo palvelimella vain asennuspaketti vielä tekemättä.

Täälä niin monenlaista käyttäjää. On ensikertalaisia ja kuten

@mikajh @user9999 jotka varmaan käyttäneet 10v

toiset tajuaa parilla sanalla, toiset ei millään. Pitää lukea rivien välistä milloin asia koskee PfSenseä, milloin Opnsenseä ja milloin jotain muuta.

Olisi ehkä selvempi siinä mielessä jos olisi omat foorumit.

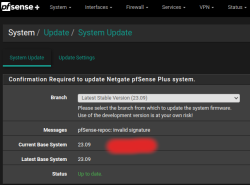

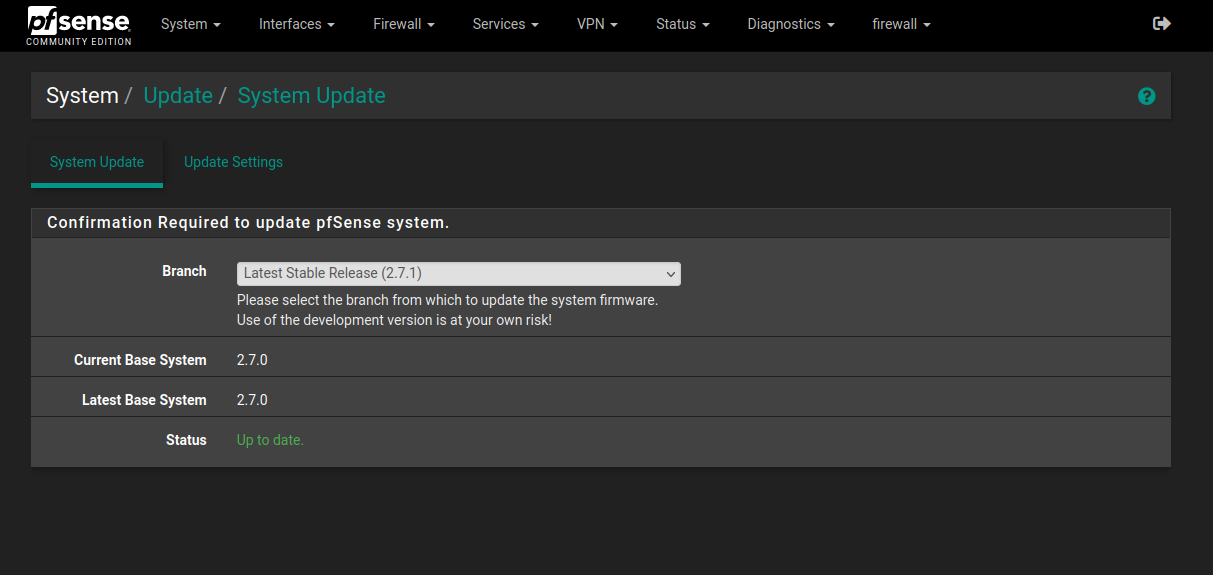

2.7.2 julkaistaan todennäköisesti ennen 23.09.1 koska ilmaiskäyttäjät on testilampaita.

Osa käyttäjistä haluaa paikata kaikki turva-aukot heti, toisilla ei niin väliä.

Kaikissa versioissa voi päivitykset tarkistaa manuaalisesti tai odottaa jotain valmista annosta.

Plus ja CE on samoja, hyvin pienillä eroilla. Lähinnä kotikäyttäjille lukee "Plus" teksti on ero ja päivityspalvelin.

Tuossa vielä tuosta KEA:n käytöstä. netgate foorumilta vastaus jounkun ongelmiin.

eli nämä ominaisuudet ei toimi, eli jos määrittelet DNS kiinteän ip:n yhteydessä se ei välttämättä toimi KEAn kanssa.

En osaa sanoa miten käy jos kaiken tekee puhtaalta pöydältä.

?

?