-

PikanavigaatioAjankohtaista io-tech.fi uutiset Uutisia lyhyesti Muu uutiskeskustelu io-tech.fi artikkelit io-techin Youtube-videot Palaute, tiedotukset ja arvonnat

Tietotekniikka Prosessorit, ylikellotus, emolevyt ja muistit Näytönohjaimet Tallennus Kotelot ja virtalähteet Jäähdytys Konepaketit Kannettavat tietokoneet Buildit, setupit, kotelomodifikaatiot & DIY Oheislaitteet ja muut PC-komponentit

Tekniikkakeskustelut Ongelmat Yleinen rautakeskustelu Älypuhelimet, tabletit, älykellot ja muu mobiili Viihde-elektroniikka, audio ja kamerat Elektroniikka, rakentelu ja muut DIY-projektit Internet, tietoliikenne ja tietoturva Käyttäjien omat tuotetestit

Softakeskustelut Pelit, PC-pelaaminen ja pelikonsolit Ohjelmointi, pelikehitys ja muu sovelluskehitys Yleinen ohjelmistokeskustelu Testiohjelmat ja -tulokset

Muut keskustelut Autot ja liikenne Urheilu TV- & nettisarjat, elokuvat ja musiikki Ruoka & juoma Koti ja asuminen Yleistä keskustelua Politiikka ja yhteiskunta Hyvät tarjoukset Tekniikkatarjoukset Pelitarjoukset Ruoka- ja taloustarviketarjoukset Muut tarjoukset

Kauppa-alue

Navigation

Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Huomio: This feature may not be available in some browsers.

Lisää vaihtoehtoja

Tyylin valinta

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Tee-se-itse: Rautapalomuurit (pfSense, Sophos UTM..) (Mitä käytätte ja miksi juuri se vaihtoehto?)

- Keskustelun aloittaja escalibur

- Aloitettu

NTP-palvelin ("pelottavan" nimisellä hostilla)? Ei ole mitään syytä blokata, koska kellokin vaikuttaa olevan melko tarkasti ajassator.effi.org

Koodi:

$ ntpdate -q tor.effi.org

server 212.16.104.33, stratum 2, offset 0.005661, delay 0.10202

18 Mar 12:54:55 ntpdate[27899]: adjust time server 212.16.104.33 offset 0.005661 secuser9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

NTP-palvelin ("pelottavan" nimisellä hostilla)? Ei ole mitään syytä blokata, koska kellokin vaikuttaa olevan melko tarkasti ajassa

Koodi:$ ntpdate -q tor.effi.org server 212.16.104.33, stratum 2, offset 0.005661, delay 0.10202 18 Mar 12:54:55 ntpdate[27899]: adjust time server 212.16.104.33 offset 0.005661 sec

212.16.104.33 | Backbone Networks Europe Inc | AbuseIPDB

Kuinkas paljon Fitletin tullit ovat?

Tulli 0%, koska tietokone, mutta alvihan piti maksaa aina.

PS. Mulla korkkaamattomat fitlettiin sopiva 8Gb muisti ja 64Gb SSD, jos tarvetta.

Transcend 64GB SATA III 6Gb/s MTS400 42 mm M.2 SSD Solid State Drive (TS64GMTS400S)

Crucial 8GB Single DDR3 1866 MT/s (PC3-14900) 204-Pin SODIMM - CT8G3S186DM

Kiitos, sain sen nyt whitelistattua. Vielä kun keksisi miten saisi noi effit pois tuolta tilastoista. Grr...NTP-palvelin ("pelottavan" nimisellä hostilla)? Ei ole mitään syytä blokata, koska kellokin vaikuttaa olevan melko tarkasti ajassa

Koodi:$ ntpdate -q tor.effi.org server 212.16.104.33, stratum 2, offset 0.005661, delay 0.10202 18 Mar 12:54:55 ntpdate[27899]: adjust time server 212.16.104.33 offset 0.005661 sec

En haluaisi aloittaa nollista. Pääsisiko ssh:n tmjs kautta jotain tiedostoa editoimaan manuaalisesti ?

Kyseessä on myös IPv4-osoite, joka on Tor exit node. Sieltä lähtevä liikenne on jonkun Tor:in käyttäjän tekosia ja haittaliikenteestä menee siis haukut väärälle puulle, koska näin se toimii.Kiitos, sain sen nyt whitelistattua. Vielä kun keksisi miten saisi noi effit pois tuolta tilastoista. Grr...

En haluaisi aloittaa nollista. Pääsisiko ssh:n tmjs kautta jotain tiedostoa editoimaan manuaalisesti ?

Tuosta ja lukuisista muista Tor-exit -nodeista saapuva liikenne on sinänsä syytä estää, ellei nimenomaisesti pyöritä jotain web-palvelua, koska tämän blokkaus aiheuttaa myös sen, että Tor-käyttäjät eivät tähän palveluun pääse. Nehän voi olla vaikka kiinalaisia lääkäreitä, jotka yrittävät kertoa, mitä siellä oikeasti tapahtuu.

Outgoing-liikenteen esto kyseiseen osoitteeseen on täysin turhaa, kuten jo sanoinkin.

Tällaisiin estolistoihin voi järkevästi vaikuttaa vain kahdella tavalla. Helpompi tapa on, jos blokkerissa on mahdollisuus tehdä omia whitelistoja, tai tehdä muita valintoja, esim. Tor exit-nodejen suhteen. Epävarmempi tapa on yrittää saada listoja muokatuksi, sikäli kun siellä on jotain virheitä. Huonoin vaihtoehto on tehdä omiin kopioihin muutoksia, joiden ylläpito voi käydä hankalaksi, jos se esim. vaikeuttaa listojen automaattista päivitystä tai suorastaan estää sen.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Juu tuon ip:n blokkaa Talos lista.Kyseessä on myös IPv4-osoite, joka on Tor exit node. Sieltä lähtevä liikenne on jonkun Tor:in käyttäjän tekosia ja haittaliikenteestä menee siis haukut väärälle puulle, koska näin se toimii.

Tuosta ja lukuisista muista Tor-exit -nodeista saapuva liikenne on sinänsä syytä estää, ellei nimenomaisesti pyöritä jotain web-palvelua, koska tämän blokkaus aiheuttaa myös sen, että Tor-käyttäjät eivät tähän palveluun pääse. Nehän voi olla vaikka kiinalaisia lääkäreitä, jotka yrittävät kertoa, mitä siellä oikeasti tapahtuu.

Outgoing-liikenteen esto kyseiseen osoitteeseen on täysin turhaa, kuten jo sanoinkin.

Tällaisiin estolistoihin voi järkevästi vaikuttaa vain kahdella tavalla. Helpompi tapa on, jos blokkerissa on mahdollisuus tehdä omia whitelistoja, tai tehdä muita valintoja, esim. Tor exit-nodejen suhteen. Epävarmempi tapa on yrittää saada listoja muokatuksi, sikäli kun siellä on jotain virheitä. Huonoin vaihtoehto on tehdä omiin kopioihin muutoksia, joiden ylläpito voi käydä hankalaksi, jos se esim. vaikeuttaa listojen automaattista päivitystä tai suorastaan estää sen.

Itsellä on konffattu tuo @escalibur ohjeen mukaan.

Tee-se-itse: Rautapalomuurit (pfSense, Sophos UTM..) (Mitä käytätte ja miksi juuri se vaihtoehto?)

My bad, meni lukeminen ja ajattelu sekaisin. Eli tuo QOS shaper on todella kevyt. En osaa sanoa, missä kohtaa tuo Netgear kyykähtää, mutta arvaisin sen jaksavan QOS shaperia symmetrisellä 100Mbit/s. Ei varmaan auta kuin testata.

bbs.io-tech.fi

- IP-listat ovat tarkoituksella "estä ainoastan lähtevän liikenteen". Palomuuri oletuksena estää kaikki IP:t, pois lukien avatut portit (esim. VPN). Porttiavauksia voidaan kuitenkin erikseen rajata vaikkapa GeoIP:n mukaan. Pelkän lähtevän liikenteen suodatus vähentää mahdollisia false positiveja. Tämä on myös pfBlockerNG:n kehittäjän kertoma best practise.

Spotify freen kanssa on pienimuotoinen ongelma tuon PfblockerNG:n kanssa. Eli joskus se blockaa jonkin adtrackerin, jonka jälkeen spotify stoppaa soittamisen. Joutuu aina käyniistämään koko spotifyn uudelleen. En kuitenkaan löydä sitä blokcia esim. reportseista, jotta voisin whitelistata sen. Ei tuo nyt maailmoja kaada, mutta olisi kiva saada toimimaan.

Siis itse mainoksia en ole yrittänyt spotifystä blockata, vaan mielumin mainokset kuin se että soitto lakkaa.

Käytän siis noita samoja escaliburin listoja, tosin olen jättänyt ADs listat pois, kun aiheutti WAF ongelmia.

EDIT: Kyseinen spotify ongelma oli ehkäpä enemmän käyttäjävirhe. Itselläni oli arcolinuxissa oma arcolinux-hblock-git blocker joka tuon taisi aiheuttaa.

Itselläni oli arcolinuxissa oma arcolinux-hblock-git blocker joka tuon taisi aiheuttaa.

Siis itse mainoksia en ole yrittänyt spotifystä blockata, vaan mielumin mainokset kuin se että soitto lakkaa.

Käytän siis noita samoja escaliburin listoja, tosin olen jättänyt ADs listat pois, kun aiheutti WAF ongelmia.

EDIT: Kyseinen spotify ongelma oli ehkäpä enemmän käyttäjävirhe.

Itselläni oli arcolinuxissa oma arcolinux-hblock-git blocker joka tuon taisi aiheuttaa.

Itselläni oli arcolinuxissa oma arcolinux-hblock-git blocker joka tuon taisi aiheuttaa.

Viimeksi muokattu:

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Alkaa 2.4.5 julkaisu olemaan lähellä.

github.com

github.com

docs.netgate.com

docs.netgate.com

www.reddit.com

www.reddit.com

Huonoon aikaan jos pfSense on yrityskäytössä ja käytetään sen VPN ratkaisuja.

The time has come for 2.4.5-RELEASE · pfsense/pfsense@03de443

Main repository for pfSense. Contribute to pfsense/pfsense development by creating an account on GitHub.

2.4.5 New Features and Changes | pfSense Documentation

Reddit - The heart of the internet

Huonoon aikaan jos pfSense on yrityskäytössä ja käytetään sen VPN ratkaisuja.

VPN-serverin päivitys etänä (ainakin pfSense:n) on hieman hasardia. Mutta jos hommat on tehty kunnolla(*), niin sen voi tehdä etänä toisen, riippumattoman VPN:n kautta (vaikka toisen pfSensen). Jos jotain menee vikaan, niin konsoliinkin pääsee etänä(*)Huonoon aikaan jos pfSense on yrityskäytössä ja käytetään sen VPN ratkaisuja.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Tämäkin vielä.

support.apple.com

support.apple.com

redmine.pfsense.org

redmine.pfsense.org

github.com

github.com

- Reduced the default GUI web server certificate lifetime to 825 days to prevent errors on Apple platforms #9825

Requirements for trusted certificates in iOS 13 and macOS 10.15 - Apple Support

Learn about new security requirements for TLS server certificates in iOS 13 and macOS 10.15.

Feature #9825: Requirements for trusted certificates in iOS 13 and macOS 10.15 - pfSense - pfSense bugtracker

Redmine

OpenVPN server cert default lifetime 825 days by vktg · Pull Request #4126 · pfsense/pfsense

Redmine Issue: https://redmine.pfsense.org/issues/9825 Ready for review set default cert lifetime to 825 days in Wizard / OpenVPN Remote Access Server Setup one server certificate is usually used...

Tarkoitus olisi saada site-to-site vpn kahden pfSensen välille. Mielestäni sain yhteyden toimimaan tässä kotioloissa kahdella julkisella ip:llä, mutta nyt kun vein toisen purkin lopulliselle paikalle bitti ei enää kulje. Client-puolella on kaksi nettiyhteyttä: Telian 4g (ilman opengatea) ja pariin kertaan natattu wlan. Tarvitseeko site-to-site molemmissa päissä avoimia portteja vai onko mulla jotain häikkä asetuksissa?

Millainen nettiyhteys serverin päässä on? Opengate on (ollut) pelkästään julkinen mobiiliverkon IPv4 - ei staattinen. Onko siellä DDNS päällä?Client-puolella on kaksi nettiyhteyttä: Telian 4g (ilman opengatea) ja pariin kertaan natattu wlan.

Ks. myös Telia Yhteyspiste -palvelu | Telia Yhteyspiste | Palvelut | Asiakastuki | Telia

Viimeksi muokattu:

Eli homman pitäisi siis ISP:n puolesta toimia, jos Client (Telia 4G) kytkeytyy Serveriin (kuitu). Toiseen suuntaan ei onnistu, ellei Teliassa ole vähintään yhteyspistepalvelu käytössä (APN opengate), koska ei ole julkista IPv4:ää.

Missä portissa serverin VPN on, ja mikä se on? Esim. OpenVPN oletus 1194/UDP

Missä portissa serverin VPN on, ja mikä se on? Esim. OpenVPN oletus 1194/UDP

- Liittynyt

- 23.10.2016

- Viestejä

- 585

IPSecillä?Tarkoitus olisi saada site-to-site vpn kahden pfSensen välille. Mielestäni sain yhteyden toimimaan tässä kotioloissa kahdella julkisella ip:llä, mutta nyt kun vein toisen purkin lopulliselle paikalle bitti ei enää kulje. Client-puolella on kaksi nettiyhteyttä: Telian 4g (ilman opengatea) ja pariin kertaan natattu wlan. Tarvitseeko site-to-site molemmissa päissä avoimia portteja vai onko mulla jotain häikkä asetuksissa?

Olen tehnyt pari kappaletta tuollaista tuotantokäyttöön, ja juuri Telian OpenGatella. Missä kohtaa paketti töksähtää?

Edit: IPSec tarvitsee julkisen IP:n ja portteja auki, mutta porttien pitäisi olla OpenGatessa auki.

Oli mikä VPN tahansa, kun se on asymmetrinen Client->Server, niin ainoastaan serverin puolella pitää olla niitä avoimia portteja, johon client kytkeytyy.

Tietämättä tarkempia tietoja, yksi veikkaus voisi olla IPSec-ongelma tupla-nattauksen kanssa. OpenVPN olisi helpompi.

Tietämättä tarkempia tietoja, yksi veikkaus voisi olla IPSec-ongelma tupla-nattauksen kanssa. OpenVPN olisi helpompi.

OpenVPN:llä. OpenGatea mulla ei ole käytössä ja tuossa toisessa rinnalla olevassa wan-yhteydessä mulla ei ole edes mahdollisuutta avata portteja. Kait tuon jollain virityksellä sais toimiin? Esim. ZeroTierillä sais vissiin kahden koneen välille yhteyden, mutta oisko joku pfSensen tukema tapa saada verkot yhteen?

Viimeksi muokattu:

Onko tuo serveri nyt siis siinä ääressäsi ja kuidutettu internetiin? Jos on, niin suosittelen vaikka clientia kännykässä avuksi sen konffauksen tarkistamiseen ja debuggaamiseen. Kännyn pitää tietysti kusoilla oikeasti internetin suunnasta celludatalla tms.

Sitten kun serverin konffi on ok ja osaat yhden clientin konffata myös, voit käyttää samaa client-konffia siellä remoten clientin kanssa, tietysti mielellään omalla client-sertifikaatilla.

Sitten kun serverin konffi on ok ja osaat yhden clientin konffata myös, voit käyttää samaa client-konffia siellä remoten clientin kanssa, tietysti mielellään omalla client-sertifikaatilla.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Tuli sitten purettua OpenVPN pois pfSensestä ja client softat pois laitteista.

Sen verran muutin tuota IPsec juttua. Tein itse nuo säännöt kun ne on oletuksena piilotettu.

docs.netgate.com

Sain tehtyä ajastuksen, milloin VPN:n ei tarvi toimia. Lisäksi mulla on alias, jossa verkot, mistä voi ottaa VPN yhteyden ja tuo alias säännöissä. Lähinnä Elisan ja Telian mobiiliverkot ja muutama muu. Nuo ajastus ja alias jutut mulla oli vuosia OpenVPN:ssä käytössä.

docs.netgate.com

Sain tehtyä ajastuksen, milloin VPN:n ei tarvi toimia. Lisäksi mulla on alias, jossa verkot, mistä voi ottaa VPN yhteyden ja tuo alias säännöissä. Lähinnä Elisan ja Telian mobiiliverkot ja muutama muu. Nuo ajastus ja alias jutut mulla oli vuosia OpenVPN:ssä käytössä.

Näillä mennään..

Sen verran muutin tuota IPsec juttua. Tein itse nuo säännöt kun ne on oletuksena piilotettu.

IPsec and firewall rules | pfSense Documentation

Näillä mennään..

Moro,

Kaipaan suosituksia rautavaihtoehdoista, vaatimuksena lähinnä sellaiset, että mielellään passiivirauta, 4-6 ethernet-porttia, saisi suomesta ja hinta olisi alle 600. Tulisi pfSense käyttöön. Toimisi sisäverkon palomuurina ja vpn-serverinä.

Kaipaan suosituksia rautavaihtoehdoista, vaatimuksena lähinnä sellaiset, että mielellään passiivirauta, 4-6 ethernet-porttia, saisi suomesta ja hinta olisi alle 600. Tulisi pfSense käyttöön. Toimisi sisäverkon palomuurina ja vpn-serverinä.

Viimeksi muokattu:

Eagle has landed: pfSense 2.4.5-RELEASE Now Available

EDIT: Tietenkin 10h sitten muutaman minuutin sähkökatkon jälkeen päivitin viimeisen 2.4.5-RC:n

EDIT: Tietenkin 10h sitten muutaman minuutin sähkökatkon jälkeen päivitin viimeisen 2.4.5-RC:n

- Liittynyt

- 23.10.2016

- Viestejä

- 585

Crash report begins. Anonymous machine information:

amd64

11.3-STABLE

FreeBSD 11.3-STABLE #236 21cbb70bbd1(RELENG_2_4_5): Tue Mar 24 15:26:53 EDT 2020 root@buildbot1-nyi.netgate.com:/build/ce-crossbuild-245/obj/amd64/YNx4Qq3j/build/ce-crossbuild-245/sources/FreeBSD-src/sys/pfSense

Crash report details:

PHP Errors:

[26-Mar-2020 16:57:43 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:57:47 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:57:48 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:57:54 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:57:54 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:58:06 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'intl.so' (tried: /usr/local/lib/php/20170718/intl.so (Shared object "libicui18n.so.62" not found, required by "intl.so"), /usr/local/lib/php/20170718/intl.so.so (Cannot open "/usr/local/lib/php/20170718/intl.so.so")) in Unknown on line 0

[26-Mar-2020 16:58:07 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'intl.so' (tried: /usr/local/lib/php/20170718/intl.so (Shared object "libicui18n.so.62" not found, required by "intl.so"), /usr/local/lib/php/20170718/intl.so.so (Cannot open "/usr/local/lib/php/20170718/intl.so.so")) in Unknown on line 0

No FreeBSD crash data found.

amd64

11.3-STABLE

FreeBSD 11.3-STABLE #236 21cbb70bbd1(RELENG_2_4_5): Tue Mar 24 15:26:53 EDT 2020 root@buildbot1-nyi.netgate.com:/build/ce-crossbuild-245/obj/amd64/YNx4Qq3j/build/ce-crossbuild-245/sources/FreeBSD-src/sys/pfSense

Crash report details:

PHP Errors:

[26-Mar-2020 16:57:43 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:57:47 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:57:48 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:57:54 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:57:54 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:58:06 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'intl.so' (tried: /usr/local/lib/php/20170718/intl.so (Shared object "libicui18n.so.62" not found, required by "intl.so"), /usr/local/lib/php/20170718/intl.so.so (Cannot open "/usr/local/lib/php/20170718/intl.so.so")) in Unknown on line 0

[26-Mar-2020 16:58:07 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'intl.so' (tried: /usr/local/lib/php/20170718/intl.so (Shared object "libicui18n.so.62" not found, required by "intl.so"), /usr/local/lib/php/20170718/intl.so.so (Cannot open "/usr/local/lib/php/20170718/intl.so.so")) in Unknown on line 0

No FreeBSD crash data found.

Crash report begins. Anonymous machine information:

readline.so 0 bytes after upgrade

Hello, I just upgraded to 245 RC via the GUI from 244 R3. There was a crash report. See attached file. Not sure it the computer is running 245 RC or somethin...

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Asennuksen jälkeinen bootti niin seuraavat herjat.

Toinen bootti niin ei herjannnu enää.

1. FreeRadius WIFI toimii

2. IPSec VPN toimii

3. pfBlockerNG näyttää toimivan

4. Arpwatch database nollaantui eli sähköpostiin tippuu ilmoituksia laitteista

Näin äkkiä tarkistettuna niin toimii ok. Aina voi löytyä ongelmia..

[26-Mar-2020 16:49:57 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:49:59 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:49:59 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:50:01 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:50:01 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:50:06 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'intl.so' (tried: /usr/local/lib/php/20170718/intl.so (Shared object "libicui18n.so.62" not found, required by "intl.so"), /usr/local/lib/php/20170718/intl.so.so (Cannot open "/usr/local/lib/php/20170718/intl.so.so")) in Unknown on line 0

[26-Mar-2020 16:50:06 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'intl.so' (tried: /usr/local/lib/php/20170718/intl.so (Shared object "libicui18n.so.62" not found, required by "intl.so"), /usr/local/lib/php/20170718/intl.so.so (Cannot open "/usr/local/lib/php/20170718/intl.so.so")) in Unknown on line 0

[26-Mar-2020 16:49:59 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:49:59 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:50:01 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:50:01 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'readline.so' (tried: /usr/local/lib/php/20170718/readline.so (Shared object "libreadline.so.7" not found, required by "readline.so"), /usr/local/lib/php/20170718/readline.so.so (Cannot open "/usr/local/lib/php/20170718/readline.so.so")) in Unknown on line 0

[26-Mar-2020 16:50:06 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'intl.so' (tried: /usr/local/lib/php/20170718/intl.so (Shared object "libicui18n.so.62" not found, required by "intl.so"), /usr/local/lib/php/20170718/intl.so.so (Cannot open "/usr/local/lib/php/20170718/intl.so.so")) in Unknown on line 0

[26-Mar-2020 16:50:06 UTC] PHP Warning: PHP Startup: Unable to load dynamic library 'intl.so' (tried: /usr/local/lib/php/20170718/intl.so (Shared object "libicui18n.so.62" not found, required by "intl.so"), /usr/local/lib/php/20170718/intl.so.so (Cannot open "/usr/local/lib/php/20170718/intl.so.so")) in Unknown on line 0

Toinen bootti niin ei herjannnu enää.

1. FreeRadius WIFI toimii

2. IPSec VPN toimii

3. pfBlockerNG näyttää toimivan

4. Arpwatch database nollaantui eli sähköpostiin tippuu ilmoituksia laitteista

Näin äkkiä tarkistettuna niin toimii ok. Aina voi löytyä ongelmia..

- Liittynyt

- 26.02.2019

- Viestejä

- 2 573

Turvallisinta pysyä jonkun aikaan vielä vanhassa versiossa. Eipä tuo itsellä muutenkaan niin isoa virkaa näyttele kuin erilliset verkot ja niiden välillä luoviminen miten nyt sit ikinä olenkaan määrittänyt.

Testatkoon hätäisemmät ja todentakoot ongelmat.

Testatkoon hätäisemmät ja todentakoot ongelmat.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Keskustelu tuolla foorumilla.

forum.netgate.com

forum.netgate.com

pfSense 2.4.5 Now Available

While keeping your IT infrastructure up to date is a clear best practice, if your device is remote we recommend delaying any upgrades while the travel restri...

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

VPN Scaling (pfSense)

docs.netgate.com

Omassa IPsec virityksessä on jonkin verran korjaamista niin täytyy joskus käydä nuo läpi.

docs.netgate.com

Omassa IPsec virityksessä on jonkin verran korjaamista niin täytyy joskus käydä nuo läpi.

VPN Scaling | pfSense Documentation

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

WireGuard release 1.0.0 ja lisätty Linux 5.6 kerneliin. Saa nähdä, kauan kestää että löytyy pfSensestä.

forum.netgate.com

forum.netgate.com

WireGuard release 1.0.0

Hey guys, Now that WireGuard is officially 1.0.0 and the Linux kernel will include it by default, would it be time to start including it the following pfsens...

pfSense 2.4.5 päivitetty ilman ongelmia. Itse asiassa asensin uuden version uuteen virtuaalikoneeseen ja kopioin konffiksen sinne. Sitten vähän verkkoliitäntöjä kliksutellen pois ja uusia päälle ja kovaa ajoa. Ihan kuin olisi tullut lisää nopeutta nettiyhteyteen?!?

Viimeksi muokattu:

- Liittynyt

- 23.10.2016

- Viestejä

- 585

En odota tuota edes 2.5.0:aan, vaikka muuten ominaisuus onkin kova lisä. BSD-puolella asiat tapahtuu verkkaisesti, ja pfSensen puolelta vielä enmmän verkkaisesti, joten 2.6.0 sittenWireGuard release 1.0.0 ja lisätty Linux 5.6 kerneliin. Saa nähdä, kauan kestää että löytyy pfSensestä.

WireGuard release 1.0.0

Hey guys, Now that WireGuard is officially 1.0.0 and the Linux kernel will include it by default, would it be time to start including it the following pfsens...forum.netgate.com

Ajantasainen Docker pfSense-boksissa olisi kova sanaEn odota tuota edes 2.5.0:aan, vaikka muuten ominaisuus onkin kova lisä. BSD-puolella asiat tapahtuu verkkaisesti, ja pfSensen puolelta vielä enmmän verkkaisesti, joten 2.6.0 sitten

- Liittynyt

- 19.10.2016

- Viestejä

- 1 665

Miksi? Ajele ennemmin sitä pfsenseä virtuaalisena ja dockeria jonkun distron päällä sen rinnalla. Itse ottaisin pfSensen mieluiten pelkkänä palomuurina ilman mitään ylimääräistä poislukien nyt saatavilla olevat paketit.Ajantasainen Docker pfSense-boksissa olisi kova sana

- Liittynyt

- 07.07.2017

- Viestejä

- 525

Ei ne hostin päivitykset vaikuta virtuaalikoneen elämään ellei hypervisori pyöri Windowsilla. Muutama tovi sitten meni puolen vuoden uptime Proxmox+pfSense kombolla kun piti lisätä purkkiin levyjä, ja seuraavan katkon joutuu tekemään joskus ensi kuussa BIOS päivityksen takia, mistä tuleekin ensimmäinen kerta kun konetta tulee sammutettua päivitysten takia. Siinä samalla sitten ajaa tuon 2.4.5 versionkin sisään.En välitä bootata palomuuria, katkaista sessioita ja yhteyksiä ja resetoida stateja kerran viikossa hostin päivitysten takia

Riippuu varmaan siitä, mikä se host on ja tuleeko siihen päivityksiä (tai ottaako niitä vastaan) Wayback MachineEi ne hostin päivitykset vaikuta virtuaalikoneen elämään ellei hypervisori pyöri Windowsilla. Muutama tovi sitten meni puolen vuoden uptime Proxmox+pfSense kombolla kun piti lisätä purkkiin levyjä, ja seuraavan katkon joutuu tekemään joskus ensi kuussa BIOS päivityksen takia, mistä tuleekin ensimmäinen kerta kun konetta tulee sammutettua päivitysten takia. Siinä samalla sitten ajaa tuon 2.4.5 versionkin sisään.

Joku hifisti voi myös olla sitä mieltä, että virtualisoidussa palomuurissa menee perffiä hukkaan, vaikka siinä etujakin on.

- Liittynyt

- 07.07.2017

- Viestejä

- 525

Niin, kunhan se hosti ei ole tavan Windows 10, ei normaalit päivitykset vaikuta virtuaalikoneisiin. Windowsin ulkopuolella ainoastaan kernelin päivitykset vaativat reboottia ja on hyvin harvinaista, että kerneliin tulee mitään omaan tietoturvaan vaikuttavia paikkauksia. Eihän pfSenseäkään tarvitse viikottain boottailla päivitysten takia.Riippuu varmaan siitä, mikä se host on ja tuleeko siihen päivityksiä (tai ottaako niitä vastaan) Wayback Machine

Joku hifisti voi myös olla sitä mieltä, että virtualisoidussa palomuurissa menee perffiä hukkaan, vaikka siinä etujakin on.

Palomuurin pidän mielellään niin puhtaana ja turvallisena kuin voin, ja esim. SOCKS5 proxyä tulee pyöritettyä toisessa virtuaalikoneessa, koska vastaavan proxyn asentaminen pfSenseen itseensä vaatisi asentamisen pfSensen oman paketinhallinnan ulkopuolelta. Toki virtualisointi vaikuttaa hieman suorituskykyyn, mutta paravirtualisoidun ja varsinkin PCI-läpäistyn NICin kanssa ero on aika mitätön, CPU:n käyttö kasvaa vain parilla prosentilla.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Tein muutamia muutoksia.VPN Scaling (pfSense)

Omassa IPsec virityksessä on jonkin verran korjaamista niin täytyy joskus käydä nuo läpi.VPN Scaling | pfSense Documentation

docs.netgate.com

1. AES-NI CPU based acceleration --> AES-NI and BSD Crypto Device (aesni, cryptodev)

2. In Phase 1 (IKE) settings

- AES256-GCM with 128 bit --> AES128-GCM with 128 bit

- Hash SHA384 --> SHA256. Apple ei tue tuota AES-XCBC

VPN.IKEv2.IKESecurityAssociationParameters | Apple Developer Documentation

The dictionary that contains security association parameters.

3. In Phase 2 (Child SA) settings

- AES256-GCM with 128 bit --> AES128-GCM with 128 bit

- Do not select any Hash Algorithms. A hash algorithm is unnecessary for AES-GCM as it already includes authentication. Eli poistin SHA384

IPsec cryptography jobs can be dispatched multi-threaded to run in parallel and increase performance. However, not all platforms and configurations fully support this function. To enable this capability, check Asynchronous Cryptography under VPN > IPsec on the Advanced tab.

Näyttää toimivan..

Viimeksi muokattu:

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Loiko pfSense sulle IPSeciin liittyvät palomuurisäännöt? Itsellä se ei luonut ainuttakaan sääntöä. Dokumentaation mukaan se luo "piilosäännöt", mutta esim iPhone ei millään suostu yhdistämään omaan IPSec palvelimeen. En omaa Applen ATK:ta, joten kikkailin yhteyden puhelimeen importtaamalla IPSec server sertin toista kautta.Olikos kenelläkään käytössä tuo IKEv2 VPN pfSensessä? Onko toiminut vakaasti?

Ajattelin, jos kokeilisi sitä tuon OpenVPN tilalle. Olisi muutamia etuja Applen laitteisiin eli ei tarvitsisi mitään client ohjelmistoa, koska tuo IKEv2 löytyy suoraan macOS, iOS ja IPadOS käyttiksistä.

Sitten mulla on ollut aikoinaan OpenVPN Access Serverissä käytössä VPN On-Demand niin senkin voisi virittää tuohon IKEv2 yhteyteen.

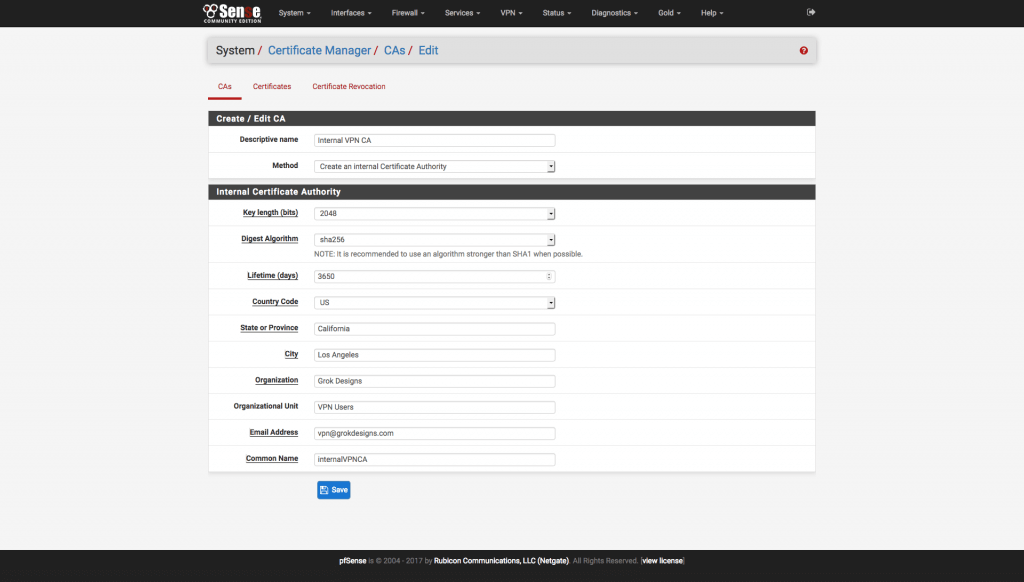

pfSense IKEv2 for iOS/macOS

pfSense IKEv2 for iOS/macOS – Part 1

In this article, we’ll configure the certificates necessary to set up an IKEv2 VPN in pfSense. Articles in This Series: Part 1 (Current Article) Part 2 – VPN Configuration Part 3 –…grokdesigns.com

On Demand VPN

pfSense IKEv2 for iOS/macOS – Part 4

In this article, we’ll configure On Demand VPN for iOS and macOS devices to connect to the VPN we created. Articles in This Series: Part 1 – Certificate Configuration Part 2 – VPN…grokdesigns.com

Can I use iOS 6+ VPN-On-Demand with OpenVPN?

Can I use iOS 6+ VPN-On-Demand with OpenVPN? | OpenVPN

VPN-On-Demand (VoD) allows a VPN profile to specify the conditions under which it will automatically connect. OpenVPN on iOS fully supports VoD.openvpn.net

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Kyllä se loi ne säännöt kun kaikki toimi. Ne oli piilotettuja sääntöjä.Loiko pfSense sulle IPSeciin liittyvät palomuurisäännöt? Itsellä se ei luonut ainuttakaan sääntöä. Dokumentaation mukaan se luo "piilosäännöt", mutta esim iPhone ei millään suostu yhdistämään omaan IPSec palvelimeen. En omaa Applen ATK:ta, joten kikkailin yhteyden puhelimeen importtaamalla IPSec server sertin toista kautta.

IPsec and firewall rules | pfSense Documentation

Viimeksi muokattu:

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Sulla on säännöt WAN:n puolella?Kyllä se loi ne säännöt kun kaikki toimi. Ne oli piilotettuja sääntöjä.

Tein myöhemmin nuo itse, eli tuo Disable all auto-added VPN päälle.IPsec and firewall rules | pfSense Documentation

docs.netgate.com

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Kyllä, kaksi sääntöäSulla on säännöt WAN:n puolella?

UDP 500 (ISAKMP)

UDP 4500 (IPsec NAT-T)

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Ei taida onnistua iPhonen IKEv2:n konfigurointi ilman Mac-konetta. :/Kyllä, kaksi sääntöä

UDP 500 (ISAKMP)

UDP 4500 (IPsec NAT-T)

Viimeksi muokattu:

- Liittynyt

- 26.02.2019

- Viestejä

- 2 573

Ihan mielenkiinnosta, niin miksi IPsec eikä openvpn pfsensessä?

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Koska sille löytyisi natiivituki suoraan iOS:ssa, ja sen lisäksi IPSec lienee astetta nopeampi.Ihan mielenkiinnosta, niin miksi IPsec eikä openvpn pfsensessä?

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 290

Ei taida onnistua ilman Mac -konetta. Joskus oli iPhone Configuration Utility for Windows, mutta tuo jo vuodelta kirves ja miekka. En ole koskaan käyttänyt.Ei taida onnistua iPhonen IKEv2:n konfigurointi ilman Mac-konetta. :/

MacOS medioita löytyy netistä niin asentaa sen johonkin VirtualBoxiin ja tämä on työkalu.

Apple Configurator App - App Store

Download Apple Configurator by Apple on the App Store. See screenshots, ratings and reviews, user tips, and more games like Apple Configurator.

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Ei

Mitä päivitykseen tulee, tuli vihdoinkin päivitettyä oman Shuttlen bioksen uusimpaan, ja samalla päivitin pfSensenkin.

Uptimea oli vajaat 200 päivää, eli juuri edellisestä päivityksestä lähtien.

Ei yhtään huvittaisi räpeltää Hackintoshia ja tehdä tuntitolkulla töitä, näinkin yksinkertaisen asian vuoksi. Ehkä suosiolla pystytän OpenVPN:n.Ei taida onnistua ilman Mac -konetta. Joskus oli iPhone Configuration Utility for Windows, mutta tuo jo vuodelta kirves ja miekka. En ole koskaan käyttänyt.

MacOS medioita löytyy netistä niin asentaa sen johonkin VirtualBoxiin ja tämä on työkalu.

MacOS Serveristä löytyy tuosta työkalusta järeämpi versio, mutta sen pystyttäminen on turhaa.

Apple Configurator App - App Store

Download Apple Configurator by Apple on the App Store. See screenshots, ratings and reviews, user tips, and more games like Apple Configurator.apps.apple.com

Mitä päivitykseen tulee, tuli vihdoinkin päivitettyä oman Shuttlen bioksen uusimpaan, ja samalla päivitin pfSensenkin.

Uptimea oli vajaat 200 päivää, eli juuri edellisestä päivityksestä lähtien.

Uutiset

-

Apple esitteli vuodelle 2026 päivitetyn iPad Airin

4.3.2026 18:23

-

Apple julkaisi vuosien odotuksen jälkeen uudet Studio Displayn ja Studio Display XDR:n

3.3.2026 23:21

-

Apple julkaisi M5-sukupolven MacBook Airin ja M5 Pro- ja Max-piireillä varustetut MacBook Prot

3.3.2026 22:39

-

Apple julkaisi uudet tehokkaammat M5 Pro- ja M5 Max -järjestelmäpiirit

3.3.2026 21:55

-

Qualcomm julkisti Snapdragon Wear Elite -alustan puettaviin laitteisiin

3.3.2026 00:41

Uusimmat viestit

-

-

-

-

Keskustelu: Poliittiset ja yhteiskunnalliset meemit

- Viimeisin: Erkki_erikeepperi