-

PikanavigaatioAjankohtaista io-tech.fi uutiset Uutisia lyhyesti Muu uutiskeskustelu io-tech.fi artikkelit io-techin Youtube-videot Palaute, tiedotukset ja arvonnat

Tietotekniikka Prosessorit, ylikellotus, emolevyt ja muistit Näytönohjaimet Tallennus Kotelot ja virtalähteet Jäähdytys Konepaketit Kannettavat tietokoneet Buildit, setupit, kotelomodifikaatiot & DIY Oheislaitteet ja muut PC-komponentit

Tekniikkakeskustelut Ongelmat Yleinen rautakeskustelu Älypuhelimet, tabletit, älykellot ja muu mobiili Viihde-elektroniikka, audio ja kamerat Elektroniikka, rakentelu ja muut DIY-projektit Internet, tietoliikenne ja tietoturva Käyttäjien omat tuotetestit

Softakeskustelut Pelit, PC-pelaaminen ja pelikonsolit Ohjelmointi, pelikehitys ja muu sovelluskehitys Yleinen ohjelmistokeskustelu Testiohjelmat ja -tulokset

Muut keskustelut Autot ja liikenne Urheilu TV- & nettisarjat, elokuvat ja musiikki Ruoka & juoma Koti ja asuminen Yleistä keskustelua Politiikka ja yhteiskunta Hyvät tarjoukset Tekniikkatarjoukset Pelitarjoukset Ruoka- ja taloustarviketarjoukset Muut tarjoukset

Kauppa-alue

Navigation

Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Huomio: This feature may not be available in some browsers.

Lisää vaihtoehtoja

Tyylin valinta

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Pi-Hole - mainosblokkeri raspberry pi:stä

- Keskustelun aloittaja Domeus

- Aloitettu

-

- Avainsanat

- adblock mainoksien esto pihole raspberry pi

Yksi mahdollinen vikapaikka on tässäMinä kokeilen aloittaa alusta rivi kerrallaan

Koodi:

listen_addresses:

- 127.0.0.1@153

- 0::1@153EDIT: Tuo voisi olla hyvä ensimmäinen muutos. Viimeisenä muuttaa ne resolverien osoitteet. Välissä stubbyn ei tarvitse sen suuremmin toimia, kunhan se käynnistyy ilman herjoja konffifilusta.

En kopioinu mitään suoraan ja nyt taisin löytää vian. Nyt olen siis tilanteessa jossa lisänny rivin kerrallaan ja aina kokeillu tuota komentoa "stubby -i". Alussa ei tule mitään erroria ja jos oikein ymmärrän niin ei lopussakaan kun se ainoa mitä sanoo lopuksi on tämä :Yksi mahdollinen vikapaikka on tässä

Siinä ylemmässä diffissä oli ylimääräinen "-" ennen listen_addresses, jos kopioit senkin. Tuohon ei siis sen suurempaa modausta tarvitse kuin lisätä osoiterivien loppuun "@153"Koodi:listen_addresses: - 127.0.0.1@153 - 0::1@153

EDIT: Tuo voisi olla hyvä ensimmäinen muutos. Viimeisenä muuttaa ne resolverien osoitteet. Välissä stubbyn ei tarvitse sen suuremmin toimia, kunhan se käynnistyy ilman herjoja konffifilusta.

Result: Config file syntax is valid.

Eli eikös tuo tarkoita että se on hyväksytty ?

Vian löysin noista upstream kohdasta. Tai yhden vian, ne ei ollu "jäsennetty" konf tiedostossa oikein, yhdellä rivillä oli 2 välilyöntiä liian vähän ja lisäsin moiset niin yhtä äkkiä se hyväksyikin sen. Tuo on erikoista että tuo konffaaminen on noin hirveän tarkkaa...

Ollaanko nyt sitten missä tilanteessa ? Koitanko tätä kohtaa

"

Siksi kannattaa aluksi käynnistää stubby foregroundille:

stubby -v 3 "

Ja digittää perään toisella ikkunalla ?

@mikajh Nyt kun DIG komentoon sain vielä oikean portin niin toimii. Alkaa olla valmista, laitanko piholeen vielä asetukset ja pitäis toimia ?

Edit

Milläköhän tuon viisaiten saapi käyntiin ?

sudo systemctl start stubby

sudo systemctl enable stubby.service

+ piholeen dns sivulle 127.0.0.1#portti tähän

Entäs sitten ?

Viimeksi muokattu:

Itsellä kun tein virheen kokeiluissa, niin tuo -i lipun tarkistus ei valittanut mitään. Vasta käynnistys failasi niihin virheilmoituksiin (ilman rivinumeroita). Siksi kannattaa kokeilla lisäksi, että käynnistys onnistuu (eikä tule enää dumppia konffista) ja myös että resolvaus toimii. Sen voi testata millä tavalla tahansa, kunhan pystyy speksaamaan portin.Result: Config file syntax is valid.

En hirveästi ymmärtäny mutta kokeillaan menemäänItsellä kun tein virheen kokeiluissa, niin tuo -i lipun tarkistus ei valittanut mitään. Vasta käynnistys failasi niihin virheilmoituksiin (ilman rivinumeroita). Siksi kannattaa kokeilla lisäksi, että käynnistys onnistuu (eikä tule enää dumppia konffista) ja myös että resolvaus toimii. Sen voi testata millä tavalla tahansa, kunhan pystyy speksaamaan portin.

Siinäpä taisi olla kaikki. Katso vielä $ sudo systemctl status stubbyEntäs sitten ?

että stubby on paitsi ajossa niin enabloitu, jotta se käynnistyy automaattisesti seuraavassakin bootissa

Katso myös NextDNS:n hallinnsasta (Logs) että sinne tulee kyselyitä.

Aukasin tuon my.nextdns sivun ja heti ilmoitti vihreä pallo All good ! This device is using NextDNS with this configuration.Siinäpä taisi olla kaikki. Katso vielä $ sudo systemctl status stubby

että stubby on paitsi ajossa niin enabloitu, jotta se käynnistyy automaattisesti seuraavassakin bootissa

Katso myös NextDNS:n hallinnsasta (Logs) että sinne tulee kyselyitä.

JES ! Menee kyselyitä logisivulla. Eli nyt vihdoin ja viimein taitaa toimia DoT ja tuo piholesysteemi. Huh.

En tiedä @mikajh miten voisin kiittää tarpeeksi. Kiva että jaksoit lauanta päivän jumpata minun kanssa.

stubby:ssa on luotettavuusongelmaa NextDNS:n kanssa. Ei haittaa omassa setupissa, koska toisena DNS resolverina on DnsCrypt.

Laitoin konffiin lisäykset

mutta jos siitä oli jotain hyötyä, niin ainakaan se ei ongelmaa poista eli sitä, että stubby alkaa palauttaa SERVFAIL. Uudelleenkäynnistys auttaa, mutta tuolle pitäisi olla joku automatiikka.

Githubissa oli jotain vastaavia ellei samoja bugeja.

Laitoin konffiin lisäykset

Koodi:

tls_connection_retries: 5

tls_backoff_time: 300Githubissa oli jotain vastaavia ellei samoja bugeja.

Huomasin että alkoi piholessa näkyä tätä SERVFAIL ja mietin että mistä sekin tulee. Välillä näyy Bogusta punaisella, mutta ei ole haitannut vielä mitään. Täytyy vähä tutkiskella jossain vaiheessa enemmän. Toistaiseksi ainakin kaikki on menny NextDNS logien mukaan 100% DoT:ina.stubby:ssa on luotettavuusongelmaa NextDNS:n kanssa. Ei haittaa omassa setupissa, koska toisena DNS resolverina on DnsCrypt.

Laitoin konffiin lisäykset

mutta jos siitä oli jotain hyötyä, niin ainakaan se ei ongelmaa poista eli sitä, että stubby alkaa palauttaa SERVFAIL. Uudelleenkäynnistys auttaa, mutta tuolle pitäisi olla joku automatiikka.Koodi:tls_connection_retries: 5 tls_backoff_time: 300

Githubissa oli jotain vastaavia ellei samoja bugeja.

Ei tuosta varmaan haittaakaan ole ?

Btw, vuorokaudessa kyselyitä tuli 10k ..(Nextdns osas senkin kertoa). Tais se olla kyllä vähän reilumpi vuorokausi. En kellottanu tarkkaan.

En usko, että olisi. Oletuskonffin mukaan retries default = 2 ja backoff_time = 3600. Noilla on se huono vaikutus, varsinkin jos olisi vain yksi forward-osoite, että jos serveri ei vastaa, stubby laittaa kyselyt seis tunniksi, mikä on aika pitkä aika odotella, että netti alkaa taas toimiaEi tuosta varmaan haittaakaan ole ?

Jumahtaako useinkin siellä ? Oisko siinä jokin pieni ristiriita sen sinun dnscryptin kanssa ? Täällä on nyt asennuksesta saakka toiminu tuon nextdns kanssa ihan mutkattomasti. Noh, kerran boottasin laitteet kyllä kun jotain pientä hämminkiä oli.vasta stubby -v 6 level logitus alkaa tuottamaan jotain, mikä ehkä auttaa selvittämään, mihin stubby jumahtaa

Sinullako tulee oikein kunnon katkoja sen stubbyn kanssa ?

Laitoin erityisen testin pyörimään viiden minuutin välien, mutta se ei tuota suoraan mitään statistiikkaa. Väittäisin että karkeasti vähintään kerran päivässä se jumahtaa, siihen asti että restarttaan.Jumahtaako useinkin siellä ? Oisko siinä jokin pieni ristiriita sen sinun dnscryptin kanssa ?

Dnscrypt pitää piholelle DNS-kyselyt kunnossa siinä rinnalla toisena putkena, joten se ei voi olla syy vaan pikemminkin pelastus.

Nykyisessä konffissa NextDNS:lle menee pelkästään IPv6:lla kyselyt. Voisin vaihtaa kokeeksi IPv4:ään.

Mielenkiintoista on, että näissä stubbyn logeissa ei näy oikein mitään muutosta, vaikka SERVFAILia pukkaa. Odottaisin, että joku näistä reflektoisi jotenkin, kun putki on rikki, mutta mitään ei oikein tapahdu.

Koodi:

[09:11:31.088725] STUBBY: 2a07:a8c0::xx:xxxx : Upstream : TLS - Resps= 427, Timeouts = 8, Best_auth =Success

[09:11:31.088759] STUBBY: 2a07:a8c0::xx:xxxx : Upstream : TLS - Conns= 62, Conn_fails= 0, Conn_shuts= 0, Backoffs = 0

[09:11:31.088860] STUBBY: 2a07:a8c0:xx:xxxx : Upstream : TLS - Resps= 486, Timeouts = 0, Best_auth =Success

[09:11:31.088872] STUBBY: 2a07:a8c0::xx:xxxx : Upstream : TLS - Conns= 62, Conn_fails= 0, Conn_shuts= 0, Backoffs = 0

[09:13:50.600902] STUBBY: 2a07:a8c0::xx:xxxx : Upstream : TLS - Resps= 427, Timeouts = 8, Best_auth =SuccessLaitoin erityisen testin pyörimään viiden minuutin välien, mutta se ei tuota suoraan mitään statistiikkaa. Väittäisin että karkeasti vähintään kerran päivässä se jumahtaa, siihen asti että restarttaan.

Dnscrypt pitää piholelle DNS-kyselyt kunnossa siinä rinnalla toisena putkena, joten se ei voi olla syy vaan pikemminkin pelastus.

Nykyisessä konffissa NextDNS:lle menee pelkästään IPv6:lla kyselyt. Voisin vaihtaa kokeeksi IPv4:ään.

Mielenkiintoista on, että näissä stubbyn logeissa ei näy oikein mitään muutosta, vaikka SERVFAILia pukkaa. Odottaisin, että joku näistä reflektoisi jotenkin, kun putki on rikki, mutta mitään ei oikein tapahdu.

Koodi:[09:11:31.088725] STUBBY: 2a07:a8c0::xx:xxxx : Upstream : TLS - Resps= 427, Timeouts = 8, Best_auth =Success [09:11:31.088759] STUBBY: 2a07:a8c0::xx:xxxx : Upstream : TLS - Conns= 62, Conn_fails= 0, Conn_shuts= 0, Backoffs = 0 [09:11:31.088860] STUBBY: 2a07:a8c0:xx:xxxx : Upstream : TLS - Resps= 486, Timeouts = 0, Best_auth =Success [09:11:31.088872] STUBBY: 2a07:a8c0::xx:xxxx : Upstream : TLS - Conns= 62, Conn_fails= 0, Conn_shuts= 0, Backoffs = 0 [09:13:50.600902] STUBBY: 2a07:a8c0::xx:xxxx : Upstream : TLS - Resps= 427, Timeouts = 8, Best_auth =Success

Täällä tulee tuo SERVFAIL ja BOGUS tuosta duckduckgo osoitteesta ja johtuu varmaan siitä että on päällä se nextdns safesearch päällä. Olettaisin että tuo duckduckgo hakusivu ei tue tuota safesearch ominaisuutta kun blokkaa sivun kokonaan tuo nextdnspalvelu. Helppohan tuo olis kokeilla napauttaa se vain pois päältä ja katsoa mitä tapahtuu.

Mutta sinuna kyllä koittaisin ehdottomasti jo niinkuin sanoitkin niin sitä ipv4 puolta että tuleeko sielläkin katkoksia. Sen jälkeen varmaan stubbyn konffin asetukset uusiks jos ei toimi paremmin ipv4:llakaan. Täällä tosin ei nettikatkoksia ole kyllä tullut ja laitoin ihan ne perusasetukset vain konffiin.

Se konf tiedostohan oli todella kranttu noiden osoitteiden kohdalla kun ylimääräinen välilyönti aiheutti täällä tuskaa alkuun. Mutta ei jumittaminen kyllä konf virheeseen viittaa ollenkaan kun se kerran toimii osan vuorokaudesta. Toivottavasti tuo ipv4 toimis paremmin.

En vielä kovin kummoista. Vaihdoin muutama tunti sitten kokeeksi stubbyyn Cloudflaren serverit ja huomasin samalla, että IPv4 ei toiminut sen takia, että 853 oli estetty palomuurissa. Katson pysyykö tuo kuinka pitkään toimivana. Lyhyimmät pätkät NextDNS IPv6:n kanssa olivat ihan parin tunnin luokkaa. Katsotaan päivän-parin kuluttua jos sinne päästään.

Sen verran tutkin stubbyn -v 7 logia aiemmin, että kun resolvaus loppuu SERVFAILiin, alkaa login Conn_shuts inkrementoitua. Tuon pitäisi tarkoittaa sitä, että remote (NextDNS silloin) katkaisee yhteyden. Koska stubbyn restartilla se alkaa taas toimia, niin paha tuota on laittaa NextDNS:n viaksi

Ehkä stubby-ongelma ratkesi jotakuinkin säätämällä idle_timeout:ia vähän lyhemmäksi kuin oletus 10 s. Jopa 5 s voisi olla käytössä. Jos tuo on liian pitkä eikä serveri käytä EDNS0:aa, niin serveri voi katkaista idlaavan yhteyden ja stubby voisi alkaa välttelemään ko. serveriä. Tuo teoria ei kyllä oikein sovi omiin havaintoihin, missä stubby ei tehnyt backoffia serverille vaan jäi pysyvästi limboon

Mutta tuon kanssa sitä ei ole tapahtunut toistaiseksi kertaakaan. Lisäksi käytössä on myös IPv4, eikä stubby ole siitä vielä pois vaihtanut seuraavaan serveriin IPv6:een

Koodi:

# EDNS0 option for keepalive idle timeout in milliseconds as specified in

# https://tools.ietf.org/html/rfc7828

# This keeps idle TLS connections open to avoid the overhead of opening a new

# connection for every query. Note that if a given server doesn't implement

# EDNS0 keepalive and uses an idle timeout shorter than this stubby will backoff

# from using that server because the server is always closing the connection.

# This can degrade performance for certain configurations so reducing the

# idle_timeout to below that of that lowest server value is recommended.

#idle_timeout: 10000

#idle_timeout: 9000

idle_timeout: 8500Ehkä stubby-ongelma ratkesi jotakuinkin säätämällä idle_timeout:ia vähän lyhemmäksi kuin oletus 10 s. Jopa 5 s voisi olla käytössä. Jos tuo on liian pitkä eikä serveri käytä EDNS0:aa, niin serveri voi katkaista idlaavan yhteyden ja stubby voisi alkaa välttelemään ko. serveriä. Tuo teoria ei kyllä oikein sovi omiin havaintoihin, missä stubby ei tehnyt backoffia serverille vaan jäi pysyvästi limboon

Mutta tuon kanssa sitä ei ole tapahtunut toistaiseksi kertaakaan. Lisäksi käytössä on myös IPv4, eikä stubby ole siitä vielä pois vaihtanut seuraavaan serveriin IPv6:eenKoodi:# EDNS0 option for keepalive idle timeout in milliseconds as specified in # https://tools.ietf.org/html/rfc7828 # This keeps idle TLS connections open to avoid the overhead of opening a new # connection for every query. Note that if a given server doesn't implement # EDNS0 keepalive and uses an idle timeout shorter than this stubby will backoff # from using that server because the server is always closing the connection. # This can degrade performance for certain configurations so reducing the # idle_timeout to below that of that lowest server value is recommended. #idle_timeout: 10000 #idle_timeout: 9000 idle_timeout: 8500

Ymmärsin tästä että toiminta meni parempaan suuntaan, mukava kuulla että toimii paremmin.

vasta stubby -v 6 level logitus alkaa tuottamaan jotain, mikä ehkä auttaa selvittämään, mihin stubby jumahtaa

Mihin paikkaan se tallentaa näitä logeja vai tulostaako suoraan komentoriville ? Pitäis vähän seuraavan bootin yhteydessä toisella verkolla seurata mitä tapahtuu, kun tässä toisessa verkossa tuli kans pientä ongelmaa. Stubby käynnistyy bootin jälkeen jumitilaan, mutta sitten täytyy vain vähän restarttailla stubbyä ja odotella niin se lähtee käyntiin kyllä mutta jotain pientä hämminkiä siinä startissa on.

Toisessa verkossa on cloudflare joka ymmärtääkseni toimii ihan kyllä, vaikka 1.1.1.1/help testisivu näyttääkin että DoT ei olisi käytössä. Se dig komento menee sujuvasti läpi eikä silleensä ole suurempaa ongelmaa sekä conf tiedosto kelpaa kyllä, mutta sen käyntiin saaminen bootin yhteydessä vain hieman takkuaa.

Miten sen oikein huomaa parhaiten jos stubby putoaakin pelistä pois ? Pitäiskö netin katketa koska piholessa ei ole muita dns palvelua käytössä kuin vain custom 127.0.0.1#xxxx ?

Vähän kehnot optiot noihin liittyen stubbyssä. Kun haluat käynnistää stubby servicenä ja ihmetellä, miksei se toimi, niin tiedosto stubby.serviceMihin paikkaan se tallentaa näitä logeja vai tulostaako suoraan komentoriville ?

esim. hakemistossa /etc/systemd/system/multi-user.target.wants/

ja kun siihen modaat ExecStart=/usr/bin/stubby -l (eli lisäät -l [Service] -osioon)

niin systemctl status stubby

voi näyttää hieman logia.

Kun .service-tiedostoja modaa, pitää tehdä

systemctl daemon-reload

Jos stubby on ainoa upstream DNS serveri, niin query logissa alkaa tietysti heti näkyä virheet, ja kun sivustojen viimeiset vastaukset (Time To Live) menee ohi, niin "netti lakkaa toimimasta"Miten sen oikein huomaa parhaiten jos stubby putoaakin pelistä pois ? Pitäiskö netin katketa koska piholessa ei ole muita dns palvelua käytössä kuin vain custom 127.0.0.1#xxxx ?

- Liittynyt

- 17.10.2016

- Viestejä

- 31

https://block.energized.pro/unified/formats/hosts ei taidettu vielä mainita. Itsellä käytössä lisäksi https://hosts.oisd.nl/Onko PiHolelle hyviä blokkilistoja? Meinaa mukana tulleen listan läpi tulla kaikki mainokset.

Muita en ole kokenut tarvitsevani.

- Liittynyt

- 18.10.2016

- Viestejä

- 2 550

Vanha, mutta aivan erinomainen tärppi. Ihmettelin nimittäin viime yönä klo 0.00 - 0.05 miksi yhtäkkiä internet lahosi hetkellisesti, ja syy taisi löytyä juurikin Pi-Holen (ei DietPi) omista päivityksistä. Täytyy vielä tarkistaa cron.Pi-hole päivittää gravity-listat (blokatut domain-listat) oletuksena sunnuntaisin ajastetulla cron-skriptillä.

Päivitykset gravity-listaan voi ajaa komentoriviltä komennolla 'pihole -g'.

Cron-asetukset näkee ajamalla pi-holen debug-lokin. Sen saa generoitua komennolla 'pihole -d'. Komennon lopuksi, se kysyy, haluatko lähettää lokin pihole-palvelimelle, johon kannattaa vastata 'N'. Loki löytyy nyt kansiosta /var/log/pihole_debug.log

Cron-asetusten osio löytyy kohdasta "*** [ DIAGNOSING ]: contents of /etc/cron.d". gravity-päivityksen lisäksi, pi-hole näemmä pyöräyttää loginsa ja tarkistaa, onko ohjelmistoon päivityksiä päivittäin.

Pi-hole ei oletuksena päivitä omaa ohjelmistoaan. Sen voi päivittää komentoriviltä komennolla 'pihole -up'.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Ei millään, koska niitä ei voi estää DNS tasolla...Milläs listalla saisi youtubemainokset estettyä?

Zacksa

Tukijäsen

- Liittynyt

- 30.10.2016

- Viestejä

- 3 972

Ok, eli tämä on muuttunut joskus parin vuoden sisään?Ei millään, koska niitä ei voi estää DNS tasolla...

Mitä nuo selainten mainosblokkerit käyttää estäessään youtuben mainoksia?

leripe

Ehdotuksia otetaan vastaan

- Liittynyt

- 19.10.2016

- Viestejä

- 1 649

Varmaankin webbikoodia/elementtejäOk, eli tämä on muuttunut joskus parin vuoden sisään?

Mitä nuo selainten mainosblokkerit käyttää estäessään youtuben mainoksia?

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Mainokset ja videot tulee samasta osoitteesta, niin siinä ei paljoo pysty estämään silloin DNS avustuksella, koska sitten ei näy ne videotkaan. Nuo selaimessa toimivat estäjät pystyy toimimaan ihan eri tasolla ja tunnistamaan mainokset seasta....Ok, eli tämä on muuttunut joskus parin vuoden sisään?

Mitä nuo selainten mainosblokkerit käyttää estäessään youtuben mainoksia?

Zacksa

Tukijäsen

- Liittynyt

- 30.10.2016

- Viestejä

- 3 972

Ainoa vaihtoehto lienee sitten asentaa android telkkariin joku epävirallinen playeri. No, tuleepa sitten vaihdettua retrokoneen ydin tuohon raspi neloseen, kun jää tästä hommasta turhaksi.Mainokset ja videot tulee samasta osoitteesta, niin siinä ei paljoo pysty estämään silloin DNS avustuksella, koska sitten ei näy ne videotkaan. Nuo selaimessa toimivat estäjät pystyy toimimaan ihan eri tasolla ja tunnistamaan mainokset seasta....

- Liittynyt

- 13.12.2016

- Viestejä

- 363

Ainoa vaihtoehto lienee sitten asentaa android telkkariin joku epävirallinen playeri. No, tuleepa sitten vaihdettua retrokoneen ydin tuohon raspi neloseen, kun jää tästä hommasta turhaksi.

YouTube Vanced

Tämä toimii ainakin android luureissa 100%. Suosittelen.

Oon asennellu sukulaisten luureihin kanssa, tykkäävät kovasti.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Itsellä on Androidissa käytössä:

f-droid.org

NewPipe does not use any Google framework libraries, or the YouTube API. It only parses the website in order to gain the information it needs. Therefore this app can be used on devices without Google Services installed. Also, you don't need a YouTube account to use NewPipe, and it's FLOSS.

f-droid.org

NewPipe does not use any Google framework libraries, or the YouTube API. It only parses the website in order to gain the information it needs. Therefore this app can be used on devices without Google Services installed. Also, you don't need a YouTube account to use NewPipe, and it's FLOSS.

Ei tarvii turhaa tiliä edes, mutta paikallisesti voi ns. "subscribe" kanaville ja muistaa historiat jne... Tietenki joskus saattaa Google suuressa viisaudessaan yrittää estää kolmannen osapuolen katsomisia, niin voi joutua odottaa korjausta jonkin aikaa. Mutta minusta sen arvoista, ettei tarvii Googlelle jakaa katsomisiaan sun muita tietoja...

Aijuu, tää onkin Pi-Hole ketju, alkaa menee jutut jo pikkasen liian "off topic".

NewPipe | F-Droid - Free and Open Source Android App Repository

Lightweight YouTube frontend

Ei tarvii turhaa tiliä edes, mutta paikallisesti voi ns. "subscribe" kanaville ja muistaa historiat jne... Tietenki joskus saattaa Google suuressa viisaudessaan yrittää estää kolmannen osapuolen katsomisia, niin voi joutua odottaa korjausta jonkin aikaa. Mutta minusta sen arvoista, ettei tarvii Googlelle jakaa katsomisiaan sun muita tietoja...

Aijuu, tää onkin Pi-Hole ketju, alkaa menee jutut jo pikkasen liian "off topic".

- Liittynyt

- 19.03.2017

- Viestejä

- 308

Odottelut vähenee huomattavasti kun lisää f-droidiin newpipen repositoryn. Omalla vastuulla toki, kuten kaikki muukin softa.Itsellä on Androidissa käytössä:

NewPipe does not use any Google framework libraries, or the YouTube API. It only parses the website in order to gain the information it needs. Therefore this app can be used on devices without Google Services installed. Also, you don't need a YouTube account to use NewPipe, and it's FLOSS.

NewPipe | F-Droid - Free and Open Source Android App Repository

Lightweight YouTube frontendf-droid.org

Ei tarvii turhaa tiliä edes, mutta paikallisesti voi ns. "subscribe" kanaville ja muistaa historiat jne... Tietenki joskus saattaa Google suuressa viisaudessaan yrittää estää kolmannen osapuolen katsomisia, niin voi joutua odottaa korjausta jonkin aikaa. Mutta minusta sen arvoista, ettei tarvii Googlelle jakaa katsomisiaan sun muita tietoja...

Aijuu, tää onkin Pi-Hole ketju, alkaa menee jutut jo pikkasen liian "off topic".

Add the NewPipe repository to F-Droid

Asensin cmoren uudestaan telkkariin, niin lähti lopulta toimimaan.Onnistuuko Pi-holen logia tutkimalla... Selvität mikä on tv:n ip-osoite ja sitten filtteröit pi-holen login tuolla tv:n ip-osoitteella. Eiköhän se sieltä löydy mikä on blocked.

- Liittynyt

- 18.03.2018

- Viestejä

- 32

Toimiikos muilla vielä piholen mainosten blokkaus ruutu tai mtv sovelluksissa? Täällä toimi ennen ihan hyvin mutta 1-2 kk:ta?!? sitten alkoi taas mainokset pyörimään. Sanomat, ruudut, katsomot ja mtv3 viittaavat jutut blokattuna.

- Liittynyt

- 20.12.2016

- Viestejä

- 168

Töllöön kannattaa tätä kokeilla GitHub - yuliskov/SmartTubeNext: Ad free app for watching tube videos on Android TV boxesPitääkin koittaa toimiiko android-telkuissa

Kiitos

Ollut itsellä käytössä ja vaikuttaa toimivan.

leripe

Ehdotuksia otetaan vastaan

- Liittynyt

- 19.10.2016

- Viestejä

- 1 649

Kiitos tästä, toimii.Töllöön kannattaa tätä kokeilla GitHub - yuliskov/SmartTubeNext: Ad free app for watching tube videos on Android TV boxes

Ollut itsellä käytössä ja vaikuttaa toimivan.

Moikka. Asensin kotinettiini Piholen konttina raspbiin. Nyt en kuitenkaan voi oman verkkoni ulkopuolelta yhdistää home assistanttiini. Mitäs asetusta tuosta pitäisi jostain säätää? Nyt siis reitittimellä on port forwardaus jonka kautta olen tuohon HA:han päässyt käsiksi ja nyt lisäsin piholen siis erilliseen Pi:hin konttiin ja laitoin reitittimen ainoaksi DNS servuksi piholen. Pitääkö jotkut static dhcp:t ja/tai port forwardaukset siirtää tuohon piholeen reitittimen omista?

e: Olikin väärä hälytys. Julkinen ip oli jostain syystä vaihtunut. Ratkesi siis onneksi helpolla

e: Olikin väärä hälytys. Julkinen ip oli jostain syystä vaihtunut. Ratkesi siis onneksi helpolla

Viimeksi muokattu:

Vähän edelliseen liittyen, en päivittelisi automaattisesti.

# pihole version

Pi-hole version is v5.9 (Latest: v5.9)

AdminLTE version is v5.11 (Latest: v5.11)

FTL version is v5.14 (Latest: v5.14)

Päivitin tähän 15.2. eli noin 5 pv sitten ja eilen huomasin, että web-admin -sivu näytti 503:sta. Levy oli aika täynnä eli 94%, jota on muistaakseni tapahtunut vain kerran aiemmin, kun asennuksen alkuperäinen levy oli vain 0.5GB, 5-versiolla kasvatin 1 GB:een.

Täälläkin näyttää olevan kenties jotain lokitukseen liittyvää systemd journal -logeja oli 808 MB, joita typistelin. pihole restartdns ei kuitenkaan vielä tuonut web-servua takaisin, joten boottasin koko roskan.

github.com

github.com

Joten nyt odottelisin jonkun aikaa uutta rellua, mikä se sitten lieneekään

EDIT: /var/log/lighttpd/error.log täynnä mm. ennen em. toimia:

2022-02-20 04:19:07: (gw_backend.c.236) establishing connection failed: Connection refused socket: unix:/tmp/php-fastcgi.socket-1

EDIT2: Levyn täyttyminen ilmeisesti uusi feature, ja siitähän ei mitään hyvää seuraa, oli taas 94%:ssa. Web admin UI vielä toimi

EDIT3: Tässä ilmeisesti syy: function piholeStatus() is flooding syslog with www-data sudo to root messages · Issue #4615 · pi-hole/pi-hole

Kun web admin -sivu on auki browserissa, tällaista logia paukkuu sekunnin välein, journalctl -f:

helmi 22 17:32:26 pihole systemd[1]: Started Session c131011 of user root.

helmi 22 17:32:26 pihole sudo[32577]: pam_unix(sudo:session): session opened for user root by (uid=0)

helmi 22 17:32:26 pihole sudo[32577]: pam_unix(sudo:session): session closed for user root

helmi 22 17:32:27 pihole sudo[32588]: lighttpd : TTY=unknown ; PWD=/var/www/html/admin ; USER=root ; COMMAND=/usr/local/bin/pihole status web

# pihole version

Pi-hole version is v5.9 (Latest: v5.9)

AdminLTE version is v5.11 (Latest: v5.11)

FTL version is v5.14 (Latest: v5.14)

Päivitin tähän 15.2. eli noin 5 pv sitten ja eilen huomasin, että web-admin -sivu näytti 503:sta. Levy oli aika täynnä eli 94%, jota on muistaakseni tapahtunut vain kerran aiemmin, kun asennuksen alkuperäinen levy oli vain 0.5GB, 5-versiolla kasvatin 1 GB:een.

Täälläkin näyttää olevan kenties jotain lokitukseen liittyvää systemd journal -logeja oli 808 MB, joita typistelin. pihole restartdns ei kuitenkaan vielä tuonut web-servua takaisin, joten boottasin koko roskan.

pi-hole/pi-hole

A black hole for Internet advertisements. Contribute to pi-hole/pi-hole development by creating an account on GitHub.

Joten nyt odottelisin jonkun aikaa uutta rellua, mikä se sitten lieneekään

EDIT: /var/log/lighttpd/error.log täynnä mm. ennen em. toimia:

2022-02-20 04:19:07: (gw_backend.c.236) establishing connection failed: Connection refused socket: unix:/tmp/php-fastcgi.socket-1

EDIT2: Levyn täyttyminen ilmeisesti uusi feature, ja siitähän ei mitään hyvää seuraa, oli taas 94%:ssa. Web admin UI vielä toimi

EDIT3: Tässä ilmeisesti syy: function piholeStatus() is flooding syslog with www-data sudo to root messages · Issue #4615 · pi-hole/pi-hole

Kun web admin -sivu on auki browserissa, tällaista logia paukkuu sekunnin välein, journalctl -f:

helmi 22 17:32:26 pihole systemd[1]: Started Session c131011 of user root.

helmi 22 17:32:26 pihole sudo[32577]: pam_unix(sudo:session): session opened for user root by (uid=0)

helmi 22 17:32:26 pihole sudo[32577]: pam_unix(sudo:session): session closed for user root

helmi 22 17:32:27 pihole sudo[32588]: lighttpd : TTY=unknown ; PWD=/var/www/html/admin ; USER=root ; COMMAND=/usr/local/bin/pihole status web

Viimeksi muokattu:

Pitäisi olla korjaantunut uusimmassa releasessa 5.10

pihole version

Pi-hole version is v5.10 (Latest: v5.10)

AdminLTE version is v5.12 (Latest: v5.12)

FTL version is v5.15 (Latest: v5.15)

Hitsi, alkaa pihole läppärissä olla jotain vikaa. Sain tilalle tämmöisen vehkeen kuin Fit-pc2.

Meniskö tuohon debian + pihole tai jokin muu viritys ?

Se mitä osasin googletella, prosessorina tuossa ilmeisesti toimii Intel Atom Z530 / 550. Luultavasti tämä on malli jossa on Z530 malli, mutta tuosta taitaa löytyä SSD edellisten omistajien toimesta. Voi olla että 32 bittistä Os:ssää joudun kokeilemaan ? 64bit ei taida sopia. Debianista löytyy kyllä 32bittinen Os, mutta entäs Pi-holesta ? En löytäny nopealla googlaamisella. Tai oikeastaan ankattamallakaan.

Tuo Fit-Pc2 laitteen prosessori oli ehkä julkaistu Q2/08 ja discontinued tilassa ja laite mahdollisesti myöhemmin tms, joten melko vanhalta kuulostaa niin miten sitten turvallisuuden laitakaan tuossa enää ? Onko tuo aivan täysin valmista roskakoriin ettei viitsi ajatella edes pfsense virityksiä tai pihole virityksiä ?

Oikeastaan siis nyt tarkoituksena kysyä saanko tuohon piholea pyörimään kohta hajoavan läppärin tilalle ? Onko siinä järkeä ?

Kiitos !

Meniskö tuohon debian + pihole tai jokin muu viritys ?

Se mitä osasin googletella, prosessorina tuossa ilmeisesti toimii Intel Atom Z530 / 550. Luultavasti tämä on malli jossa on Z530 malli, mutta tuosta taitaa löytyä SSD edellisten omistajien toimesta. Voi olla että 32 bittistä Os:ssää joudun kokeilemaan ? 64bit ei taida sopia. Debianista löytyy kyllä 32bittinen Os, mutta entäs Pi-holesta ? En löytäny nopealla googlaamisella. Tai oikeastaan ankattamallakaan.

Tuo Fit-Pc2 laitteen prosessori oli ehkä julkaistu Q2/08 ja discontinued tilassa ja laite mahdollisesti myöhemmin tms, joten melko vanhalta kuulostaa niin miten sitten turvallisuuden laitakaan tuossa enää ? Onko tuo aivan täysin valmista roskakoriin ettei viitsi ajatella edes pfsense virityksiä tai pihole virityksiä ?

Oikeastaan siis nyt tarkoituksena kysyä saanko tuohon piholea pyörimään kohta hajoavan läppärin tilalle ? Onko siinä järkeä ?

Kiitos !

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Senkus Googlettaa tuon prossan ja näkee että ei tue 64bit, joten joudut asentamaan 32bit käyttiksen.Hitsi, alkaa pihole läppärissä olla jotain vikaa. Sain tilalle tämmöisen vehkeen kuin Fit-pc2.

Meniskö tuohon debian + pihole tai jokin muu viritys ?

Se mitä osasin googletella, prosessorina tuossa ilmeisesti toimii Intel Atom Z530 / 550. Luultavasti tämä on malli jossa on Z530 malli, mutta tuosta taitaa löytyä SSD edellisten omistajien toimesta. Voi olla että 32 bittistä Os:ssää joudun kokeilemaan ? 64bit ei taida sopia. Debianista löytyy kyllä 32bittinen Os, mutta entäs Pi-holesta ? En löytäny nopealla googlaamisella. Tai oikeastaan ankattamallakaan.

Tuo Fit-Pc2 laitteen prosessori oli ehkä julkaistu Q2/08 ja discontinued tilassa ja laite mahdollisesti myöhemmin tms, joten melko vanhalta kuulostaa niin miten sitten turvallisuuden laitakaan tuossa enää ? Onko tuo aivan täysin valmista roskakoriin ettei viitsi ajatella edes pfsense virityksiä tai pihole virityksiä ?

Oikeastaan siis nyt tarkoituksena kysyä saanko tuohon piholea pyörimään kohta hajoavan läppärin tilalle ? Onko siinä järkeä ?

Kiitos !

Intel Atom® Processor Z530 (512K Cache, 1.60 GHz, 533 MHz FSB) - Product Specifications | Intel

Intel Atom® Processor Z530 (512K Cache, 1.60 GHz, 533 MHz FSB) quick reference with specifications, features, and technologies.

Ja kyllä ohjelmiston dokumenteissa yleensä aina on kerrottu, mitä käyttiksiä tukee ja Pi-Hole näyttäisi tukevan 32bit Debiania, niin sillä kokeilisin itse.

| Debian | 10 /11 | ARM / x86_64 / i386 |

Eli kokeilemallahan tuo selviää, miten pyörii, riippuen muistin määrästä, kannattaa miettiä asentaako edes graafista työpöytää...

Joo kyllä, olin siis ymmärtäny asian oikein. Että täytyy 32bit Os asentaa. Hain sille lähinnä varmistusta, mutta ilmeisesti vähän kirjoitus oli huono kun valtavassa kiireessä sen jouduin tekemään. Sitä en saanu selville että löytyykö piholesta vielä käytettävää 32bittistä virallista versiota, eli kiitos kun viitsit selvittää. Latasin aiemmin jo varalle tuon 32bit Debianin. Eikai se projekti voi hirveän erilainen olla asentaa debian tuohon laitteeseen kuin läppäriinkään ? No selvinnee kohta pääsenkö alkua pidemmälle.Senkus Googlettaa tuon prossan ja näkee että ei tue 64bit, joten joudut asentamaan 32bit käyttiksen.

Intel® 64 No

Intel Atom® Processor Z530 (512K Cache, 1.60 GHz, 533 MHz FSB) - Product Specifications | Intel

Intel Atom® Processor Z530 (512K Cache, 1.60 GHz, 533 MHz FSB) quick reference with specifications, features, and technologies.www.intel.com

Ja kyllä ohjelmiston dokumenteissa yleensä aina on kerrottu, mitä käyttiksiä tukee ja Pi-Hole näyttäisi tukevan 32bit Debiania, niin sillä kokeilisin itse.

Supported Operating Systems

Debian 10 /11 ARM / x86_64 / i386

Eli kokeilemallahan tuo selviää, miten pyörii, riippuen muistin määrästä, kannattaa miettiä asentaako edes graafista työpöytää...

Niin joo totta, unohdin nyt ottaa huomioon tuon graafisen työpöydän. Se laatamani debianin 32bit asennustiedosto todennäköisesti on siis graafisella työpöydällä. Aiemmin kun käytin tuossa virtoja sekä näyttöä niin siinähän ei ollut graafista työpöytää eli ainoastaan komentorivi valmiina. Nyt seuraavaksi täytyy etsiä Debianin versio komentorivillä ?

Mikähän mahtaa olla virallinen nimi työpöydättömälle 32bittiselle debianin versiolle ? Koitan toki nyt samalla googlettaa.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

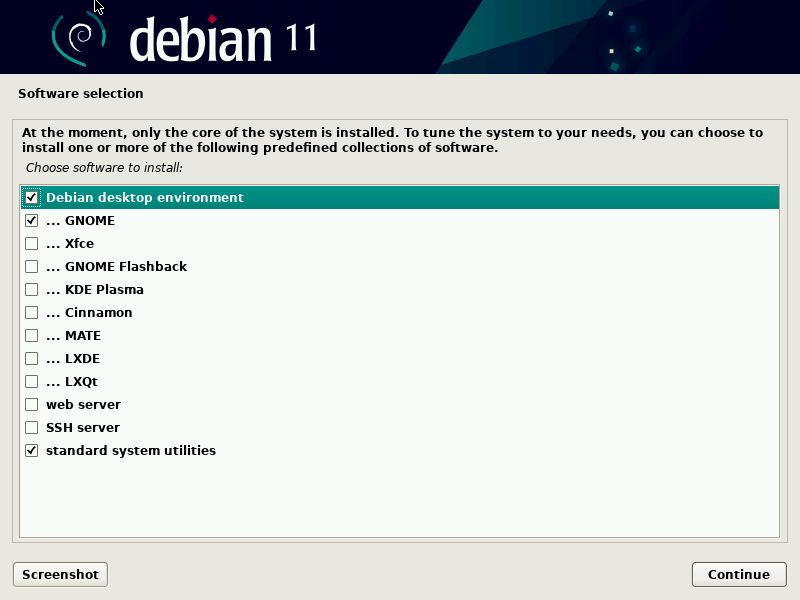

Sama media toimii, poistat nuo kaksi ylempää ruksia asennusvaiheessa ja tällöin ei asenneta työpöytää. Pitkälti taitaa olla sama juttu lähes kaikissa jakeluissa...Joo kyllä, olin siis ymmärtäny asian oikein. Että täytyy 32bit Os asentaa. Hain sille lähinnä varmistusta, mutta ilmeisesti vähän kirjoitus oli huono kun valtavassa kiireessä sen jouduin tekemään. Sitä en saanu selville että löytyykö piholesta vielä käytettävää 32bittistä virallista versiota, eli kiitos kun viitsit selvittää. Latasin aiemmin jo varalle tuon 32bit Debianin. Eikai se projekti voi hirveän erilainen olla asentaa debian tuohon laitteeseen kuin läppäriinkään ? No selvinnee kohta pääsenkö alkua pidemmälle.

Niin joo totta, unohdin nyt ottaa huomioon tuon graafisen työpöydän. Se laatamani debianin 32bit asennustiedosto todennäköisesti on siis graafisella työpöydällä. Aiemmin kun käytin tuossa virtoja sekä näyttöä niin siinähän ei ollut graafista työpöytää eli ainoastaan komentorivi valmiina. Nyt seuraavaksi täytyy etsiä Debianin versio komentorivillä ?

Mikähän mahtaa olla virallinen nimi työpöydättömälle 32bittiselle debianin versiolle ? Koitan toki nyt samalla googlettaa.

DesktopEnvironment - Debian Wiki

Viimeksi muokattu:

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Itse korvaisin koko laitteen NextDNS:llä, ellet välttämättä halua ylläpitää PiHolea.Hitsi, alkaa pihole läppärissä olla jotain vikaa. Sain tilalle tämmöisen vehkeen kuin Fit-pc2.

Meniskö tuohon debian + pihole tai jokin muu viritys ?

Se mitä osasin googletella, prosessorina tuossa ilmeisesti toimii Intel Atom Z530 / 550. Luultavasti tämä on malli jossa on Z530 malli, mutta tuosta taitaa löytyä SSD edellisten omistajien toimesta. Voi olla että 32 bittistä Os:ssää joudun kokeilemaan ? 64bit ei taida sopia. Debianista löytyy kyllä 32bittinen Os, mutta entäs Pi-holesta ? En löytäny nopealla googlaamisella. Tai oikeastaan ankattamallakaan.

Tuo Fit-Pc2 laitteen prosessori oli ehkä julkaistu Q2/08 ja discontinued tilassa ja laite mahdollisesti myöhemmin tms, joten melko vanhalta kuulostaa niin miten sitten turvallisuuden laitakaan tuossa enää ? Onko tuo aivan täysin valmista roskakoriin ettei viitsi ajatella edes pfsense virityksiä tai pihole virityksiä ?

Oikeastaan siis nyt tarkoituksena kysyä saanko tuohon piholea pyörimään kohta hajoavan läppärin tilalle ? Onko siinä järkeä ?

Kiitos !

Hitsi, alkaa pihole läppärissä olla jotain vikaa. Sain tilalle tämmöisen vehkeen kuin Fit-pc2.

Meniskö tuohon debian + pihole tai jokin muu viritys ?

Se mitä osasin googletella, prosessorina tuossa ilmeisesti toimii Intel Atom Z530 / 550. Luultavasti tämä on malli jossa on Z530 malli, mutta tuosta taitaa löytyä SSD edellisten omistajien toimesta. Voi olla että 32 bittistä Os:ssää joudun kokeilemaan ? 64bit ei taida sopia. Debianista löytyy kyllä 32bittinen Os, mutta entäs Pi-holesta ? En löytäny nopealla googlaamisella. Tai oikeastaan ankattamallakaan.

Tuo Fit-Pc2 laitteen prosessori oli ehkä julkaistu Q2/08 ja discontinued tilassa ja laite mahdollisesti myöhemmin tms, joten melko vanhalta kuulostaa niin miten sitten turvallisuuden laitakaan tuossa enää ? Onko tuo aivan täysin valmista roskakoriin ettei viitsi ajatella edes pfsense virityksiä tai pihole virityksiä ?

Oikeastaan siis nyt tarkoituksena kysyä saanko tuohon piholea pyörimään kohta hajoavan läppärin tilalle ? Onko siinä järkeä ?

Kiitos !

Pi-holen dokumentaatiosta löytyy tuetut käyttikset versiot. Prerequisites - Pi-hole documentation

Sieltä löytyy esim. Debian 10/11 ARM/x86_64/i386 arkkitehtuureilla, joten debian 10/11 i386 asennuksena pitäisi toimia hyvin pi-holen alustana.

Uutiset

-

Intel julkaisi uudet Xeon 6+ -prosessorit ja herätti samalla ulkopuolisen kiinnostuksen Intel 18A -prosessiin

6.3.2026 14:34

-

Google esitteli maaliskuun Pixel Dropissa uusia ominaisuuksia omille Pixel-puhelimilleen

6.3.2026 13:35

-

Live: io-techin Tekniikkapodcast (10/2026)

6.3.2026 09:00

-

Elgato julkaisi uuden Wave Next Audio -ekosysteemin

6.3.2026 02:58

-

Antec julkaisi järeän 900-kotelon tehokäyttöön

5.3.2026 19:49

Uusimmat viestit

-

-

-

Paras rattiohjain ja muut autopelivarusteet

- Viimeisin: Tenebrae Aeternae

-

-