-

PikanavigaatioAjankohtaista io-tech.fi uutiset Uutisia lyhyesti Muu uutiskeskustelu io-tech.fi artikkelit io-techin Youtube-videot Palaute, tiedotukset ja arvonnat

Tietotekniikka Prosessorit, ylikellotus, emolevyt ja muistit Näytönohjaimet Tallennus Kotelot ja virtalähteet Jäähdytys Konepaketit Kannettavat tietokoneet Buildit, setupit, kotelomodifikaatiot & DIY Oheislaitteet ja muut PC-komponentit

Tekniikkakeskustelut Ongelmat Yleinen rautakeskustelu Älypuhelimet, tabletit, älykellot ja muu mobiili Viihde-elektroniikka, audio ja kamerat Elektroniikka, rakentelu ja muut DIY-projektit Internet, tietoliikenne ja tietoturva Käyttäjien omat tuotetestit

Softakeskustelut Pelit, PC-pelaaminen ja pelikonsolit Ohjelmointi, pelikehitys ja muu sovelluskehitys Yleinen ohjelmistokeskustelu Testiohjelmat ja -tulokset

Muut keskustelut Autot ja liikenne Urheilu TV- & nettisarjat, elokuvat ja musiikki Ruoka & juoma Koti ja asuminen Yleistä keskustelua Politiikka ja yhteiskunta Hyvät tarjoukset Tekniikkatarjoukset Pelitarjoukset Ruoka- ja taloustarviketarjoukset Muut tarjoukset Black Friday 2025 -tarjoukset

Kauppa-alue

Navigation

Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Huomio: This feature may not be available in some browsers.

Lisää vaihtoehtoja

Tyylin valinta

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

- Liittynyt

- 17.10.2016

- Viestejä

- 2 291

Samaa olen tällä viikolla ihmetellyt. Kun ajaa Telian DNS:lle kyselyjä (esim. 192.89.123.231), tuntuu että n. joka viides kutsu kestää lähestulkoon tasan 5 sekuntia, kun "normaali" kesto on jotain 6-7 millisekunnin luokkaa. Onkohan jotain rate-limitejä tms. mennyt päälle kun tuo on aina niin tarkka viive?

Tämä ongelma on näemmä kuitenkin vaan osalla Telian servereistä, esim. 193.210.19.19 toimii ihan normaalisti.

No perskeleisson, luulin jo että olen ainoa- eli niillä on sittenkin jotain vikaa! Vaihdanpa DNS-asetuksetsamantien

Ilmoittakaa asiakaspalveluunkin, kun huomaatte näitä ongelmia. Jospa riittävä paine asiakkailta toisi vähän parannusta asiaan...

Laitoin IPv6:n taas käyttöön, ja ongelma tuntuu kyllä vähentyneen. Voi olla sattumaa, tai sitten Telian IPv6-puolen DNS-palvelimet toimivat paremmin.

Ilmoittakaa asiakaspalveluunkin, kun huomaatte näitä ongelmia. Jospa riittävä paine asiakkailta toisi vähän parannusta asiaan...

Laitoin IPv6:n taas käyttöön, ja ongelma tuntuu kyllä vähentyneen. Voi olla sattumaa, tai sitten Telian IPv6-puolen DNS-palvelimet toimivat paremmin.

Laitoin, Telialta vastasivat jo alkuviikosta ja kertoivat korjanneensa palvelimiaan. Ja itsellä ainakin pahimmat piikit hävisivät eli jotain vaikutusta oli korjauksilla.

V

Vauhtimursu

Vieras (tunnus poistettu)

Moi. Pieni kysymys tuosta dnssecistä. Käytössä on pari eri verkkoa, toisessa opendns osoitteet ja toisessa "vakiot" ISP omat.

Kumpikin saa hylätyn arvosanan dnssec testistä, mitä voi tehdä ja kannattaako tehdä että sais jotenkin tuon kuntoon.

Käytössä on edgerouter er-x , ja katselin vähän jo tätä Ubiquiti Networks Community <- community.ubnt sivulle menee tuo linkki. Eli sen saattais saada käyttöön tuossa reitittimessä, mutta mitä hyötyä tuosta ja kannattaako ? Vaikeutuuko perus surffailu jotenkin ? Onko vaikea conffata tuo toimivaksi , ja mitä kannattaa nyt tehdä ?

Edit: Löysin aika hyvän selityksen tuolle, eriasia ymmärsinkö nyt aivan kaiken niinkuin kuuluis , mutta tämmöinen sepustus löyty :

Tätä kohtaa en nyt ymmärrä mitä tuolle täytyy tehdä :

The trust anchors come from IANA here if you want to verify them https://data.iana.org/root-anchors/root-anchors.xml

Viimeinen edit : CLI ei jostain syystä hyväksyny minkäänmoisia komentoja mitä noissa ohjeissa annettiin. Koitan vielä uudelleen jos oli näppäinvirhe tms.

Kumpikin saa hylätyn arvosanan dnssec testistä, mitä voi tehdä ja kannattaako tehdä että sais jotenkin tuon kuntoon.

Käytössä on edgerouter er-x , ja katselin vähän jo tätä Ubiquiti Networks Community <- community.ubnt sivulle menee tuo linkki. Eli sen saattais saada käyttöön tuossa reitittimessä, mutta mitä hyötyä tuosta ja kannattaako ? Vaikeutuuko perus surffailu jotenkin ? Onko vaikea conffata tuo toimivaksi , ja mitä kannattaa nyt tehdä ?

Edit: Löysin aika hyvän selityksen tuolle, eriasia ymmärsinkö nyt aivan kaiken niinkuin kuuluis , mutta tämmöinen sepustus löyty :

As smyers119 said, to get DNSSEC on your domain example.com, that's between your domain registrar and your DNS provider (they may be the same company).

For DNSSEC validation, though, I have 6 ER-Xs that all have DNSSEC validation working on them, so I think it's worth doing. What's the point of securing your domain name with DNSSEC if nobody is validating it (not even you)?

Here's what you have to add to your config

Koodi:set service dns forwarding options dnssec set service dns forwarding options dnssec-check-unsigned set service dns forwarding options dnssec-no-timecheck set service dns forwarding options trust-anchor=.,20326,8,2,E06D44B80B8F1D39A95C0B0D7C65D08458E880409BBC683457104237C7F8EC8D set service dns forwarding options trust-anchor=.,19036,8,2,49AAC11D7B6F6446702E54A1607371607A1A41855200FD2CE1CDDE32F24E8FB5

The trust anchors come from IANA here if you want to verify them https://data.iana.org/root-anchors/root-anchors.xml

There are a few things to keep in mind

1. Your upstream DNS server has to support DNSSEC. If your ISP's servers don't support it (mine don't), you can pick one from this list https://en.wikipedia.org/wiki/Public_recursive_name_server. Most of the popular ones do except the ones that block certain types of websites (because not giving you the actual result published in DNS sort of goes against DNSSEC)

2. The time has to be accurate on your ER. Since the ER doesn't keep time when it is off / rebooting, the time is usually wrong when it boots up. So if you are using DNSSEC you won't be able to resolve any names after a reboot. Then you have a real problem because your router needs DNS in order to resolve the NTP server names to set its clock. But it needs its clock set before it can resolve any names. This is why I've set the "dnssec-no-timecheck" option above. It disables (only) the time-checking portions of DNSSEC until you reload dnsmasq's cache (you can do this by issuing "sudo pkill -HUP dnsmasq" at the command line). Whenever I reboot my router, I log in, make sure the time is corect, and then issue that command. Even if you never do this, it's still better than not using DNSSEC at all, but it only takes a minute to do, and my routers normally have long uptimes.

Tätä kohtaa en nyt ymmärrä mitä tuolle täytyy tehdä :

The trust anchors come from IANA here if you want to verify them https://data.iana.org/root-anchors/root-anchors.xml

Viimeinen edit : CLI ei jostain syystä hyväksyny minkäänmoisia komentoja mitä noissa ohjeissa annettiin. Koitan vielä uudelleen jos oli näppäinvirhe tms.

Viimeksi muokannut ylläpidon jäsen:

Tätä kohtaa en nyt ymmärrä mitä tuolle täytyy tehdä :

The trust anchors come from IANA here if you want to verify them https://data.iana.org/root-anchors/root-anchors.xml

Eli tarkista tuosta annetusta IANA:n linkistä että nuo numerot "set service dns forwarding options trust-anchor=..." komennoissa ovat samat kuin tuolla IANA:n sivuilla, jotta tiedät että ohjeen kirjoittaja ei yritä jujuttaa ja että trust anchor-arvot ovat ajan tasalla.

Tuo komentosarjassa jälkimmäinen trust anchor on vanhentunut tämän vuoden tammikuun 11. päivä, eli sen tilalle/lisäksi tulee varmaan jossain vaiheessa uusi.

V

Vauhtimursu

Vieras (tunnus poistettu)

Eli tarkista tuosta annetusta IANA:n linkistä että nuo numerot "set service dns forwarding options trust-anchor=..." komennoissa ovat samat kuin tuolla IANA:n sivuilla, jotta tiedät että ohjeen kirjoittaja ei yritä jujuttaa ja että trust anchor-arvot ovat ajan tasalla.

Tuo komentosarjassa jälkimmäinen trust anchor on vanhentunut tämän vuoden tammikuun 11. päivä, eli sen tilalle/lisäksi tulee varmaan jossain vaiheessa uusi.

Kiitos. Osaatko sanoa jos saan edgerouteriin dnssecin päälle, onko se kuitenkin sen jälkeen niin että toimii tuo opendns osoite minkä olen sinne myös määrittänyt ?

Ja jostain syystä en nyt saa noita komentoja ajettua CLI:ssä..täytyy vielä testata jos joku sana jää vahingossa välistä, mutta CLI sanoo vain invalid command tms.

V

Vauhtimursu

Vieras (tunnus poistettu)

Okei, eli seuravaanlainen tilanne. Koska opendns ei tukenu dnsseciä, vaihdoin nyt väliaikaisesti ainakin Quad9 , eli 9.9.9.9 edgerouterin dns osoitteeksi, ja pari conffi riviä puttyllä niin alkoi dnssec toimimaan.

Miksi kuitenkin dnsleaktestin tuloksissa näkyy palveluntarjoana joku Woody.net ? Saksaan ja Usaan näyttää kun plaraa Ipleak.net ja Dnsleaktest.com sivuja. Positiivista on se , että nyt tuo dnssec ainakin näyttäis toimivan.

Aika harva palvelu tuki tuota dnsseciä, yhtä äkkiseltään löysin vain tuon Quad9 sekä Dns.watchin jotka tätä tukee. Mitä eroa noilla jos tietoturvaan haluaa painottaa kumpi parempi ?

Mitä tuon dnsleaktest.com:in kuuluisi näyttää quad9 dns osoitteilla ? Luulis että sielä lukis Quad9 ISP tms mutta nyt tulee ihan muuta tulokseksi. Oisko joku mystinen pöpö päässy manjaroon ?

Edit :

Löysin tämmöisen selityksen googlen avulla :

Eli ei tarvitse huolestua tuo on ns. normaalia ?

lähde: DNS To The Nines

medium.com

Miksi kuitenkin dnsleaktestin tuloksissa näkyy palveluntarjoana joku Woody.net ? Saksaan ja Usaan näyttää kun plaraa Ipleak.net ja Dnsleaktest.com sivuja. Positiivista on se , että nyt tuo dnssec ainakin näyttäis toimivan.

Aika harva palvelu tuki tuota dnsseciä, yhtä äkkiseltään löysin vain tuon Quad9 sekä Dns.watchin jotka tätä tukee. Mitä eroa noilla jos tietoturvaan haluaa painottaa kumpi parempi ?

Mitä tuon dnsleaktest.com:in kuuluisi näyttää quad9 dns osoitteilla ? Luulis että sielä lukis Quad9 ISP tms mutta nyt tulee ihan muuta tulokseksi. Oisko joku mystinen pöpö päässy manjaroon ?

Edit :

Löysin tämmöisen selityksen googlen avulla :

If you’re wondering why you’re seeing WoodyNet, it’s because Quad9 is what’s called an anycast DNS, which automatically routes queries to the nearest server. While Quad9 has servers at more than 100 locations around the globe, it doesn’t own its own servers. Instead, Quad9 relies on Packet Clearing House (which is present at 160+ internet exchange points) to host DNS servers for it. PCH’s Executive Director is Bill Woodcock a/k/a Woody. Hence, WoodyNet.

Eli ei tarvitse huolestua tuo on ns. normaalia ?

lähde: DNS To The Nines

medium.com

Viimeksi muokannut ylläpidon jäsen:

- Liittynyt

- 01.01.2017

- Viestejä

- 447

Onnistuuko nykyään suomi-domainin DNSSec Cloudflaren kanssa? Siinä oli pari vuotta sellainen, että Ficoralla ei ollut valmiuksia toimittaa yhteensopivuutta Cloudflaren parametreihin, mutta asia oli kuulemma tuloillaan.

Mulla on .biz -domain DNSsecillä ja .fi -domain toistaiseksi pending.

Mulla on .biz -domain DNSsecillä ja .fi -domain toistaiseksi pending.

- Liittynyt

- 17.10.2016

- Viestejä

- 2 105

Onnistuuko nykyään suomi-domainin DNSSec Cloudflaren kanssa? Siinä oli pari vuotta sellainen, että Ficoralla ei ollut valmiuksia toimittaa yhteensopivuutta Cloudflaren parametreihin, mutta asia oli kuulemma tuloillaan.

Mulla on .biz -domain DNSsecillä ja .fi -domain toistaiseksi pending.

Fi-domainilla onnistunut jo pari vuoden ajan Cloudflaren kanssa DNSSEC. Siitä asti kun välittäjämalli tuli.

- Liittynyt

- 16.05.2018

- Viestejä

- 169

Nyt on näköjään Quad9 saanut servereitä Suomeen, kun dnsleaktest.com näyttää tulokseksi TREX Tampere.Okei, eli seuravaanlainen tilanne. Koska opendns ei tukenu dnsseciä, vaihdoin nyt väliaikaisesti ainakin Quad9 , eli 9.9.9.9 edgerouterin dns osoitteeksi, ja pari conffi riviä puttyllä niin alkoi dnssec toimimaan.

Miksi kuitenkin dnsleaktestin tuloksissa näkyy palveluntarjoana joku Woody.net ? Saksaan ja Usaan näyttää kun plaraa Ipleak.net ja Dnsleaktest.com sivuja. Positiivista on se , että nyt tuo dnssec ainakin näyttäis toimivan.

Aika harva palvelu tuki tuota dnsseciä, yhtä äkkiseltään löysin vain tuon Quad9 sekä Dns.watchin jotka tätä tukee. Mitä eroa noilla jos tietoturvaan haluaa painottaa kumpi parempi ?

Mitä tuon dnsleaktest.com:in kuuluisi näyttää quad9 dns osoitteilla ? Luulis että sielä lukis Quad9 ISP tms mutta nyt tulee ihan muuta tulokseksi. Oisko joku mystinen pöpö päässy manjaroon ?

Edit :

Löysin tämmöisen selityksen googlen avulla :

Eli ei tarvitse huolestua tuo on ns. normaalia ?

lähde: DNS To The Nines

medium.com

V

Vauhtimursu

Vieras (tunnus poistettu)

Kiitti, tietysti juuri kun sain jo vaihdettua toiset osoitteet

No, mutta nyt sitten pitäis vaan arpoa kumpaa lähtis käyttämään, dns.watchia vaiko Quad9, vaiko unohtaa koko dnssec ja laittaa Opendns family shieldin osoitteet vain..? Muita ilmasia/hyviä ei tainnu ollakkaa dnssec tuella...Tuo 1.1.1.1 ei tainnu myöskään tarjota dnssec mahdollisuutta ?

Olis kiva vielä kuulla päivitettyjä mielipiteitä mitä ihmiset käyttää 2019 näitä dns osoitteita ja miksi juuri sitä.

Tota Dnsseciäkin olen tässä pähkäilly että tekeekö sillä edes mitään, kun pari postausta aiemmin jotkut siitä kirjoitteli niin tuntuu että itse puhun ihan eri asiasta kuin he ? Oon nyt ihan kujalla sen kanssa..

No, mutta nyt sitten pitäis vaan arpoa kumpaa lähtis käyttämään, dns.watchia vaiko Quad9, vaiko unohtaa koko dnssec ja laittaa Opendns family shieldin osoitteet vain..? Muita ilmasia/hyviä ei tainnu ollakkaa dnssec tuella...Tuo 1.1.1.1 ei tainnu myöskään tarjota dnssec mahdollisuutta ?

Olis kiva vielä kuulla päivitettyjä mielipiteitä mitä ihmiset käyttää 2019 näitä dns osoitteita ja miksi juuri sitä.

Tota Dnsseciäkin olen tässä pähkäilly että tekeekö sillä edes mitään, kun pari postausta aiemmin jotkut siitä kirjoitteli niin tuntuu että itse puhun ihan eri asiasta kuin he ? Oon nyt ihan kujalla sen kanssa..

- Liittynyt

- 17.10.2016

- Viestejä

- 2 105

Kiitti, tietysti juuri kun sain jo vaihdettua toiset osoitteet

No, mutta nyt sitten pitäis vaan arpoa kumpaa lähtis käyttämään, dns.watchia vaiko Quad9, vaiko unohtaa koko dnssec ja laittaa Opendns family shieldin osoitteet vain..? Muita ilmasia/hyviä ei tainnu ollakkaa dnssec tuella...Tuo 1.1.1.1 ei tainnu myöskään tarjota dnssec mahdollisuutta ?

Olis kiva vielä kuulla päivitettyjä mielipiteitä mitä ihmiset käyttää 2019 näitä dns osoitteita ja miksi juuri sitä.

Tota Dnsseciäkin olen tässä pähkäilly että tekeekö sillä edes mitään, kun pari postausta aiemmin jotkut siitä kirjoitteli niin tuntuu että itse puhun ihan eri asiasta kuin he ? Oon nyt ihan kujalla sen kanssa..

1.1.1.1 eli CloudFlare tukee kyllä DNSSECiä ja myös salattua DNS-yhteyttä DNS-palvelimelle eli DNS over HTTPS tai DNS over TLS esimerkiksi. DNSSEC on vähän hyödytön ilman että yhteys resolveriin olisi salattu ja varmennettu. DNSSEC tietysti hyötyä on vasta kun kaikilla domaneilla tämä olisi käytössä - ja Suomessa fi-tunnuksella on joku 0.01% ehkä käytössä? Ei sitäkään ja ei sitä oikein kansainvälisestikään käytössä joten iloa sillä ei ole vielä.

CloudFlare on nopein kun sijaitsee tuossa Helsingissä. Lisäksi luulen että yksi vakaimmista kun todella paljon palvelimia maailmalla.

- Liittynyt

- 01.01.2017

- Viestejä

- 447

Mulla on fi-domainin rekisterinä Hetzner.de, ja he ei tue DnsSeciä, vaikka sain jo traficomiltakin tiedon, että sikäli onnistuu mutta rekisterin pitäjä pitäisi vaihtaa... CloudFlare on nykyään myös rekisterin pitäjä, ja voisin tuumailla vaihtavani tuon domainin sinne. Tarvii kysellä jossain välissä.

Jaa, eipä onnistu. Eivät tue .biz ja .fi -domaineja ainakaan.

Mistäpä hyvä registrar .fi -domainille, joka tulee DnsSeciä?

Jaa, eipä onnistu. Eivät tue .biz ja .fi -domaineja ainakaan.

Mistäpä hyvä registrar .fi -domainille, joka tulee DnsSeciä?

Viimeksi muokattu:

- Liittynyt

- 17.10.2016

- Viestejä

- 2 105

Mulla on fi-domainin rekisterinä Hetzner.de, ja he ei tue DnsSeciä, vaikka sain jo traficomiltakin tiedon, että sikäli onnistuu mutta rekisterin pitäjä pitäisi vaihtaa... CloudFlare on nykyään myös rekisterin pitäjä, ja voisin tuumailla vaihtavani tuon domainin sinne. Tarvii kysellä jossain välissä.

Jaa, eipä onnistu. Eivät tue .biz ja .fi -domaineja ainakaan.

Mistäpä hyvä registrar .fi -domainille, joka tulee DnsSeciä?

Etsi verkkotunnusvälittäjä Traficomin haulla voi yrittää etsiä DNSSECiä tukevaa välittäjää. Itse tosin olen omien domainien välittäjä niin helppoa oli saada DNSSEC päälle. Kuka tahansa voi ryhtyä omien domainien välittäjäksi ja se on maksutonta.

- Liittynyt

- 01.01.2017

- Viestejä

- 447

Etsi verkkotunnusvälittäjä Traficomin haulla voi yrittää etsiä DNSSECiä tukevaa välittäjää. Itse tosin olen omien domainien välittäjä niin helppoa oli saada DNSSEC päälle. Kuka tahansa voi ryhtyä omien domainien välittäjäksi ja se on maksutonta.

Maksutonta tuo voi olla mutta onko siitä kovin pali lisätyötä itselle? Ei viitsisi enää ottaa lisempää säätämistä...

V

Vauhtimursu

Vieras (tunnus poistettu)

1.1.1.1 eli CloudFlare tukee kyllä DNSSECiä ja myös salattua DNS-yhteyttä DNS-palvelimelle eli DNS over HTTPS tai DNS over TLS esimerkiksi. DNSSEC on vähän hyödytön ilman että yhteys resolveriin olisi salattu ja varmennettu. DNSSEC tietysti hyötyä on vasta kun kaikilla domaneilla tämä olisi käytössä - ja Suomessa fi-tunnuksella on joku 0.01% ehkä käytössä? Ei sitäkään ja ei sitä oikein kansainvälisestikään käytössä joten iloa sillä ei ole vielä.

CloudFlare on nopein kun sijaitsee tuossa Helsingissä. Lisäksi luulen että yksi vakaimmista kun todella paljon palvelimia maailmalla.

Kiitos @olkitu , avasit asiaa todella hyvin. Huomaako loppukäyttäjä tuota DNS-cryptaamista ? Ei varmaankaan.

Täytyy seuraavaksi vähän tutustua tuohon ja Cloudflaren tarjoamiin dns osotteisiin jos kerta tukevatkin dnsseciä.

Mikähän heidän logitus politiikka oli ? Laitan ihan vakavaan harkintaan heidän osoitetta.

- Liittynyt

- 17.10.2016

- Viestejä

- 2 105

Laittamastasi linkistä aukeaa tyhjä sivu.

Maksutonta tuo voi olla mutta onko siitä kovin pali lisätyötä itselle? Ei viitsisi enää ottaa lisempää säätämistä...

Miten tuosta tyhjäsivu aukeaa... Onkohan selaimessasi joku esto... Noh linkki vie Traficomin verkkotunnusvälittäjä hakuun.

Ei tuo nyt lisätyötä tuo enempää kuin rekisteröisi jossakin sivulla kun tekee sen itselle ja säästää - voi jopa olla helpompaakin kun tekee itse.

Kiitos @olkitu , avasit asiaa todella hyvin. Huomaako loppukäyttäjä tuota DNS-cryptaamista ? Ei varmaankaan.

Täytyy seuraavaksi vähän tutustua tuohon ja Cloudflaren tarjoamiin dns osotteisiin jos kerta tukevatkin dnsseciä.

Mikähän heidän logitus politiikka oli ? Laitan ihan vakavaan harkintaan heidän osoitetta.

Ei loppukäyttäjä sitä näe oikeastaan paitsi DNS over HTTPS ja DNS over TLS pitäisi asettaa loppupäätelaitteeseen tai sitten kotireitittimeen joka toimii DNS resolverina. Android 9:ssä on DNS over TLS tuki.

1.1.1.1 — the Internet’s Fastest, Privacy-First DNS Resolver CloudFlare on yksi suurimmista CDN palveluntarjoajista ja sivuilla selkeästi ilmoittavat etteivät lokita IP-osoitteita. Tosin käytät melkovarmasti aika usein sivua joka käyttää CloudFlaren CDN:ää joten aika usein löydyt jossakin lokeissa.

V

Vauhtimursu

Vieras (tunnus poistettu)

Miten tuosta tyhjäsivu aukeaa... Onkohan selaimessasi joku esto... Noh linkki vie Traficomin verkkotunnusvälittäjä hakuun.

Ei tuo nyt lisätyötä tuo enempää kuin rekisteröisi jossakin sivulla kun tekee sen itselle ja säästää - voi jopa olla helpompaakin kun tekee itse.

Ei loppukäyttäjä sitä näe oikeastaan paitsi DNS over HTTPS ja DNS over TLS pitäisi asettaa loppupäätelaitteeseen tai sitten kotireitittimeen joka toimii DNS resolverina. Android 9:ssä on DNS over TLS tuki.

1.1.1.1 — the Internet’s Fastest, Privacy-First DNS Resolver CloudFlare on yksi suurimmista CDN palveluntarjoajista ja sivuilla selkeästi ilmoittavat etteivät lokita IP-osoitteita. Tosin käytät melkovarmasti aika usein sivua joka käyttää CloudFlaren CDN:ää joten aika usein löydyt jossakin lokeissa.

Kiitos.

ps. mulla aukes tuo teidän ihmettelemä sivusto kyllä. lisäosat kyllä blokkas sitä osittain mutta ainakin sen pitäs olla ihan toimintakuntonen sivu traficomilla.

- Liittynyt

- 17.10.2016

- Viestejä

- 2 105

Kiitos.

ps. mulla aukes tuo teidän ihmettelemä sivusto kyllä. lisäosat kyllä blokkas sitä osittain mutta ainakin sen pitäs olla ihan toimintakuntonen sivu traficomilla.

Cloudflare 1.1.1.1 - Cloudflare Resolver Tuossa Privacy Policy.

V

Vauhtimursu

Vieras (tunnus poistettu)

Vilkasin nopsaa tuota joo. Pitää tutkailla vielä illemmalla rauhassa paremmin , kiitos.

Nytkun on 2 lania kotona, laitoin vielä ristikkäiset järjestykset osoitteille että saa 1.1.1.1(toinen lan) ja 1.0.0.1(toinen lan) molemmat käyttöön. Pingi toisessa lanissa parani välittömästi pienen testin jälkeen (kerkesin jo saada palautetta siitä) Pelaamisessa tippui pingi vähäsen siis.

Pelaamisessa tippui pingi vähäsen siis.

Suuri kiitos, enää jää dnscryptaamisen tutkiminen jollekkin päivää...Ja totta tosiaan 1.1.1.1 toimii dnssecin kanssa ! Nämä asetukset saavat toistaiseksi jäädä voimaan.

Nytkun on 2 lania kotona, laitoin vielä ristikkäiset järjestykset osoitteille että saa 1.1.1.1(toinen lan) ja 1.0.0.1(toinen lan) molemmat käyttöön. Pingi toisessa lanissa parani välittömästi pienen testin jälkeen (kerkesin jo saada palautetta siitä)

Suuri kiitos, enää jää dnscryptaamisen tutkiminen jollekkin päivää...Ja totta tosiaan 1.1.1.1 toimii dnssecin kanssa ! Nämä asetukset saavat toistaiseksi jäädä voimaan.

DNSSEC auttaa torjumaan väärennettyä ja muokattua DNS-tietoa, esim. palvelimien osoitteita, tarkistamalla tietojen allekirjoitukset. Yksityisyyttä se ei tarjoa, siihen auttaa DNS over TLS (DoT) ja ..HTTPS (DoH). Internetin käyttäjä haluaa yleensä molemmat.DNSSEC on vähän hyödytön ilman että yhteys resolveriin olisi salattu ja varmennettu.

- Liittynyt

- 17.10.2016

- Viestejä

- 2 105

DNSSEC auttaa torjumaan väärennettyä ja muokattua DNS-tietoa, esim. palvelimien osoitteita, tarkistamalla tietojen allekirjoitukset. Yksityisyyttä se ei tarjoa, siihen auttaa DNS over TLS (DoT) ja ..HTTPS (DoH). Internetin käyttäjä haluaa yleensä molemmat.

DoT tai DoH kannattaa muuten olla koska DNSSECissä ei mitään iloa jos yhteys resolveriin ei ole varmennettu kun siinä välissäkin sitä liikennettä voi väärentää. Mutta hyvä ottaa DNSSEC käyttöön ja saada muutkin sen ottamaan käyttöön.

Jospa vaikka io-tech.fi ottaisi käyttöön

Traficom.fi ei ole DNSSEC käytössä - laitoin varmaan kuukausi sitten viestiä, pitäisikö muistuttaa vielä kun sitä DNSSECiä promottaa mutta omillakaan sivuilla sitä ei ole.

Mutta tästähän jäisi heti "kiinni", eikä DNS-kyselijä luottaisi väärennettyyn vastaukseen.DNSSECissä ei mitään iloa jos yhteys resolveriin ei ole varmennettu kun siinä välissäkin sitä liikennettä voi väärentää.

V

Vauhtimursu

Vieras (tunnus poistettu)

DoT tai DoH kannattaa muuten olla koska DNSSEC...

Onko nuo DoT & DoH , nyt sitten sitä dns kryptaamista ? Mikäs on sitten dnsmasq ?

Ja voitteko vähä auttaa, millä termeillä nyt lähden etsimään tuota edgerouterin conffaamista ja onko se ylipäätään mahdollista edgerouterissa ?

- Liittynyt

- 17.10.2016

- Viestejä

- 2 105

Mutta tästähän jäisi heti "kiinni", eikä DNS-kyselijä luottaisi väärennettyyn vastaukseen.

Miten niin? Jos väärennät liikenteen sinun clientin (esim tietokoneen) ja DNS-resolverin (Esim 1.1.1.1) välillä niin DNSSEC ei auta. Resolveri on se mikä tarkistaa DNSSECin allekirjoituksen ei paikallinen tietokone.

DNSSEC auttaa silloin kun resolverin ja authoritative palvelimen välissä väärennetään jollakin tavoin. Tälläin käyttämäsi resolveri ei luota vastaukseen ja palauttaa SERVERFAIL virheen.

Onko nuo DoT & DoH , nyt sitten sitä dns kryptaamista ? Mikäs on sitten dnsmasq ?

Ja voitteko vähä auttaa, millä termeillä nyt lähden etsimään tuota edgerouterin conffaamista ja onko se ylipäätään mahdollista edgerouterissa ?

DoT ja DoH salaavat ja varmentavat liikenteen DNS resolveriin SSL/TLS-salauksella - samalla salauksella kuin webbisivuliikenne toimii ja sertifikaattien avulla myös varmistaa aitouden joten tällä tavoin varmistetaan luotettavuus.

Dnsmasq on DNS-palvelin ja resolverina yleisesti reitimissä käytössä. Tarpeeksi kevyt kotikäyttöön. Siinä ei ole tukea muistaakseni DoT / DoH:ille...

Viimeksi muokattu:

Kyllä DNSSEC:iä tuetaan ihan applikaatiotasolla (ei toki kaikki aplarit) samalla lailla kuin näitä aplareita tukevat resolverit.Miten niin? Jos väärennät liikenteen sinun clientin (esim tietokoneen) ja resolverin välillä niin DNSSEC ei auta. Resolveri on se mikä tarkistaa DNSSECin allekirjoituksen ei paikallinen tietokone.

Esim. Firefoxissa selainlaajennus DNSSEC.

V

Vauhtimursu

Vieras (tunnus poistettu)

näyttääpäs todella monimutkaiselta, kopy pasteen tähän yhden keskustelun pätkän jos voitte kertoa puhutaanko siinä oikeasta asiasta. Hieman hämää tuo proxy sana ohjeissa kun etsii googlella "edgerouter er-x dns over https" haulla...

"

There is no good reason why this should be community effort and not supported out-of-the-box in this day and age.

Here is a brief guide I just wrote after trying to setup DNS over HTTPS myself: "

"

There is no good reason why this should be community effort and not supported out-of-the-box in this day and age.

Here is a brief guide I just wrote after trying to setup DNS over HTTPS myself: "

Koodi:How to install cloudflared on an EdgeRouter in 10 steps or less =============================================================== 01. Install GO from https://golang.org/dl/ and run the following commands to build cloudflared binary yourself: Linux/MacOS/Windows (bash) -------------------------- go get -v github.com/cloudflare/cloudflared/cmd/cloudflared GOOS=linux GOARCH=mips go build -ldflags="-s -w" -v -x github.com/cloudflare/cloudflared/cmd/cloudflared Windows (CMD) ------------- go get -v github.com/cloudflare/cloudflared/cmd/cloudflared set GOOS=linux set GOARCH=mips go build -ldflags="-s -w" -v -x github.com/cloudflare/cloudflared/cmd/cloudflared ---OR--- 01. Get pre-built cloudflared binary from: https://mega.nz/#!fldSjLKQ!0YPl5xae3gy3hB5s0GzMPA0HQe3oWsxKZhp4luaEvuI SHA256: 771318300ca28975e0eeb873c9d6573a16ddbe1d7116a0f98f010bca7165361c WARNING: This option is less secure than building your own binary! 02. Use SCP or SFTP client to copy the cloudflared binary to your router 03. Login to your router using SSH 04. Assuming you copied to /home/admin folder, execute the following commands: sudo su chmod +x cloudflared mv cloudflared /usr/local/sbin/ cat > /config/scripts/post-config.d/cloudflare-dns.sh <<EOF #!/bin/bash /usr/local/sbin/cloudflared --logfile /var/log/cloudflared --pidfile /var/run/cloudflared.pid --no-autoupdate --proxy-dns --proxy-dns-address 127.0.0.1 --proxy-dns-port 5053 --proxy-dns-upstream https://1.1.1.1/dns-query --proxy-dns-upstream https://1.0.0.1/dns-query >/dev/null 2>&1& exit 0 EOF chown root:root /config/scripts/post-config.d/cloudflare-dns.sh chmod +x /config/scripts/post-config.d/cloudflare-dns.sh 05. Try to start cloudflared: /config/scripts/post-config.d/cloudflare-dns.sh 06. Check whether it is running: cat /var/log/cloudflared cat /var/run/cloudflared.pid ps -ef | grep cloudflared 07. Exit sudo: exit 08. Configure your system to use CloudFlare DNS over HTTPS: configure # If you use DHCP for WAN, replace eth2 with your WAN interface # This will remove ISP DNS from resolv.conf and stop dnsmasq from # using them as fallback set interfaces ethernet eth2 dhcp-options name-server no-update # Increase dnsmasq cache size set service dns forwarding cache size 1000 # Configure dnsmasq to talk to CloudFlare DNS proxy service set service dns forwarding options "server=127.0.0.1#5053" # OPTIONAL: # Prevent all network devices in LAN from using any other DNS # Put your router LAN address instead of 192.168.0.1, your LAN # interface instead of eth0, and change rule number if necessary set service nat rule 53 description "DNAT: CloudFlare DNS over HTTPS" set service nat rule 53 destination address !192.168.0.1 set service nat rule 53 destination port 53 set service nat rule 53 inbound-interface eth0 set service nat rule 53 inside-address address 192.168.0.1 set service nat rule 53 protocol tcp_udp set service nat rule 53 type destination # Configure router itself to use dnsmasq set system name-server 127.0.0.1 commit save exit 09. If you need to troubleshoot DNS, here is how to install dig: configure set system package repository wheezy components "main contrib non-free" set system package repository wheezy distribution wheezy set system package repository wheezy url http://http.us.debian.org/debian commit save exit sudo su apt-get update WARNING: Do not attempt apt-get upgrade, it can brick your router! apt-get install dnsutils To test DNS proxy: dig @127.0.0.1 -p 5053 google.com exit 10. Go to http://en.conn.internet.nl/connection Under DNSSEC validation -> Technical details -> DNS Provider you should see: CLOUDFLARENET - Cloudfl [/quote]

Jos tuo on se mitä etsin, niin olipas .. erikoista..

Viimeksi muokannut ylläpidon jäsen:

- Liittynyt

- 17.10.2016

- Viestejä

- 2 105

Kyllä DNSSEC:iä tuetaan ihan applikaatiotasolla (ei toki kaikki aplarit) samalla lailla kuin näitä aplareita tukevat resolverit.

Esim. Firefoxissa selainlaajennus DNSSEC.

Käytännössä siis tämä sovellus toimii nimipalvelimena? Silloin toki voi toimia kun siinä DNSSEC Trust Anchor asetettu ja varmentaa kyselyt juuresta suoraan. Useimmat sovellukset kyllä näyttävät tilan mutta tarkistavat jostakin resolverilta.

Firefoxiin on tulossa DoH tuki muistaakseni joka paljon parempi kuin joku DNSSEC laajennus kun DNSSEC laajennus hyödyntää parhaiten kun se domain tukisi DNSSECiä ja suurinosa domaneista ei sitä tue tai käytä. Toki se varmentaa allekirjoitukset juurelle asti.

näyttääpäs todella monimutkaiselta, kopy pasteen tähän yhden keskustelun pätkän jos voitte kertoa puhutaanko siinä oikeasta asiasta. Hieman hämää tuo proxy sana jokapuolella

"

There is no good reason why this should be community effort and not supported out-of-the-box in this day and age.

Here is a brief guide I just wrote after trying to setup DNS over HTTPS myself: "

Näyttää hyvältä. CloudFlared on CloudFlaren oma ja se kyllä toimii.

V

Vauhtimursu

Vieras (tunnus poistettu)

Näyttää hyvältä. CloudFlared on CloudFlaren oma ja se kyllä toimii.

Joo, tuota täytyy ihan tosissaan pohtia hieman enemmän. Palaan kyselemään jos ja kun tulee kysyttävää tuon kanssa kiitos !

Tämä versio näyttää kyllä käyttävän CloudFlarea. Uudempi voi muuttaa tilannetta, jos sellainen joskus tulee: DNSSEC – Get this Extension for Firefox (en-US)Käytännössä siis tämä sovellus toimii nimipalvelimena? Silloin toki voi toimia kun siinä DNSSEC Trust Anchor asetettu ja varmentaa kyselyt juuresta suoraan. Useimmat sovellukset kyllä näyttävät tilan mutta tarkistavat jostakin resolverilta.

- Liittynyt

- 16.05.2018

- Viestejä

- 169

Firefoxiin on tulossa DoH tuki muistaakseni joka paljon parempi kuin joku DNSSEC laajennus kun DNSSEC laajennus hyödyntää parhaiten kun se domain tukisi DNSSECiä ja suurinosa domaneista ei sitä tue tai käytä. Toki se varmentaa allekirjoitukset juurelle asti.

Firefox 66.0.3:sta löytyy jo tuki tuolle ja itse sitä käytänkin jo

Löytyy, kun menee Asetukset -> Yleiset ja sieltä ihan alas -> Verkkoasetukset, niin sieltä saa laitettua päälle tuon "käytä dns https välityksellä.

V

Vauhtimursu

Vieras (tunnus poistettu)

Firefox 66.0.3:sta löytyy jo tuki tuolle ja itse sitä käytänkin jo

Löytyy, kun menee Asetukset -> Yleiset ja sieltä ihan alas -> Verkkoasetukset, niin sieltä saa laitettua päälle tuon "käytä dns https välityksellä.

Tää oli mahtava tieto ! Tänk juu ! !

Miten tuon nyt sitten tietää että varmuudella toimii, onko jotain testisivuja tms ?

Siten ainakin huomaa kun tuo firefoxin asetuksen ruksittaa niin se jyrää vpn ohjelman dns osoitteet. Eli kun raksitti niin tuli cloudfaren dns osoite ja raksi pois niin on taas vpn ohjelman omat dns osoitteet.

Ja jos käyttää vpn ohjelmaa, niin uskoisin että siihen ( riippuu palveluntarjoajasta tietysti paljon ) on koodattu kyllä kaikki [dnssec , dnscrypt yms] mahdolliset jutut ja systeemit joten ehkä se on parempi jättää tuo firefoxin asetus vain ruksittamatta.

Mutta ilman mitään vpn ohjelmia jos ei halua käyttää tuo kannattaa ehdottomasti ruksata ?

Viimeksi muokannut ylläpidon jäsen:

- Liittynyt

- 24.10.2017

- Viestejä

- 475

No mitä ihmettä sitten oikein selität

Eli purkki on reitittävänä ja DHCP asetukset koskettaa vain lähiverkkoa kuten sanoit. Lähiverkkoosi kuuluu PC ja puhelimia kuten sanoit. Haluat että kaikki laitteet lähiverkossasi käyttää 1.1.1.1 kuten sanoit.

Eli jos haluat että kaikki laitteet käyttää DNS palvelimenaan 1.1.1.1 eikä 192.168.1.1 tjsp niin sitten sinun pitää muuttaa DHCP palvelimesi DNS palvelin vaihtoehdoksi 1.1.1.1, tämä asetus näkyy osittain kuvasi alareunassa nimellä "DNS server".

Muutokset tietenkin astuu voimaan vasta sitten kun laite yhdistää verkkoon uudestaan ja DHCP:n discovery, offer, request ja acknowledge viestitys rumba on tehty. Wintoosassa esim ipconfigin release renew loitsuilla lähtee toimimaan tai pelkästään käyttämällä verkkokorttia "pois päältä".

Dynamic Host Configuration Protocol - Wikipedia

Telian Inteno moodeemi ei anna vaihtaa tuota local network,DNS server 192.168.1.1 --> 1.1.1.1,tulee ilmoitus Cannot use an address in this address range.

edit: vai johtuuko Telia-TVstä että pitää olla Telian osoitteet.

Viimeksi muokattu:

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 467

Tämmöistäkin kokkaillaan:

We are launching nextdns.io, a combination of Cloudflare DNS and Pi-hole® : sysadmin

nextdns

Ihan mielenkiintoinen projekti. Toivottavasti ei kaadu johonkin yksityisyys- tai tietoturvaperseilyyn.

We are launching nextdns.io, a combination of Cloudflare DNS and Pi-hole® : sysadmin

nextdns

Ihan mielenkiintoinen projekti. Toivottavasti ei kaadu johonkin yksityisyys- tai tietoturvaperseilyyn.

- Liittynyt

- 09.07.2017

- Viestejä

- 1 447

Joku muukin varmaan etsii, niin laitetaan tähän yksi vaihtoehto:

Hostingpalvelu.fi on suomalainen .fi -tunnusten verkkotunnusvälittäjä, jolta saa DNSSEC yhteensopivan nimipalvelun hintaan 1€/kk. Tämä tuote on siis domainparkki ja tuohon hintaan pakettiin voi liittää kaksi domainia. Toimii Office 365 business ja Google Apps -mailipalveluiden kanssa

Tilaus - Hostingpalvelu.fi

En ole kuin asiakas, ja etsin siis ei-tekniselle sukulaiselle pelkkää verkkotunnusvälittäjää + DNSSEC-domainnimipalvelua .FI-domainille, ja tuo tuli omalla perkauksella vastaan. Parempia saa ehdottaa samassa hintaluokassa.

Hostingpalvelu.fi on suomalainen .fi -tunnusten verkkotunnusvälittäjä, jolta saa DNSSEC yhteensopivan nimipalvelun hintaan 1€/kk. Tämä tuote on siis domainparkki ja tuohon hintaan pakettiin voi liittää kaksi domainia. Toimii Office 365 business ja Google Apps -mailipalveluiden kanssa

Tilaus - Hostingpalvelu.fi

En ole kuin asiakas, ja etsin siis ei-tekniselle sukulaiselle pelkkää verkkotunnusvälittäjää + DNSSEC-domainnimipalvelua .FI-domainille, ja tuo tuli omalla perkauksella vastaan. Parempia saa ehdottaa samassa hintaluokassa.

Viimeksi muokattu:

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 467

Norjalaiselta Domainnameshopista saa DNSSEC:n täysin ilmaiseksi.Joku muukin varmaan etsii, niin laitetaan tähän yksi vaihtoehto:

Hostingpalvelu.fi on suomalainen .fi -tunnusten verkkotunnusvälittäjä, jolta saa DNSSEC yhteensopivan nimipalvelun hintaan 1€/kk. Tämä tuote on siis domainparkki ja tuohon hintaan pakettiin voi liittää kaksi domainia. Toimii Office 365 business ja Google Apps -mailipalveluiden kanssa

Tilaus - Hostingpalvelu.fi

En ole kuin asiakas, ja etsin siis ei-tekniselle sukulaiselle pelkkää verkkotunnusvälittäjää + DNSSEC-domainnimipalvelua .FI-doaminille, ja tuo tuli omalla perkauksella vastaan. Parempia saa ehdottaa samassa hintaluokassa.

Miten tuon DNSSEC:in kanssa menee, kun hankin itselle .eu -päätteisen domainin tuolta Hostingpalvelu.fi:stä ja vaihdoin nimipalvelimet CloudFlaren palvelimiin. Niin hankitaanko se DNSSEC nyt kummasta päästä, vai miten se menee tälläisessä keississä?

- Liittynyt

- 05.04.2017

- Viestejä

- 4

Oma tuntumani on, että CloudFlaren nimipalvelussa täytyy klikkailla DNSSEC päälle ja sieltä tietueet pitää kopioida .eu-juureen domainin rekisteröijän/välittäjän eli hostingpalvelu.fi:n kautta.Miten tuon DNSSEC:in kanssa menee, kun hankin itselle .eu -päätteisen domainin tuolta Hostingpalvelu.fi:stä ja vaihdoin nimipalvelimet CloudFlaren palvelimiin. Niin hankitaanko se DNSSEC nyt kummasta päästä, vai miten se menee tälläisessä keississä?

Oma tuntumani on, että CloudFlaren nimipalvelussa täytyy klikkailla DNSSEC päälle ja sieltä tietueet pitää kopioida .eu-juureen domainin rekisteröijän/välittäjän eli hostingpalvelu.fi:n kautta.

Pitää tutkia asiaa kunhan viikonlopusta on selvinny hengissä

- Liittynyt

- 23.07.2017

- Viestejä

- 263

Mistäpä hyvä registrar .fi -domainille, joka tulee DnsSeciä?

Etsi verkkotunnusvälittäjä Traficomin haulla voi yrittää etsiä DNSSECiä tukevaa välittäjää. Itse tosin olen omien domainien välittäjä niin helppoa oli saada DNSSEC päälle. Kuka tahansa voi ryhtyä omien domainien välittäjäksi ja se on maksutonta.

Liittyen em. sekä julkisuudessa olleeseen DNSSEC Launch Day:n, nyt kun oman pienen .fi domainini välittäjää Louhia ei näytä tämä asia kiinnostavan, niin ihan hyvin voisin vaihtaa johonkin, joka on vähän paremmin ajan tasalla.

Tuolta traficomin sivuilta tosiaan voi hakea välittäjää, mutta vaikka vaikka rajaa haun vain suomalaisiin, yksityishenkilöitä palveleviin DNSSEC-palveluntarjoajiin, niitä listalle tulee varmaan satoja. Suuri osa näistä on mainostoimistoja tai muita, joiden tarjonta tuskin kohtaa kysyntäni kanssa.

Haluaisin helppokäyttöisen itsepalveluportaalin, jossa voin itse hallinnoida alitietueita tyyliin www, vpn jne. Louhilla vuosihinta on 15€. Ehkä joku tuolla rahalla sen DNSSecinkin saisi tarjottua.

Löytyykö ehdokkaita?

- Liittynyt

- 09.07.2017

- Viestejä

- 1 447

Haluaisin helppokäyttöisen itsepalveluportaalin, jossa voin itse hallinnoida alitietueita tyyliin www, vpn jne. Louhilla vuosihinta on 15€. Ehkä joku tuolla rahalla sen DNSSecinkin saisi tarjottua.

Löytyykö ehdokkaita?

Itse otin sukulaiselle hostingpalvelu.fi.

Nimipalvelu DNSSEC:illä on 12€/v

Suomalainen .fi domain rekisteröinti/hallinta on sen 15€/v (aika lailla standardi suomalaisilla tämä)

Hostingpalvelu.fi:n cPanelista voi tehdä perus-tietuemuokkaukset:

Miten muokkaan/lisään DNS-tietueita (A, CNAME, MX, TXT, SRV)? - Hostingpalvelu.fi

Onko tuo nyt hyvä/paras/kilpailukykyinen, niin en osaa sanoa, kun ei ole aikaa satoja vertailla ja kokeilla.

Mutta tuo toimii ainakin itsellä (toistaiseksi) ja hinta ei ole mahdoton.

- Liittynyt

- 08.03.2017

- Viestejä

- 245

- Liittynyt

- 17.10.2016

- Viestejä

- 2 105

Liittyen em. sekä julkisuudessa olleeseen DNSSEC Launch Day:n, nyt kun oman pienen .fi domainini välittäjää Louhia ei näytä tämä asia kiinnostavan, niin ihan hyvin voisin vaihtaa johonkin, joka on vähän paremmin ajan tasalla.

Tuolta traficomin sivuilta tosiaan voi hakea välittäjää, mutta vaikka vaikka rajaa haun vain suomalaisiin, yksityishenkilöitä palveleviin DNSSEC-palveluntarjoajiin, niitä listalle tulee varmaan satoja. Suuri osa näistä on mainostoimistoja tai muita, joiden tarjonta tuskin kohtaa kysyntäni kanssa.

Haluaisin helppokäyttöisen itsepalveluportaalin, jossa voin itse hallinnoida alitietueita tyyliin www, vpn jne. Louhilla vuosihinta on 15€. Ehkä joku tuolla rahalla sen DNSSecinkin saisi tarjottua.

Löytyykö ehdokkaita?

DNSSECiä työnnetään kovaa tahtia ulos vaikka todellista turvaa se ei tarjoa. Edelleen yhteydet ovat varmentamattomia resolveriin ja siinä välissä liikennettä voi manipuloida vapaasti jatkossakin. Pitäisi käyttää DoH tai DoT pohjaisia salauksia resolveriin asti kuten CloudFlaren 1.1.1.1 DNS resolveri tarjoaa.

DNSSECiä työnnetään kovaa tahtia ulos vaikka todellista turvaa se ei tarjoa. Edelleen yhteydet ovat varmentamattomia resolveriin ja siinä välissä liikennettä voi manipuloida vapaasti jatkossakin. Pitäisi käyttää DoH tai DoT pohjaisia salauksia resolveriin asti kuten CloudFlaren 1.1.1.1 DNS resolveri tarjoaa.

Onko noi DoH/DoT automaagisesti käytössä CloudFlaren 1.1.1.1 DNS resolverissa, vai vaatiiko se jotain säätöä?

- Liittynyt

- 17.10.2016

- Viestejä

- 2 105

Onko noi DoH/DoT automaagisesti käytössä CloudFlaren 1.1.1.1 DNS resolverissa, vai vaatiiko se jotain säätöä?

Ei ihan yksinkertainen mutta CloudFlarella ohjetta DoH-käyttöön täällä: DNS over HTTPS - Cloudflare Resolver ja DoT: DNS over TLS - Cloudflare Resolver .

Android 9:ssä on sisäänrakennettu DoT (DNS over TLS) clientti. Firefox on ymmärtääkseni tuomassa DNS over HTTPS asiakasohjelman selaimeen suoraan. Varmaan muut seuraa perässä sitten.

Ei ihan yksinkertainen mutta CloudFlarella ohjetta DoH-käyttöön täällä: DNS over HTTPS - Cloudflare Resolver ja DoT: DNS over TLS - Cloudflare Resolver .

Android 9:ssä on sisäänrakennettu DoT (DNS over TLS) clientti. Firefox on ymmärtääkseni tuomassa DNS over HTTPS asiakasohjelman selaimeen suoraan. Varmaan muut seuraa perässä sitten.

pfSensen sai konffattua näköjään kivuttomasti käyttämään tuota DoT:ia, nyt kun tajusin tutkia asiaa

Jos jotakin kiinnostaa, niin näitä ohjeita mukaillen näyttäis onnistuvan: Setup DNS over TLS on pfSense 2.4.4 p2 - Guide

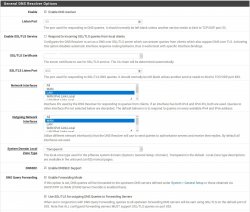

Tässä omat asetukset:

- Liittynyt

- 16.10.2016

- Viestejä

- 1 135

Firefox on ymmärtääkseni tuomassa DNS over HTTPS asiakasohjelman selaimeen suoraan. Varmaan muut seuraa perässä sitten.

Tähän liittyen:

Reitittimissä käytetyn Asuswrt-Merlinin koodaaja postasi eilen seuraavankaltaista viestiä koskien Firefox-selainta (ja koskee ilmeisesti tulevaisuudessa myös muitakin selaimia kuten käyttäjä @olkitu jo aiemassa postauksessaan arvelikin):

Disabling Firefox's automatic switch to DoH

In the coming weeks, Mozilla will be enabling DoH by default in Firefox (starting with US-based users). While it can still be manually enabled/disabled, this opt-out behaviour is unacceptable IMHO. For starter, it means that by default, your browser will ignore whatever configuration you have made on your network (if using DNS over TLS at the router level, for example).

Firefox looks for a certain canary domain to disable that automatic feature when using, for example, a parental or ad filter provided by your DNS servers.

For now, you can use that canary domain to prevent that automatic DoH enabling, by creating a /jffs/configs/dnsmasq.conf.add file, with the following entry:

Koodi:

server=/use-application-dns.net/

Koodi:

service restart_dnsmasqI am currently evaluating how to implement this in the firmware. The initial tentative plan is to have a new switch to enable that "Block Firefox automatic DoH usage", with the following options:

0-Enable killswitch if using DNSPrivacy (the default)

1-Enable killswitch

2-Diasble killswitch

The default value would be to enable the killswitch if you use DNSPrivacy (i.e. DNS over TLS), to ensure that browsers won't automatically bypass it.

This is still all being evaluated on my end.

Pitänee seurata tilannetta, koska itsellänikin on tällä hetkellä reitittimessäni DoT tulilla. Linkittämässäni triidissä virinnee keskustelua aiheesta ja ehkä täälläkin?

Uutiset

-

Oura siirtyy virallisesti Yhdysvaltoihin

20.2.2026 14:55

-

Donut Lab tiedotti julkaisevansa VTT:n tekemiä mittausraportteja ensi viikosta alkaen

20.2.2026 12:57

-

Microsoft esitteli Windows 11:n uutta Ask Copilot -ominaisuutta ja muita tekoälyuudistuksia

20.2.2026 08:45

-

Razer julkisti Huntsman Signature Edition -lippulaivanäppäimistön

20.2.2026 08:36

-

NZXT julkaisi uuden mini-ITX-luokan H2 Flow -kotelon ja C850 SFX -virtalähteen

19.2.2026 08:10

Uusimmat viestit

-

-

-

Yhdysvaltain 45. ja 47. presidentti Donald J. Trump

- Viimeisin: FarColdDistance