Tosiaan, jos microcode päivitys ajetaan sisään käyttistasolta niin se täytyy olla aina asennettuna. Toinen vaihtoehto on päivittää BIOS. BIOS määrää alkuperäisen microcoden, jonka sitten bootloaderi yliajaa, eli jos microcode myöhemmin poistetaan, palautuu toiminta siihen mitä BIOS:ssa on, koska käyttis ei osaa ylikirjoittaa microcodeosiota BIOS:sta....

Linuxilla Intelin microcode päivityksen voi asentaa useimmiten asentamalla paketin intel-ucode (joka siis sisältää kaikki Intelin microcodepäivitykset ja pitäisi olla joka paketinhallinnasta saatavissa, Debianilla näkyy olevan nimellä intel-microcode ja löytyy non-free reposta, joka täytyy ensin ottaa erikseen käyttöön), AMD:n microcode on linux-firmware paketissa mukana, joka on peruspaketti ja aina asennettu, eli vain Intel-käyttäjien tarvitsee asentaa erikseen. Microcoden .img pitää olla bootloaderissa ennen Linux .img:ea jotta se tulee käyttöön, mutta GRUB tekee tämän automaattisesti, kun sen config vain päivitetään intel-ucoden asentamisen jälkeen. Eli asentaa vain paketin intel-ucode ja päivittää GRUB:n. Jos käyttää jotain muuta bootloaderia kuin GRUB:ia niin silloin käsittääkseni pitää manuaalisesti värkätä bootloaderin sekaan tuo intelin microcodepäivitys. grub.cfg:n initrd kohdan tulee näyttää siis tältä:

initrd /intel-ucode.img /initramfs-linux.img

Käsittääkseni version 2 "Spectre" vaatii microcodepäivityksen OS päivityksen lisäksi, kun OS päivitys riittää versioihin 1 (myös "Spectre") ja 3 ("Meltdown"). Ja tätä Intel ei siis aio tuottaa yli 5 vuotta vanhoihin prosessoreihin. Tosin Spectre on kuulemma hankala toteuttaa ja täten ei riitä ainoaksi syyksi normikäytössä lähtä ostamaan uutta rosessoria.

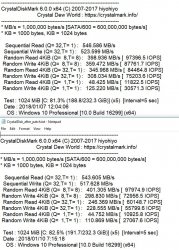

Ubuntuun oli nyt viimein saapunut Meltdown-tilkitty kerneli, jonka sitten ajoin NASsiin (Haswell Pentium G3200) sisään. Tulos:

Olisi edes käyttökone, mutta kun nassiin ole näppäimistöä saati näyttöä normaalisti kytkettynä niin ketuttaa urheilla näiden päivitysten kanssa.

Tuon takia itse huolin NAS:iin vain hardwarea joka tukee IPMI:ä. Helppo vaikkapa biossia säädellä netin ylitse. Maksaa yleensä hieman enemmän kun löytyy vain serverikäyttöön tarkoitetuilta emolevyiltä. Mutta on se vaan niin paljon helpompi hallita ja värkätä, ettei voi kuin suositella...

Itsellä ei ainakaan Arch:ssa mitään ongelmia ole ollut fiksatussa kernelissä (4.14-sarja), mutta Ubuntu tietääkseni muokkaa kerneliä runsaamminpuoleisesti? Enkä ole huomannut mitenkään koneenkaan hidastuneen. Onko kellään havaintoja onko missään mittailtu ja julkaistu artikkelia kuinka päivitys on tiputtanut suorituskykyä ja missä tilanteissa? Käsittääkseni tuo suorituskyvyn tippuminen on varsin riippuvainen tilanteesta.

Itsellä kun NAS:ssa FreeNAS käyttiksenä, niin saanee vielä odotella päivitystä. FreeBSD (josta FreeNAS siis tehdään/muokataan) kun sai tiedon koko ongelmasta vasta joulukuun lopussa:

4 January: About the

Meltdown and

Spectre attacks: FreeBSD was made aware of the problems in late December 2017. We're working with CPU vendors and the published papers on these attacks to mitigate them on FreeBSD. Due to the fundamental nature of the attacks, no estimate is yet available for the publication date of patches.

Kun Linuxpuolelle tämä tieto tuli jo marraskuussa, esim. Ubuntu on ilmoittanut saaneensa tiedon tästä NDA:n alaisena "jo" 9 päivä marraskuuta. Sitä en tiedä saiko kernel porukka jo ennen tätä tietoonsa (tai saiko esim. Microsoft tai Apple tietää jo ennen tätä), mutta FreeBSD on aika pahassa jälkijunassa... Ihme ettei kukaan heille ilmoittanut aikaisemmin...

Ainakaan en itse muista että olisin kirjoittanut Meltdowin vaativan myös mikrokoodipäivityksiä. No joo ei liity asiaan...Jatkakaa.

Ainakaan en itse muista että olisin kirjoittanut Meltdowin vaativan myös mikrokoodipäivityksiä. No joo ei liity asiaan...Jatkakaa.