- Liittynyt

- 13.01.2017

- Viestejä

- 329

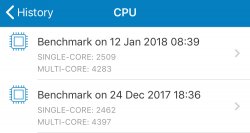

Asentelin iP7 plussaan iOS 11.2.2:n ja en huomaa mitään eroa edelliseen. Että perstuntuma sanoo, että melv1n.com voi tunkea benchmarkinsa takaluukkuunsa.

Ajoin tosin itse benchmarkmielessä vain futuremarkin 3DMark sling shotin.

Voihan se olla, että paperilla pudotus on paha, mutta ei se ainakaan omassa luurissa tunnu.

EDIT: Ja toki tuo tehtiin iP6:lla