- Liittynyt

- 17.10.2016

- Viestejä

- 49

Kuinka rakentaa kotiverkko turvalliseksi raudan puolesta? Ajattelin, että olisi järkevä jakaa kotiverkko useaan omaan verkkoonsa esim. seuraavasti:

1. Kotiverkko (n. 30 pistoketta cat 6 kaapelointi) + wlan

2. Vierasverkko wlan

3. Murtovalvonta

4. Kameravalvonta

5. Talotekniikka (KNX, IV, MLP jne.)

6. Mahdolliset muut kodinkoneet kun näyttää, että uusissa jääkaapeissakin on verkkoliitäntä

Kuinka siis järjestää verkko niin, että saisin kuusi eri verkkoa kotiin joista ei ole pääsyä muihin verkkoihin, paitsi sisäverkon pistokkeiden ja wlanin kautta pitäisi päästä kaikkiin verkkoihin kiinni mutta muista verkoista ei kotiverkkoon. Lisäksi vpn yhteys tietenkin kotiverkkoon.

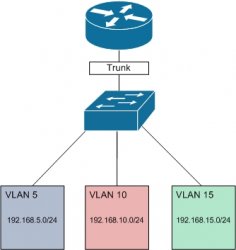

Ilmeisesti VLANilla tuo onnistuu mutta noista en juuri mitään "vielä" ymmärrä. Tässä onkin tarkoitus oppia matkan varrella mutta rauta pitäisi valita kerralla oikein niin ei useaan kertaan tarvitse tavaraa hankkia.

Olen hankkinut jo seinälle asennettavan SOHO kaapin tekniseen tilaan johon sopii päätetelineet, verkkolaitteet, NAS, jne. Reitittimeksi ajattelin hankkia EdgeRouter Liten tai X mallin ja wifi oli ajatus hoitaa muutamalla kappaleella UniFi AP AC Lite purkkeja. Kameravalvontaa varten on jo olemassa 8 porttinen 100Mb POE kytkin joka olisi tarkoitus jättää käyttöön.

Riittääkö lisäksi hallittava kytkin ja käykö esim. D-Link DSG-1210-48 jossa olisi riittävästi portteja vai tarvitsenko tähän järeämmän kytkimen.

1. Kotiverkko (n. 30 pistoketta cat 6 kaapelointi) + wlan

2. Vierasverkko wlan

3. Murtovalvonta

4. Kameravalvonta

5. Talotekniikka (KNX, IV, MLP jne.)

6. Mahdolliset muut kodinkoneet kun näyttää, että uusissa jääkaapeissakin on verkkoliitäntä

Kuinka siis järjestää verkko niin, että saisin kuusi eri verkkoa kotiin joista ei ole pääsyä muihin verkkoihin, paitsi sisäverkon pistokkeiden ja wlanin kautta pitäisi päästä kaikkiin verkkoihin kiinni mutta muista verkoista ei kotiverkkoon. Lisäksi vpn yhteys tietenkin kotiverkkoon.

Ilmeisesti VLANilla tuo onnistuu mutta noista en juuri mitään "vielä" ymmärrä. Tässä onkin tarkoitus oppia matkan varrella mutta rauta pitäisi valita kerralla oikein niin ei useaan kertaan tarvitse tavaraa hankkia.

Olen hankkinut jo seinälle asennettavan SOHO kaapin tekniseen tilaan johon sopii päätetelineet, verkkolaitteet, NAS, jne. Reitittimeksi ajattelin hankkia EdgeRouter Liten tai X mallin ja wifi oli ajatus hoitaa muutamalla kappaleella UniFi AP AC Lite purkkeja. Kameravalvontaa varten on jo olemassa 8 porttinen 100Mb POE kytkin joka olisi tarkoitus jättää käyttöön.

Riittääkö lisäksi hallittava kytkin ja käykö esim. D-Link DSG-1210-48 jossa olisi riittävästi portteja vai tarvitsenko tähän järeämmän kytkimen.