En nyt löytänyt sopivampaakaan keskustelua, mutta tietoturvaan jotenkin taitaa tämäkin liittyä. Kävin Samsungin sivuilla chatissa kyselemässä kahden tuotteen eroja ihan random-asiakaspalvelijalta, ja siinä aikamme höpistyämme tultiin siihen tulokseen että parempi kysyä teknisestä tuesta. Sieltä sitten hetken päästä Mohammed tervehti minua omalla nimelläni, ja sen jälkeen käytiinkin aika paljon keskustelua mistä nimeni olivat saaneet. En siis ollut kirjautuneena Samsung-tililleni, eikä nimeäni oltu kysytty missään kohtaa aikaisemmin.

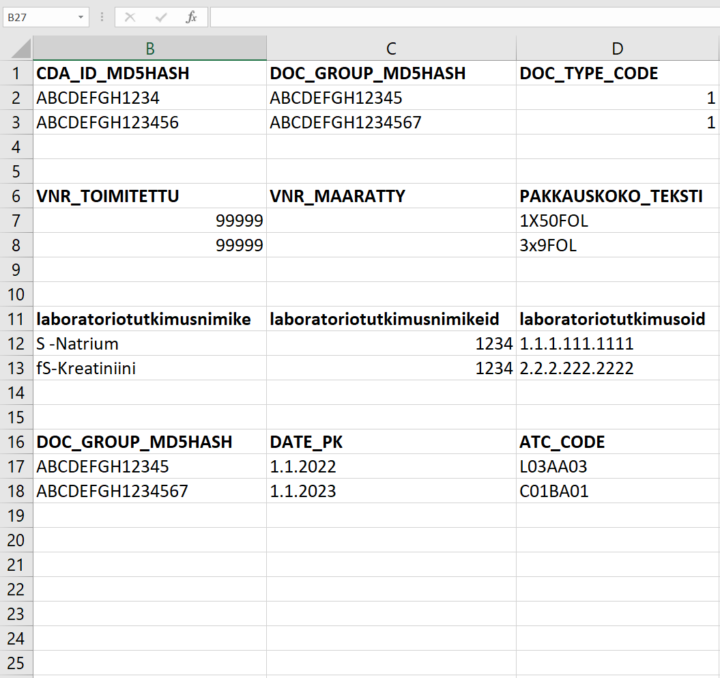

Tämmöisen vastauksen sitten lopulta sain:

Kysymys kuuluukin, että onko tämä nyt ihan luvallista toimintaa? Jossain julkisella koneella olisi minun tietoni muistissa jos joskus sattuisin Samsung-tililleni kirjautumaan? Sitten vielä lopuksi lähettivät minulle koko keskustelun sähköpostiin, eli jostain olivat kaikki tietoni kaivaneet?

Tässä kai oleellista mitä sopimuksia olet tehnyt, no senkin jälkeen minkä maan lainsäädäntöä noudatetaan, onko ne sen maan mukaan päteviä tuolta osin.

Sitä voi arvailla mitä oikeasti tapahtunut, mutta jos mennään tarinan mukaan.

- Sättäät selaimella jolla joku, (tässä tapauksessa sinä) aiemmin kirjautunut Samsungin tilille, ja sieltä ei ole kirjauduttu ulos.

- Laitteena joku random laite, ehkä PC, ehkä puhelin, ehkä TV, ehkä laite (Samsung) jolla laitteena kirjauduttu Samsungin tilille

Eli tässä ei ehkä ihmeellistä se että tuenpuolelle on yhteyteen käytetty laite linkittynyt Samsungin tilin tietoihin. en tarkoita että oikein, voi olla tai ei.

Maalikkona tässä ehkä nyt isoin juttu on se että kertomasi mukaan sinua ei mitenkään kohtuudella tunnistettu ja Samsungilla on sinun henkilötietoja luovutettu tuntemattomalla, joka sattumalta , onneksi , olit sinä.

Jos nyt Suomi, EU Samsungin kanssa yhteydessä olit, niin GDPR tietojen pyyntö. kaikki. Ja jos et vielä merkannutmuistiin että koska tämän nimesi kertominen tapahtu, yms, kuvasta päätellen ilmeisesti ollet tallettanut tapahtumasta ainakin osan.

Jos nyt olet ollut kirjautuneena Samsungin tilille, "jäänyt ovi auki" , niin ehkä ei tuossa synny mitään isoa, toivottavasti kuitekin tarkennusta yhtiön prosesseihin. Moni laite on kuitekin yhteiskäytössä, esim perheen, muiden lähestein kanssa, varsinkin jos ei puhelimesta kyse.

Edit3

Oliko tervehyksessä käytetty sinun nimi, koko nimi, ja onko sitä käytetty tunnuksessa, yms. eli sitä että onko se suku etunimi nimenomaan tilin suku etunimi kenstästä vai voisiko olla muualta.