Oletko huolissasi FinRegistry-valmisaineistosta? Lue lisää aineistosta ja tietojen käytön kieltämisestä

Miten kiellän tietojeni toisiokäytön Findatassa?

Findatan FinRegistry-valmisaineisto on herättänyt keskustelua sote-tietojen toisiokäytöstä ja kansalaisten tietosuojasta. Kokosimme tähän artikkeliin vastauksia uutisoinnin herättämiin kysymyksiin.

Yle uutisoi lauantaina 15.6.2024 (yle.fi)

. ja sunnuntaina 16.6.2024 (yle.fi)

FinRegistry-valmisaineistosta, johon Findata voi tietolupaviranomaisena myöntää tietolupia.

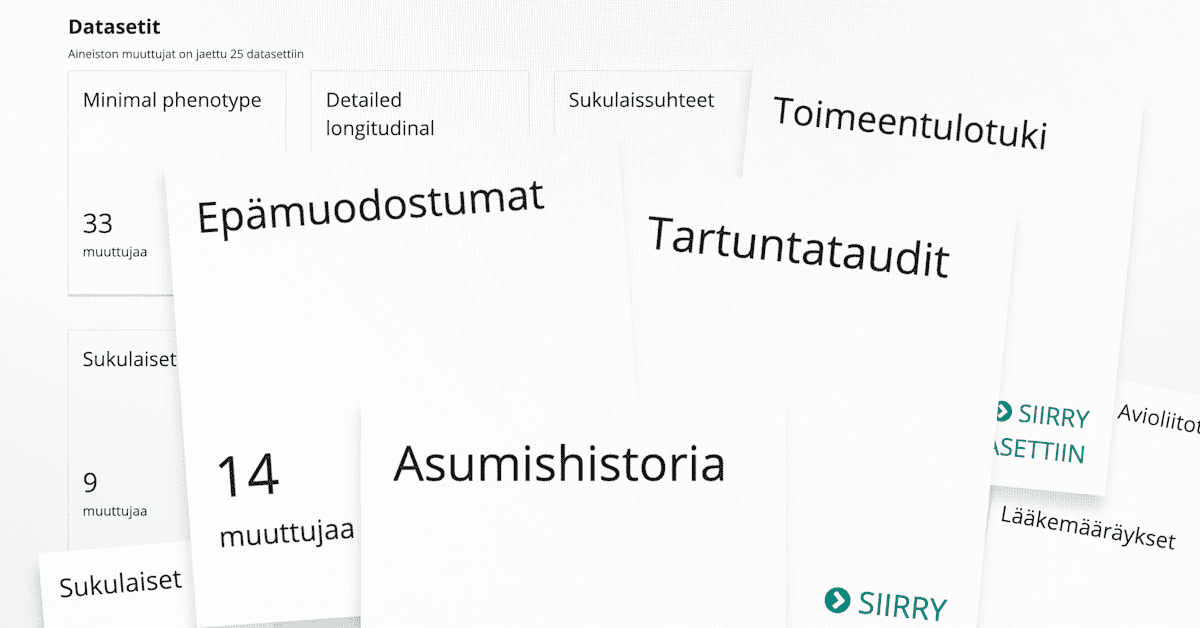

Valmisaineisto koostuu THL:n ja Helsingin yliopiston Molekyylilääketieteen instituutin (FIMM) FinRegistry-tutkimushankkeessa kootuista rekisteriaineistoista ja niiden pohjalta muodostetuista tutkimusaineistoista. Aineistossa on mukana DVV:n, ETK:n, Kanta-palveluiden, Kelan, Syöpärekisterin, THL:n ja Tilastokeskuksen tietoja. Aineistokuvaukset löytyvät Aineistokatalogista (aineistokatalogi.fi).

Valmisaineistojen lisäksi myönnämme luvat sosiaali- ja terveystietojen toissijaiseen käyttöön, kun niitä tarvitaan usealta julkiselta rekisterinpitäjältä, yksityiseltä sektorilta tai Kanta-palveluista.

Findata ei ole myöntänyt FinRegistry-valmisaineistoon vielä yhtään lupaa, eli tietoja ole toimitettu kenenkään käyttöön.

Myykö Findata suomalaisten sosiaali- ja terveystietoja?

Emme myy kenenkään sote-tietoja tai harjoita kaupallista toimintaa.

Findata on tietolupaviranomainen, joka myöntää määräaikaisia lupia sote-tietojen toissijaiseen käyttöön silloin, kun toisiolaissa säädetyt luvan edellytykset täyttyvät. Kun luvan voimassaolo päättyy, luvansaajalla ei ole enää pääsyä aineistoon.

Lupa myönnetään aina tiettyyn tarkoitukseen ja luvassa nimetään ne henkilöt, joilla on oikeus käsitellä pseudonymisoitua aineistoa suljetussa etäkäyttöympäristössä. Muut henkilöt eivät tietoja näe. Lupien myöntämistä edeltää aina hakemuskäsittely ja huolellinen lupaharkinta. Luvansaaja hyväksyy lupaehdot, joissa määritellään tarkasti, miten tietoa saa käsitellä.

Luvat ovat julkisia viranomaispäätöksiä ja tietoa niistä löytyy Myönnetyt luvat -sivulta.

Emme luovuta FinRegistry-aineistoa tai muitakaan rekisteritietoaineistoja luvanhakijoille sellaisenaan, vaan aineistosta poimitaan vain ne tiedot, jotka ovat tutkimuksen tekemisen kannalta välttämättömiä. Esimerkiksi syntymäajan kohdalla arvioidaan, riittäisikö tiedoksi syntymävuosi tai -kuukausi syntymäpäivän sijaan. Arvioimme myös, onko syytä luovuttaa yksilötasoista tietoa vai riittäisikö tutkimuksen tekemiseen anonyymi tilastoaineisto.

Miksi Findata ei tehnyt FinRegistry-valmisaineistolle vaikutustenarviointia?

Ylen uutisessa kerrottiin, että FinRegistry-valmisaineistosta ei ole tehty vaikutustenarviointia. Aineiston käsittelyyn liittyviä riskejä on kuitenkin arvioitu ja arvioidaan käsittelyn eri vaiheissa:

Miten Findata valvoo tietosuojan toteutumista henkilötietojen käsittelyssä?

- Aineiston koonnut FinRegistry-tutkimushanke on tehnyt vaikutustenarvioinnin tutkimushankkeen henkilötietojen käsittelystä.

- Findata on tehnyt vaikutustenarvioinnin käyttöympäristöstä, missä valmisaineistoa ja muitakin tietoja käsitellään.

- Findata on tekemässä vaikutustenarvioinnin myös FinRegistry-valmisaineistoon liittyvistä Findatan käsittelytoimista varmistaakseen, että erityisesti tähän aineistoon liittyvät riskit on huomioitu.

- Lisäksi luvanhakijat tekevät suunnittelemastaan FinRegistry-aineiston tietojen käsittelystä vaikutustenarvioinnin.

Kuten kaikkia Findatan luvittamia henkilötietoaineistoja, myös FinRegistry-aineistoa saa käsitellä vain auditoidussa tietoturvallisessa etäkäyttöympäristössä, jossa ei ole verkkoyhteyttä. Etäkäyttöympäristöt ovat suljettuja, eli käyttäjä ei saa niistä siirrettyä tietoja sisään tai ulos.

Käyttöjärjestelmät tallentavat tietojen käsittely- ja tapahtumahistoriaa. Näistä lokitiedoista ilmenee esimerkiksi se, kuka tietoja on käsitellyt, miten tietoja on käsitelty ja milloin tietoja on käsitelty. Lokitietoa kerätään sekä tietoja käsittelevien viranomaisten ja rekisterinpitäjien että tietoluvan perusteella tietoja käsittelevien suorittamasta käsittelystä.

Kun yhteys käyttöympäristöön katkaistaan, luvansaajilla ei ole enää keinoa päästä aineistoon käsiksi.

Miten kiellän tietojeni toisiokäytön?

Voit kieltää tietojesi käytön lähettämällä meille pyynnön asiasta. Tietojen käytön vastustaminen on toistaiseksi voimassa oleva ja se on voimassa siitä päivästä lähtien, kun pyyntö on käsitelty. Ylläpidämme erillistä rekisteriä henkilöistä, jotka ovat esittäneet vastustamispyynnön.

Vastustaminen koskee Findatan hallinnoimia ja Findatan kautta kulkevia tietoja. Vastustuspyyntö Findatalle ei estä muita toisiolaissa mainittuja rekisterinpitäjiä kuten esimerkiksi hyvinvointialueita luovuttamasta tietoja toissijaiseen käyttöön.

Löydät tietoa oikeuksien käytöstä Findatassa kootusti sivulta Oikeudet tietoihisi.

Voit käyttää oikeuksiasi täyttämällä alta ladattavan lomakkeen ja lähettämällä sen Suomi.fi-palvelussa. Käytämme Suomi.fi-palvelua sen tarjoaman vahvan tunnistautumisen vuoksi, sillä meidän on varmistettava oikeuttaan käyttävän henkilön henkilöllisyys, jotta kohdistamme toimenpiteet oikean henkilön tietoihin. Kieltoa ei voi tehdä Findatan asiointipalvelussa.

Jos et voi käyttää Suomi.fi-palvelua, voit asioida henkilökohtaisesti Helsingissä (Mannerheimintie 166) tai Kuopiossa (Neulaniementie 4) Terveyden ja hyvinvoinnin laitoksen aulapalvelussa.

Selvitämme tällä hetkellä vaihtoehtoisia tapoja tunnistautua Suomi.fi-viestien ja paikan päällä asioinnin lisäksi.

Joku jossain painoi paniikkinappulaa? Paska haisee etänä tänne saakka.

Mistä sen nyt sitten koskaan tietää noudattaako vaikka nyt sitten tämä findata tätä kieltoa omista tiedoista? Luottaa pitäis?

Viimeksi muokattu: