-

PikanavigaatioAjankohtaista io-tech.fi uutiset Uutisia lyhyesti Muu uutiskeskustelu io-tech.fi artikkelit io-techin Youtube-videot Palaute, tiedotukset ja arvonnat

Tietotekniikka Prosessorit, ylikellotus, emolevyt ja muistit Näytönohjaimet Tallennus Kotelot ja virtalähteet Jäähdytys Konepaketit Kannettavat tietokoneet Buildit, setupit, kotelomodifikaatiot & DIY Oheislaitteet ja muut PC-komponentit

Tekniikkakeskustelut Ongelmat Yleinen rautakeskustelu Älypuhelimet, tabletit, älykellot ja muu mobiili Viihde-elektroniikka, audio ja kamerat Elektroniikka, rakentelu ja muut DIY-projektit Internet, tietoliikenne ja tietoturva Käyttäjien omat tuotetestit

Softakeskustelut Pelit, PC-pelaaminen ja pelikonsolit Ohjelmointi, pelikehitys ja muu sovelluskehitys Yleinen ohjelmistokeskustelu Testiohjelmat ja -tulokset

Muut keskustelut Autot ja liikenne Urheilu TV- & nettisarjat, elokuvat ja musiikki Ruoka & juoma Koti ja asuminen Yleistä keskustelua Politiikka ja yhteiskunta Hyvät tarjoukset Tekniikkatarjoukset Pelitarjoukset Ruoka- ja taloustarviketarjoukset Muut tarjoukset

Kauppa-alue

Navigation

Install the app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Huomio: This feature may not be available in some browsers.

Lisää vaihtoehtoja

Tyylin valinta

You are using an out of date browser. It may not display this or other websites correctly.

You should upgrade or use an alternative browser.

You should upgrade or use an alternative browser.

Tietoturvauutiset ja blogipostaukset

- Keskustelun aloittaja Sampsa

- Aloitettu

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Mielenkiintoinen tutkimus, miten H.264 codec on monimutkainen standardi tietoturva mielessä, sekä työkalu sen tutkimiseen ja mahdollisten tietoturva reikien löytämiseen...

Ei mitään uutta. Monta tukkapölly keskustelua on käyty siitä, että jos halutaan jotain turvallista, niin huuhaa ominaisuudet kuten videot pitäisi jättää pois koska ne heikentävät tieoturvaa. Mutta tämä on käsitelty muistaakseni moneen kertaan. Hyvä ajoitus, koska just tässä mietin pari päivää sitten. Että jos laitaisi vaikka botin kanssa kaikki videot mitä craweri netistä löytyää, niin montakon niistä sisältäisi jotain haitallista?

Tuskin kovin moni? Mutta onko tulos silti nolla? En tiedä. Mutta taas kerran opsec ja prosessit kuntoon. Ihan perusteitahan nämä on.

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Tein tästä videon, jos joku harkitsee tämän käyttöönottoa.Paras Microsoft-uutinen moneen kuukauteen:

KB5024351—Removal of Windows edition checks for AppLocker - Microsoft Support

support.microsoft.com

Pitää väsäillä aiheesta videon näin pelikone + AppLocker-näkökulmasta.

Windows 11 on saamassa automatisoidun ”ota käyttöön”-periaatteella olevan (Smart App Control) ratkaisun, mutta sen ilmestymiseen voi mennä vielä vuosia.

Smart App Controlissa softatekijät lähettävät softansa Microsoftille tarkistettavaksi henkilöllisyystodistuksensa kera (esim. passi). Homma ei taatusti tule olemaan täydellinen, mutta huomattavasti hankalampi kuin mitä se on nyt.

Viimeksi muokattu:

- Liittynyt

- 21.06.2017

- Viestejä

- 7 562

Tein tästä videon, jos joku harkitsee tämän käyttöönottoa.

Windows 11 on saamassa automatisoidun ”ota käyttöön”-periaatteella olevan (Smart App Control) ratkaisun, mutta sen ilmestymiseen voi mennä vielä vuosia.

Smart App Controlissa softatekijät lähettävät softansa Microsoftille tarkistettavaksi henkilöllisyystodistuksensa kera (esim. passi). Homma ei taatusti tule olemaan täydellinen, mutta huomattavasti hankalampi kuin mitä se on nyt.

Kuulostaa kyllä niin hankalalta viritelmältä että ei varmaan monen koneessa tule olemaan päällä. Niin paljon käytetään hyödyllisiä pikku työkaluja joiden tekijöillä ei ole resursseja alkaa noin järeisiin tarkistuksiin. Jo nyt taitaa osalle tuottaa tuskaa nää signaukset.

Varmaan ihan pätevä yritystasolla jossa ei ajella mitään tuollaisia pikkusia työkaluja.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

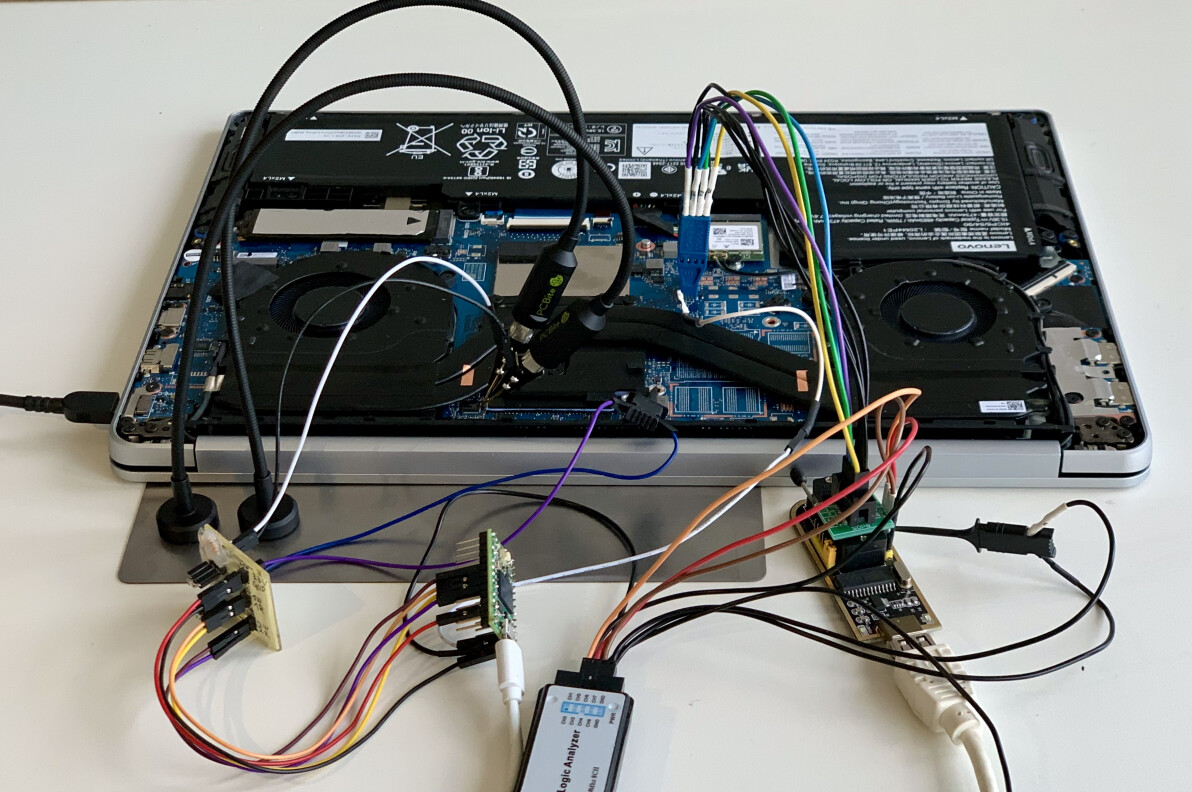

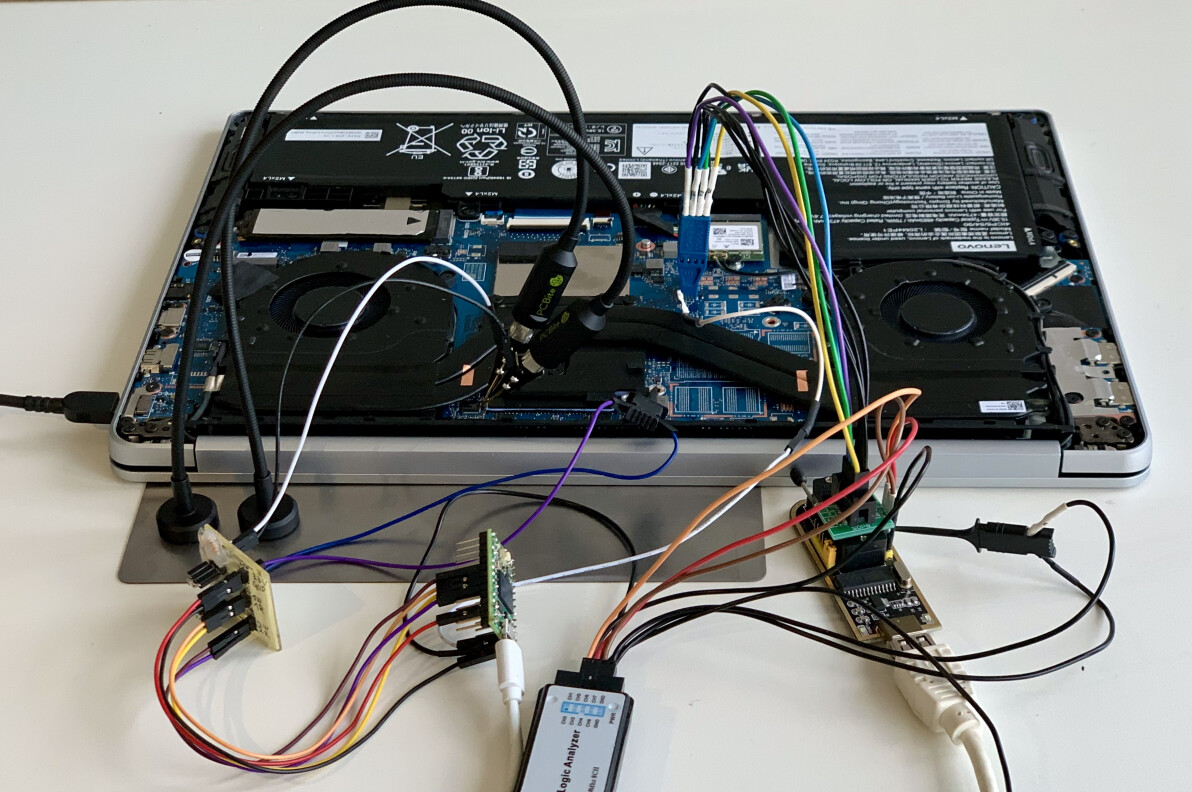

TPM turvapiirit tuli pakolliseksi Windows 11 myötä ja pitäisi olla helppo tapa turvata kone. Nyt on AMD versiota tutkittu syvemmin ja löytynyt reikiä...

arxiv.org

arxiv.org

In this paper, we show that AMD’s fTPMs are vulnerable to physical attacks against their execution environment: the AMD-SP. Our attack utilizes the AMD-SP’s vulnerability to voltage fault injection attacks [14] to extract a chip-unique secret from the targeted CPU. This secret is subsequently used to derive the storage and integrity keys protecting the fTPM’s non-volatile (NV) data stored on the Basic Input/Output System (BIOS) flash chip.

exposes the complete internal TPM state of the fTPM. This allows us to extract any cryptographic material stored or sealed by the fTPM regardless of the authentication mechanisms, such as the measured system state or passphrases with anti-hammering protection. Additionally, once we have extracted the chip-unique secret through voltage fault injection, we only need to re-read the BIOS flash to defeat any TPM-based security measures.

We find that Microsoft BitLocker’s FDE implementation is reduced to the security of a (TPM-less) PIN-only strategy. In contrast, a naive implementation leaves the disk completely unprotected once the TPM is defeated.

www.techpowerup.com

www.techpowerup.com

faulTPM: Exposing AMD fTPMs' Deepest Secrets

Trusted Platform Modules constitute an integral building block of modern security features. Moreover, as Windows 11 made a TPM 2.0 mandatory, they are subject to an ever-increasing academic challenge. While discrete TPMs - as found in higher-end systems - have been susceptible to attacks on...

In this paper, we show that AMD’s fTPMs are vulnerable to physical attacks against their execution environment: the AMD-SP. Our attack utilizes the AMD-SP’s vulnerability to voltage fault injection attacks [14] to extract a chip-unique secret from the targeted CPU. This secret is subsequently used to derive the storage and integrity keys protecting the fTPM’s non-volatile (NV) data stored on the Basic Input/Output System (BIOS) flash chip.

exposes the complete internal TPM state of the fTPM. This allows us to extract any cryptographic material stored or sealed by the fTPM regardless of the authentication mechanisms, such as the measured system state or passphrases with anti-hammering protection. Additionally, once we have extracted the chip-unique secret through voltage fault injection, we only need to re-read the BIOS flash to defeat any TPM-based security measures.

We find that Microsoft BitLocker’s FDE implementation is reduced to the security of a (TPM-less) PIN-only strategy. In contrast, a naive implementation leaves the disk completely unprotected once the TPM is defeated.

AMD faulTPM Exploit Targets Zen 2 and Zen 3 Processors

Researchers at the Technical University of Berlin have published a paper called "faulTPM: Exposing AMD fTPMs' Deepest Secrets," highlighting AMD's firmware-based Trusted Platform Module (TPM) is susceptible to the new exploit targeting Zen 2 and Zen 3 processors. The faulTPM attack against AMD...

Viimeksi muokattu:

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

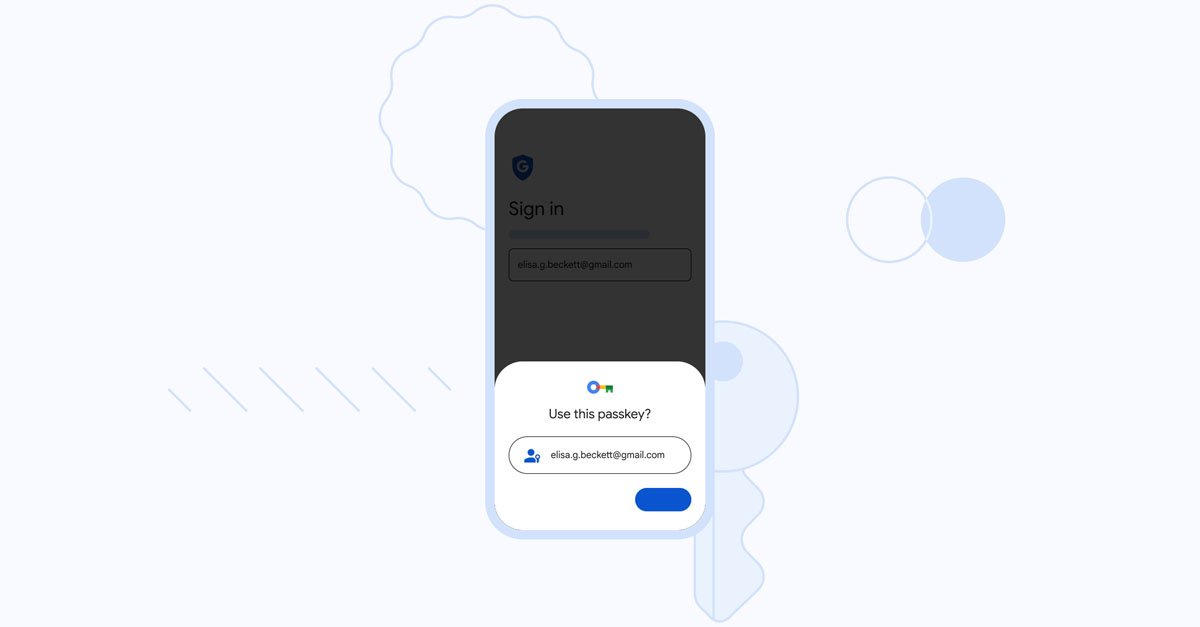

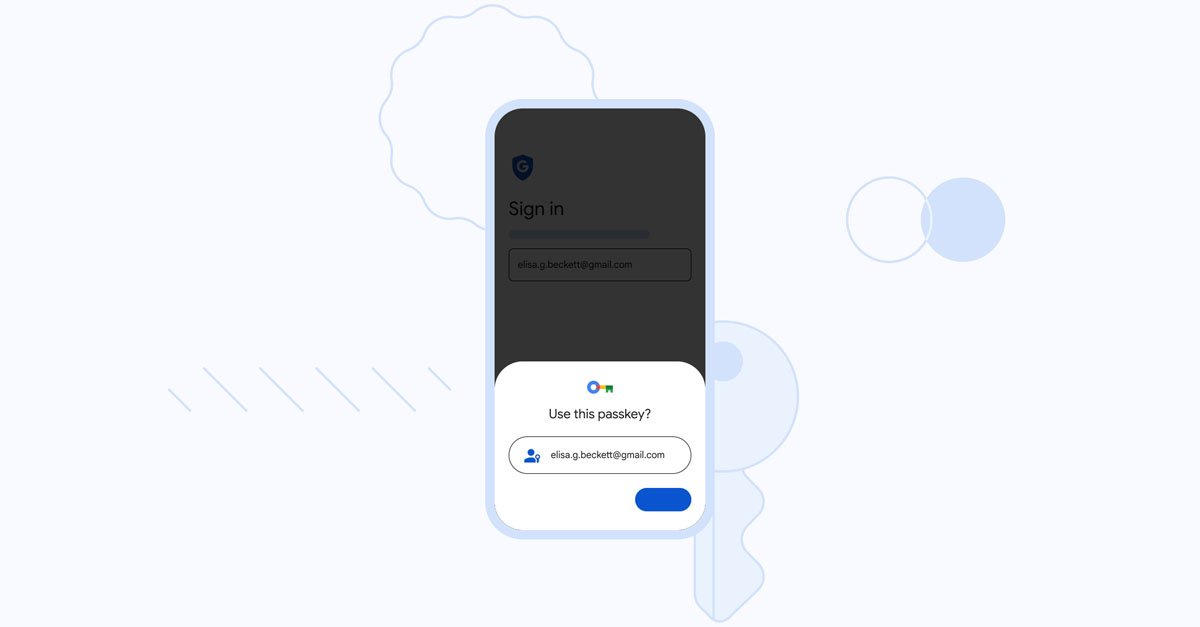

Google on nyt mahdollistanut Passkeysin käytön kaikille käyttäjille.

blog.google

blog.google

The beginning of the end of the password

We’ve begun rolling out support for passkeys across Google Accounts on all major platforms as an additional option that people can use to sign in.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 288

Jos on käytössä Applen AirPods tai Beats sarjan kuulokkeita niin kannattaa tarkistaa päivitykset. Bluetooth haavoittuvuus.

APPLE-SA-2023-05-03-1 AirPods Firmware Update 5E133 and Beats Firmware Update 5B66 (Apple Product Security)

support.apple.com

support.apple.com

AirPodseihin on jo julkaistu uudempi 5E135 firmware.

support.apple.com

support.apple.com

APPLE-SA-2023-05-03-1 AirPods Firmware Update 5E133 and Beats Firmware Update 5B66 (Apple Product Security)

About the security content of AirPods and Beats firmware updates – Apple Support (UK)

This document describes the security content of AirPods and Beats firmware updates.

AirPodseihin on jo julkaistu uudempi 5E135 firmware.

About firmware updates for AirPods - Apple Support

Learn about changes and features included in the firmware updates for your AirPods.

Viimeksi muokattu:

Desgorr

Tukijäsen

- Liittynyt

- 19.10.2016

- Viestejä

- 6 818

WD:ltä tuli sähköpostia (Kyllä, kuvana). Nähtävästi verkkokaupan asiakastiedot lähtenyt karkuteille.

Liittynee varmaan tähän aiempaan tapaukseen: Hackers claim vast access to Western Digital systems

Liittynee varmaan tähän aiempaan tapaukseen: Hackers claim vast access to Western Digital systems

Ilmeisesti tämän vuodon seurauksena on torstaina julkaistu/dumpattu materiaalia, jossa löytyy MSI:n tuotteiden BIOS/UEFI päivitysten allekirjoitusavaimia. Jos ymmärsin oikein, niin MSI:n ohjetta tosiaan kannattaa noudattaa ja katsoa huolella mistä lataa mahdollisia päivityksiä. Tuolla sanotaan että vuodossa on mukana myös jokin Intelin privaattiavain OEM-valmistajille (Boot Guard), joten lisää tietoa vaikutuksista tullee vielä perässä.Tällä kertaa MSI on joutunut hakkereiden kohteeksi, mutta MSI ei ole kertonut mihin on päästy käsiksi, mutta varoittelee käyttäjiä lataamasta BIOS/firmware tiedostoja muualta kuin virallisilta sivuilta...

Taiwanese PC Company MSI Falls Victim to Ransomware Attack

Taiwanese PC company MSI confirms cyber attack on its systems and urges users to only download firmware/BIOS updates from its official website.thehackernews.com

- MSI did not disclose any specifics about when the attack took place and if it entailed the exfiltration of any proprietary information, including source code.

- MSI is further urging users to obtain firmware/BIOS updates only from its official website, and refrain from downloading files from other sources.

MSIn oma virallinen tiedote:

MSI Global - The Leading Brand in High-end Gaming & Professional Creation

As a world leading gaming brand, MSI is the most trusted name in gaming and eSports. We stand by our principles of breakthroughs in design, and roll out the amazing gaming gear like motherboards, graphics cards, laptops and desktops.www.msi.com

Linkit: BINARLY twitterissä , Bleeping Computer , Tom's Hardware

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

AppLocker / Smart App Control-aihetta hieman hipoen, verkkorikolliset ovat alkaneet allekirjoittelemaan malwarea Intelin OEM sertifikaatilla, kiitos MSI:n vuodon.Tein tästä videon, jos joku harkitsee tämän käyttöönottoa.

Windows 11 on saamassa automatisoidun ”ota käyttöön”-periaatteella olevan (Smart App Control) ratkaisun, mutta sen ilmestymiseen voi mennä vielä vuosia.

Smart App Controlissa softatekijät lähettävät softansa Microsoftille tarkistettavaksi henkilöllisyystodistuksensa kera (esim. passi). Homma ei taatusti tule olemaan täydellinen, mutta huomattavasti hankalampi kuin mitä se on nyt.

SupplyChainAttacks/MSI/IntelOemKeyImpactedDevices.md at main · binarly-io/SupplyChainAttacks

Contribute to binarly-io/SupplyChainAttacks development by creating an account on GitHub.

Saa nähdä nähdäänkö pian myös Western Digitalin sertifikaatilla allekirjoitettua malwarea.

Viimeksi muokattu:

- Liittynyt

- 10.03.2017

- Viestejä

- 1 543

Niin ja vaikka salaus onkin sisäänrakennettuna yleisimpiin sähköpostiohjelmiin (kuten S/MIME), niin jos sen käyttöönotto on vähänkään vaikeaa niin "Teppo tallaaja" ei ota sitä käyttöön.

Jopa O365:ssa se on kyllä todella perseestä käyttää ja ottaa käyttöön ja saattaa jopa katoilla ribbonilta osalla käyttäjistä eri bugien ja GPO:n mukana jne. Jumalattoman rasittavaa, että perusominaisuus on noin hanurista käyttää. En kyllä muutenkaan ymmärrä miten MS saa vuosi toisensa jälkeen pilattua kaiken mitä se luo. Kaipa se jonkun on pidettävä helpdesk-ulkoistusfirmat elossa.

leripe

Ehdotuksia otetaan vastaan

- Liittynyt

- 19.10.2016

- Viestejä

- 1 646

Ehkäpä se johtuu siitä, kun on niin paljon rahaa ja valta-asemaa, ettei laatu pysy käsissä, kun huonollakin pärjää.Jopa O365:ssa se on kyllä todella perseestä käyttää ja ottaa käyttöön ja saattaa jopa katoilla ribbonilta osalla käyttäjistä eri bugien ja GPO:n mukana jne. Jumalattoman rasittavaa, että perusominaisuus on noin hanurista käyttää. En kyllä muutenkaan ymmärrä miten MS saa vuosi toisensa jälkeen pilattua kaiken mitä se luo. Kaipa se jonkun on pidettävä helpdesk-ulkoistusfirmat elossa.

LTT postas ihan hyvän videon siittä, miksei tuntemattomia latauskaapeleita pidä mennä käyttämään. Ei mitään uutta ja ihmeellistä niille, jotka jo muutenkin seuraavat yleensäkin tietotekniikkaan liittyvää uutisointia.

Ehkä uutta oli tän uusimman kaapelin uudet mahdollisuudet vs. edelliset, kun mikrokontrolleriin on saatu tungettua lisää ominaisuuksia (esim. wlan ja bluetooth) ja lisää muistia (mahdollistaa suuremman payloadin + muuta). Mitään uutta ei siis ole sinänsä keksitty.

Videossa oli myös onneksi mainittuna julkiset USB-latausportit, jonka takana voi olla vaikka kokonainen datakeskus (mikäli niin haluaa), eli samat rajoitukset eivät päde noihin julkisiin latausportteihin vs. latauskaapeleihin.

Hyvä uutinen on, että näitä tuodaan nykyisin julkisuuteen enemmän ja enemmän. Huono uutinen on, että noi julkisuudessa laajaasti levinneet uutiset laahaa noin 20-vuotta perässä...

Ehkä uutta oli tän uusimman kaapelin uudet mahdollisuudet vs. edelliset, kun mikrokontrolleriin on saatu tungettua lisää ominaisuuksia (esim. wlan ja bluetooth) ja lisää muistia (mahdollistaa suuremman payloadin + muuta). Mitään uutta ei siis ole sinänsä keksitty.

Videossa oli myös onneksi mainittuna julkiset USB-latausportit, jonka takana voi olla vaikka kokonainen datakeskus (mikäli niin haluaa), eli samat rajoitukset eivät päde noihin julkisiin latausportteihin vs. latauskaapeleihin.

Hyvä uutinen on, että näitä tuodaan nykyisin julkisuuteen enemmän ja enemmän. Huono uutinen on, että noi julkisuudessa laajaasti levinneet uutiset laahaa noin 20-vuotta perässä...

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

LTT postas ihan hyvän videon siittä, miksei tuntemattomia latauskaapeleita pidä mennä käyttämään. Ei mitään uutta ja ihmeellistä niille, jotka jo muutenkin seuraavat yleensäkin tietotekniikkaan liittyvää uutisointia.

Ehkä uutta oli tän uusimman kaapelin uudet mahdollisuudet vs. edelliset, kun mikrokontrolleriin on saatu tungettua lisää ominaisuuksia (esim. wlan ja bluetooth) ja lisää muistia (mahdollistaa suuremman payloadin + muuta). Mitään uutta ei siis ole sinänsä keksitty.

Videossa oli myös onneksi mainittuna julkiset USB-latausportit, jonka takana voi olla vaikka kokonainen datakeskus (mikäli niin haluaa), eli samat rajoitukset eivät päde noihin julkisiin latausportteihin vs. latauskaapeleihin.

Hyvä uutinen on, että näitä tuodaan nykyisin julkisuuteen enemmän ja enemmän. Huono uutinen on, että noi julkisuudessa laajaasti levinneet uutiset laahaa noin 20-vuotta perässä...

Muistelin, että tuosta aikoinaan tänne kirjoitinkin (reilu kolme vuotta sitten), silloin jo oli wlan sun muut mahdollisuudet...

Tietoturvauutiset ja blogipostaukset

Isot toimijat alkaa tiputtamaan pois. Esim. Microsoft (June 2020) Preparing for TLS 1.2 in Office 365 and Office 365 GCC - Office 365 Apple, Google, Microsoft, and Mozilla come together to end TLS 1.0

bbs.io-tech.fi

Nämäkin on pääosin vaarana teollisuus sun muussa vakoilussa, peruskäyttäjän ei tarvitse alkaa pelkäämään jokaista kaapelia, mutta kannattaa miettiä, että uskaltaako sitä ihan kaikkialla kuitenkaan sitä luuriaan tökätä suoraan USB-liittimeen kiinni saadakseen virtaa...

Tosiaan FBI vähän aikaa sitten julkaisi ihan virallisen tiedotuksen kaikille asian suhteen, minkä takia sitten on taas vähän herätty tähän aiheeseen varoittelemaan ties mistä.

Muistelin, että tuosta aikoinaan tänne kirjoitinkin (reilu kolme vuotta sitten), silloin jo oli wlan sun muut mahdollisuudet...

Tietoturvauutiset ja blogipostaukset

Isot toimijat alkaa tiputtamaan pois. Esim. Microsoft (June 2020) Preparing for TLS 1.2 in Office 365 and Office 365 GCC - Office 365 Apple, Google, Microsoft, and Mozilla come together to end TLS 1.0bbs.io-tech.fi

Nämäkin on pääosin vaarana teollisuus sun muussa vakoilussa, peruskäyttäjän ei tarvitse alkaa pelkäämään jokaista kaapelia, mutta kannattaa miettiä, että uskaltaako sitä ihan kaikkialla kuitenkaan sitä luuriaan tökätä suoraan USB-liittimeen kiinni saadakseen virtaa...

Tosiaan FBI vähän aikaa sitten julkaisi ihan virallisen tiedotuksen kaikille asian suhteen, minkä takia sitten on taas vähän herätty tähän aiheeseen varoittelemaan ties mistä.

Oli menny multa varmaan ohi toi sun postaus, mut ihan hyvä näistä on muistuttaa tasaisin väliajoin

En sitä vakoilua nyt Pentti Peruskäyttäjän kannalta pelkäis, vaan lähinnä kiristys (esim. Pentti kuvannu seksivideon, vaimonsa/ei vaimonsa kannsa, tai firman kirjanpidossa on sovellettu väljempiä sääntöjä kuin mitä verottaja vaatii) ja osallisuus bottiverkkoon on ne ongelmat, jotka itellä oli mielessä Pentin kannalta. Ja yleensäkin se payload taitaa olla vain se minimaalisin mahdollinen toteutus, jolla ladataan se itse haitake laitteeseen.

Onneks noita USB kondomeja näyttää saavan nykyään USB-PD -tukisinakin. Eli sellainen käyttöön jos haluaa käyttää satunnaista kaapelia tai latauspistettä.

Tosin huono puoli noissa kaupallisissa USB-PD:tä tukevissa on, että täytyy luottaa valmistajaan miten ne toimii. Perus 10W lataus jos riittää niin voi tehdä vaikka itse ja sitten voi olla jo varma että dataa ei tosiaan liikun kun laturinpuoleiset datakarvat ei ole kytketty mihinkään.

Tosin huono puoli noissa kaupallisissa USB-PD:tä tukevissa on, että täytyy luottaa valmistajaan miten ne toimii. Perus 10W lataus jos riittää niin voi tehdä vaikka itse ja sitten voi olla jo varma että dataa ei tosiaan liikun kun laturinpuoleiset datakarvat ei ole kytketty mihinkään.

Onneks noita USB kondomeja näyttää saavan nykyään USB-PD -tukisinakin. Eli sellainen käyttöön jos haluaa käyttää satunnaista kaapelia tai latauspistettä.

Tosin huono puoli noissa kaupallisissa USB-PD:tä tukevissa on, että täytyy luottaa valmistajaan miten ne toimii. Perus 10W lataus jos riittää niin voi tehdä vaikka itse ja sitten voi olla jo varma että dataa ei tosiaan liikun kun laturinpuoleiset datakarvat ei ole kytketty mihinkään.

Joo ei oo helppoo Pentti Perustallaajalla, jolla ois intoa turvata omat laitteensa, mutta tiedon haku itsenäisesti on tasoa telkku uutiset/ohjelmat/mainokset/jne., välillä Youtubea sekä sen mainoksia, sanomalehdet, sekä niinden mainokset. Lopputulos... Noh.. jätän kertomatta. Jokainen saa itse kuvitella mikä se on...

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Informaation hakeminen on ikävä kyllä muuttumassa sukupolvien myötä ja omasta mielestä menossa surkeaan suuntaan. Nykyään ku hakee jotain asiaa, niin monesti on video muodossa tarjolla linkkejä ja 95% on kuraa!

No nyt sitten aletaan tätä tukemaan enempi hakukoneen suunnalta ja epäilen että laajenee vaan tulevaisuudessa.

9to5google.com

9to5google.com

plan to make Google Search more “visual, snackable, personal, and human.” One aspect of that will involve adding more “short videos” to Search results in response to how young people are increasingly getting information.

Google senior vice president overseeing the search engine, said at a conference in July last year that about 40% of young people turn to TikTok or Meta Platforms-owned Instagram when searching for restaurants, citing an internal study.

No nyt sitten aletaan tätä tukemaan enempi hakukoneen suunnalta ja epäilen että laajenee vaan tulevaisuudessa.

Report: Google making Search more ‘visual, snackable, personal, and human’

AI coming to Google Search is more than a given at this point, and a new report details how the engine is set to become more personal…

plan to make Google Search more “visual, snackable, personal, and human.” One aspect of that will involve adding more “short videos” to Search results in response to how young people are increasingly getting information.

Google senior vice president overseeing the search engine, said at a conference in July last year that about 40% of young people turn to TikTok or Meta Platforms-owned Instagram when searching for restaurants, citing an internal study.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 288

LTT postas ihan hyvän videon siittä, miksei tuntemattomia latauskaapeleita pidä mennä käyttämään. Ei mitään uutta ja ihmeellistä niille, jotka jo muutenkin seuraavat yleensäkin tietotekniikkaan liittyvää uutisointia.

Ehkä uutta oli tän uusimman kaapelin uudet mahdollisuudet vs. edelliset, kun mikrokontrolleriin on saatu tungettua lisää ominaisuuksia (esim. wlan ja bluetooth) ja lisää muistia (mahdollistaa suuremman payloadin + muuta). Mitään uutta ei siis ole sinänsä keksitty.

Videossa oli myös onneksi mainittuna julkiset USB-latausportit, jonka takana voi olla vaikka kokonainen datakeskus (mikäli niin haluaa), eli samat rajoitukset eivät päde noihin julkisiin latausportteihin vs. latauskaapeleihin.

Hyvä uutinen on, että näitä tuodaan nykyisin julkisuuteen enemmän ja enemmän. Huono uutinen on, että noi julkisuudessa laajaasti levinneet uutiset laahaa noin 20-vuotta perässä...

Apple toi macOS Venturaan rajoituksen jos on Apple Siliconilla varustettu kannettava. Eli tarvittaessa kysyy kun liittää tuntemattoman lisälaitteen kiinni. Tuota ominaisuutta ei ole Applen pöytäkoneissa.

Mac-yhteyden salliminen USB-laitteille ja muille lisälaitteille - Apple-tuki (FI)

Mac-kannettavissa, joissa on Applen siru, sinun on hyväksyttävä uudet lisälaitteet, ennen kuin ne voivat muodostaa yhteyden.

Testasin liittämällä tavallisen näppäimistön usb-c porttiin niin kysyy heti.

Informaation hakeminen on ikävä kyllä muuttumassa sukupolvien myötä ja omasta mielestä menossa surkeaan suuntaan. Nykyään ku hakee jotain asiaa, niin monesti on video muodossa tarjolla linkkejä ja 95% on kuraa!

No nyt sitten aletaan tätä tukemaan enempi hakukoneen suunnalta ja epäilen että laajenee vaan tulevaisuudessa.

Report: Google making Search more ‘visual, snackable, personal, and human’

AI coming to Google Search is more than a given at this point, and a new report details how the engine is set to become more personal…9to5google.com

plan to make Google Search more “visual, snackable, personal, and human.” One aspect of that will involve adding more “short videos” to Search results in response to how young people are increasingly getting information.

Google senior vice president overseeing the search engine, said at a conference in July last year that about 40% of young people turn to TikTok or Meta Platforms-owned Instagram when searching for restaurants, citing an internal study.

Ite oon yrittäny päästä eroon googlen hakukoneesta, mutta joutunu palaamaan takaisin vakoilun/valvonnan alle, kun esim. Duckduckgo:n tulokset on täyttä pa...aa... Ei hirveesti innosta käyttää muita, kun yrität aloittaa päivän ja huomaat et koko verkko on nurin, tiedät missä on vika, mutta et muista mikä se keleen komento oli, jolla asia sais korjattua, etkä ajatellut tallentaa sitä kirjainmerkkeihin mistä se löytyy.

No, ei hätää, luurissa netti toimii, muistat hakusanat millä löysit ratkaisun ja ei muutaku syötät ne.... Duckduckgo:hon... Tulos: Menee 5-10min hakukoneen tuloksien selaamiseen ennenkuin se tarvittu komento löytyy (en todellakaan kirjoita sokkona mitä netti tuottaa, vaan tarkistan jokaisen vivun ja syötteen tarkoituksen esimerkki komennosta) vs. Googlella vastaava ois löytyny sijoilta 1-3.

Apple toi macOS Venturaan rajoituksen jos on Apple Siliconilla varustettu kannettava. Eli tarvittaessa kysyy kun liittää tuntemattoman lisälaitteen kiinni. Tuota ominaisuutta ei ole Applen pöytäkoneissa.

Mac-yhteyden salliminen USB-laitteille ja muille lisälaitteille - Apple-tuki (FI)

Mac-kannettavissa, joissa on Applen siru, sinun on hyväksyttävä uudet lisälaitteet, ennen kuin ne voivat muodostaa yhteyden.support.apple.com

Testasin liittämällä tavallisen näppäimistön usb-c porttiin niin kysyy heti.

Ei koske, tai ei tule koskemaan, jatkossa EU:n alueella/alueelta myytyjä Applen latureita/kaapeleita. Muistaakseni eilen kuulin/luin uutisen et Apple haluaa olla Apple ja estää muiden valmistajien latureiden, SEKÄ kaapeleiden, lataamasta Applen laitteita täydellä teholla.

Nyt on EU:lta tulossa selvennys USB-lakiin, että kaikkien valmistajien laturit, sekä kaapelit, pitää sopia ristiin ilman rajoituksia. Kaikki tämä ihan vain kun EU sai vihiä Applen suunnitelmista jatkaa tuota hv-asennetta.

Siis mikä ei koske/tule koskemaan? Jos tuo kysyy lupaa minkä tahansa USB-laitteen kytkemiseen (myös Applen valmistamien) niin en näe että EU:lla olisi mitään sitä vastaan.Ei koske, tai ei tule koskemaan, jatkossa EU:n alueella/alueelta myytyjä Applen latureita/kaapeleita.

Itse asiassa ominaisuus olisi ihan toivottava kaikkiin laitteisiin. Tuohan on ikäänkuin sisäänrakennettu USB-kondomi.

user9999

Platinum-jäsen

- Liittynyt

- 17.10.2016

- Viestejä

- 3 288

Testasin tuota Asus Zenscreen Go MB16AP kannettavan näytön usb-c laturilla ja kaapelilla. Tulee tuo sama "Allow accessory to connect" ilmoitus. Applen omalla laturilla ja kaapelilla ei tule ilmoitusta eli olenko sen jotenkin jo hyväksynyt tms.

Edit: Kokeilin toisella Applen laturilla ja kaapelilla. Ei tule mitään ilmoitusta eli ne ovat luotettuja.

Edit: Kokeilin toisella Applen laturilla ja kaapelilla. Ei tule mitään ilmoitusta eli ne ovat luotettuja.

Viimeksi muokattu:

Siis mikä ei koske/tule koskemaan? Jos tuo kysyy lupaa minkä tahansa USB-laitteen kytkemiseen (myös Applen valmistamien) niin en näe että EU:lla olisi mitään sitä vastaan.

Itse asiassa ominaisuus olisi ihan toivottava kaikkiin laitteisiin. Tuohan on ikäänkuin sisäänrakennettu USB-kondomi.

AP mainitsi tuntemattoman lisälaitteen.

Mikä estää käyttämästä 1-to-1 väärennöstä? Eli Omena-to-Omena/Apple-to-Apple? Väännän lisää rautalankaa: Applella ei tule olemaan oikeutta estää/rajoittaa 3:n osapuolen latureiden/kaapeleiden käyttöä millään tavalla. Kysely laitteessa, että sallitaanko sen käyttö, mikäli laite/laturi/kaapeli ei ole ollut aikaisemmin kontaksitta kyseiseen Applen/muun valmistajan, laitteeseen, oli se sitten aito/väärennös/3. osapuolen tekemä, niin: En osaa sanoa, miten EU tulee suhtautumaan asiaan siirtymäajan jälkeen (tais päättyä 2026).

Mutta mikäli Apple päättää esittää tuon kyselyn, mitä @user9999 näytti sen lain siirtymäajan jälkeen kaikille muille, paitsi omille latureille/kaapeleille, niin se käsittääkseni tulee olemaan laitonta.

Ja joo oon samaa mieltä, että tuollainen kysely on enemmän kuin tervetullutta = Masiinan mukana tullut laturi, sekä kaapeli paritetaan ensimmäisen käyttökerran yhteydessä ja EI muita latureita/kaapeleita mielellään. Mikäli laite alkaa yhtäkkiä kyselemään lupaa pariutua laturin/kaapelin kanssa, niin pitäisi rueta hälytyskellot ulvomaan käyttäjän korvissa ja kovaa.

En tiedä miksi haluat vääntää rautalankaa kun eihän tässä ollut mitään epäselvää. Laitehan ei edes estä minkään kaapelin käyttöä vaan kysyy käyttäjältä saako kytketty laite siirtää dataa.Väännän lisää rautalankaa

Toki ymmärrän, että jotta tuo toimisi aukottomasti niin täytyisi kysyä silloinkin, jos laite on tunnettu (eli käyttäjä on jo kertaalleen sanonut että saa siirtää dataa). Mutta siis tuollaisenakin ratkaisee vähän tuota random latureiden ongelmaa, eli mikä on todennäköisyys että jossain julkisella paikalla oleva laturi antaa saman PID/VID/SN yhdistelmän, kuin jokin sinulla oleva laite jolle olet dataoikeudet antanut? Käytännössä tuolla pitäisi siis voida huoletta käyttää random laturia, kunhan vaan vastaa tuohon kyselyyn "en salli".

Mun android-luurikin kysyy kun liitän sen USB:llä vaikka tietokoneeseen, että haluakon käyttää sitä vain laturina (eli vastaa "en sallit" tuossa mäkissä) vai antaa pääsyn laitteen dataan. Mutta Antero taitaa hyväksyä HID-laitteet ilman kyselyitä, enkä muutenkaan tiedä kuinka luotettavasti se rajoittaa, joten en käytä random kaapeleita/latureita ilman erillistä suojaa.

En tiedä miksi haluat vääntää rautalankaa kun eihän tässä ollut mitään epäselvää. Laitehan ei edes estä minkään kaapelin käyttöä vaan kysyy käyttäjältä saako kytketty laite siirtää dataa.

Toki ymmärrän, että jotta tuo toimisi aukottomasti niin täytyisi kysyä silloinkin, jos laite on tunnettu (eli käyttäjä on jo kertaalleen sanonut että saa siirtää dataa). Mutta siis tuollaisenakin ratkaisee vähän tuota random latureiden ongelmaa, eli mikä on todennäköisyys että jossain julkisella paikalla oleva laturi antaa saman PID/VID/SN yhdistelmän, kuin jokin sinulla oleva laite jolle olet dataoikeudet antanut? Käytännössä tuolla pitäisi siis voida huoletta käyttää random laturia, kunhan vaan vastaa tuohon kyselyyn "en salli".

Myönnän virheeni!

Onnistuin skippaamaan viestisi kohdan joka oli sulkujen sisässä: "myös Applen valmistamien"...

Pistän leuan rintaan ja suuntaan kohti uusia munauksia (jossain muualla kuin techbbs:sä).

Anteeksi

!

!- Liittynyt

- 17.10.2016

- Viestejä

- 2 513

Hint: Startpage, google ilman valvontaa.Ite oon yrittäny päästä eroon googlen hakukoneesta, mutta joutunu palaamaan takaisin vakoilun/valvonnan alle, kun esim. Duckduckgo:n tulokset on täyttä pa...aa...

Hint: Startpage, google ilman valvontaa.

Olin jo unohtanu tuon.... Kiitos! Ja silloinkin se tais jäädä tasolle "tää ei näytä googlelle". Se tais olla jotain aikoihin jolloin Startpage oli ns. "IN" kaveripiirissä ja itteä ei taas kiinnostanu hypätä hypetyksen mukaan yhtään (muistissa oli Ubuntu 6.xx, jota hypetettiin myös kaveripiirissä ja taso oli taas jälleen luokkaa: "Tilasin netistä Ubuntun sivuilta ILMAISEKSI asennus cd:n, osasin asentaa sen, avata selaimen ja aikuisten oikeesti SE toimi!).

Et muuten ikinä usko kuinka moni noista kaveripiirini hypettäjistä käyttää sitä, mitä he aikoinaan hypettivät. Ei yksikään, eikä ainuttakaan.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Kernelit päivitykseen jos mahdollista, joillakin distroilla on myöskin omia väliaikaisia ratkaisuja, mikäli kernelit ei heti päivity...

In the Linux kernel through 6.3.1, a use-after-free in Netfilter nf_tables when processing batch requests can be abused to perform arbitrary read and write operations on kernel memory. Unprivileged local users can obtain root privileges. This occurs because anonymous sets are mishandled.

In the Linux kernel through 6.3.1, a use-after-free in Netfilter nf_tables when processing batch requests can be abused to perform arbitrary read and write operations on kernel memory. Unprivileged local users can obtain root privileges. This occurs because anonymous sets are mishandled.

Selvittelin miten Startpage onnistuu tekemään suojatumman toteutuksen Google hakukonetta käyttäen. Ilmeisesti Startpage näyttää jonkin verran mainoksia, mutta ei käytä niiden valintaan käyttäjän hakuhistoriaa. Ja saa mainoksista rahaa, jolla sitten maksaa Googlelle korvausta. Kaipa tuo voi toimia, koska Googlen kannalta voi olla parempi että haku ei mene kilpailijalle. Google varmasti tekee rahaa hakutilastoilla silloinkin, kun yksittäisen haun tekijää ei tunnisteta.Hint: Startpage, google ilman valvontaa.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Whoogle on myöskin yksi tapa, jos sattuu olemaan serveri jossa pyörittää Dockerissa...

github.com

github.com

GitHub - benbusby/whoogle-search: A self-hosted, ad-free, privacy-respecting metasearch engine

A self-hosted, ad-free, privacy-respecting metasearch engine - benbusby/whoogle-search

- Liittynyt

- 17.10.2016

- Viestejä

- 2 291

LTT postas ihan hyvän videon siittä, miksei tuntemattomia latauskaapeleita pidä mennä käyttämään. Ei mitään uutta ja ihmeellistä niille, jotka jo muutenkin seuraavat yleensäkin tietotekniikkaan liittyvää uutisointia.

Ehkä uutta oli tän uusimman kaapelin uudet mahdollisuudet vs. edelliset, kun mikrokontrolleriin on saatu tungettua lisää ominaisuuksia (esim. wlan ja bluetooth) ja lisää muistia (mahdollistaa suuremman payloadin + muuta). Mitään uutta ei siis ole sinänsä keksitty.

Videossa oli myös onneksi mainittuna julkiset USB-latausportit, jonka takana voi olla vaikka kokonainen datakeskus (mikäli niin haluaa), eli samat rajoitukset eivät päde noihin julkisiin latausportteihin vs. latauskaapeleihin.

Hyvä uutinen on, että näitä tuodaan nykyisin julkisuuteen enemmän ja enemmän. Huono uutinen on, että noi julkisuudessa laajaasti levinneet uutiset laahaa noin 20-vuotta perässä...

Voisi taas kysyä, onko jossain menty pieleen ja pahasti, jos pelkkä johdon liittäminen puhelimeen voi johtaa puhelimen kaappaamiseen.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Tässähän nyt ei ole kyse pelkästään puhelimet, USB johtoja käytetään monen eri oheislaitteen kytkemiseen, eli sama kaappaus onnistuu, jos vaikka kytket näppiksen tuollaisella johdolla tietokoneeseen ja täten voidaan ottaa tietokoneesi haltuun etänä esimerkiksi...Voisi taas kysyä, onko jossain menty pieleen ja pahasti, jos pelkkä johdon liittäminen puhelimeen voi johtaa puhelimen kaappaamiseen.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Vahvan sähköisen tunnistuksen uudet vaatimukset tekevät asioinnista entistä turvallisempaa | Kyberturvallisuuskeskus

Liikenne- ja viestintäviraston määräys koskien vahvaa sähköistä tunnistusta ja luottamuspalveluita astuu täysimääräisinä voimaan kesäkuussa 2023. Uudessa määräyksessä on kaksi tärkeää kohtaa, jotka tekevät sähköisestä asioinnista entistä turvallisempaa.

Liikenne- ja viestintäviraston määräys koskien vahvaa sähköistä tunnistusta ja luottamuspalveluita astuu täysimääräisinä voimaan kesäkuussa 2023. Uudessa määräyksessä on kaksi tärkeää kohtaa, jotka tekevät sähköisestä asioinnista entistä turvallisempaa.

Asiointipalveluiden ja välityspalveluiden on sovittava yhdessä nimitieto, joka yksiselitteisesti kertoo käyttäjälle mihin palveluun hän on hyväksymässä tunnistuspyyntöä. Käyttäjän tulee pystyä helposti tarkistamaan palvelun nimi, mihin hän on kirjautumassa.

Toinen loppukäyttäjälle näkyvä uudistus on tuttu jo joidenkin tunnistusmenetelmien kohdalla. Istuntotunniste on esimerkiksi merkkijono, jonka tulisi olla sama sekä selaimessa että tunnistusvälineessä, joka sellaisen pystyy näyttämään. Jos istuntotunnisteet eivät täsmää, voi olla kyseessä oikeudeton tunnistuspyyntö, jolloin tunnistustapahtuma tulee katkaista. Istuntotunniste ei kuitenkaan estä kalasteluyrityksiä, joissa kalastelija pystyy näyttämään käyttäjälle selaimessa väärennettyä tietoa.

Parannusten täysimittainen hyödyntäminen edellyttää joko mobiilivarmenteen tai tunnistussovelluksen käyttöä.

- Liittynyt

- 07.07.2019

- Viestejä

- 1 628

Asiointipalveluiden ja välityspalveluiden on sovittava yhdessä nimitieto, joka yksiselitteisesti kertoo käyttäjälle mihin palveluun hän on hyväksymässä tunnistuspyyntöä. Käyttäjän tulee pystyä helposti tarkistamaan palvelun nimi, mihin hän on kirjautumassa.

Toinen loppukäyttäjälle näkyvä uudistus on tuttu jo joidenkin tunnistusmenetelmien kohdalla. Istuntotunniste on esimerkiksi merkkijono, jonka tulisi olla sama sekä selaimessa että tunnistusvälineessä, joka sellaisen pystyy näyttämään. Jos istuntotunnisteet eivät täsmää, voi olla kyseessä oikeudeton tunnistuspyyntö, jolloin tunnistustapahtuma tulee katkaista. Istuntotunniste ei kuitenkaan estä kalasteluyrityksiä, joissa kalastelija pystyy näyttämään käyttäjälle selaimessa väärennettyä tietoa.

Parannusten täysimittainen hyödyntäminen edellyttää joko mobiilivarmenteen tai tunnistussovelluksen käyttöä.

Katsotaan saadaanko noihin autentikointipyyntöhihin noi lisätiedot mukaan. Ainakin eräs liikepankki lähettää autentikointipyynnöt ilman mitään referenssiä, ei tietoa pankista tai tapahtumasta. Olen monta kertaa maininnut ja viimeksi kun käytin, ei ollut vieläkään korjattu. Samoin osa autentikoinninpyytäjistä ei anna mitään pyytäjä tietoa. Eli antavat vain referenssi koodin.

Hyvä että tuohon epäkohtaan ehkä tullaan jatkossa puuttumaan. Mutta saas nähdä, tuleeko noi korjatuksi vai ei. Voisin melkein piruuttani tarkistaa tuon liikepankin tilanteen heti. Katsotaas sanoi tohtori. Tarkistettu tuoreeltaan, ei tule vieläkään. Se on vaan että vahvista sisäänkirjautuminen ja se on siinä. Ei mitään tietoa mihin ollaan kirjautumassa ja miksi ja mistä sessiosta on kyse.

Viimeksi muokattu:

Mitä tämä mahtaa tarkoittaa "Suomen rahassa", lyhyellä ja pidemmällä aikajänteellä? Ettei olisi joskus tulossa pakolliseksi?Parannusten täysimittainen hyödyntäminen edellyttää joko mobiilivarmenteen tai tunnistussovelluksen käyttöä.

Mobiilivarmenteet ja tunnistussovellukset eivät taida toimia työpöydällä. Toimisiko, jos laittaisi virtuaalikoneelle pystyyn Android-emulaattorin?

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Miten kirjaudut nykyään esimerkiksi pankkiin, jos sinulla ei ole jotain vahvaa tunnistusta käytössä?Mitä tämä mahtaa tarkoittaa "Suomen rahassa", lyhyellä ja pidemmällä aikajänteellä? Ettei olisi joskus tulossa pakolliseksi?

Mobiilivarmenteet ja tunnistussovellukset eivät taida toimia työpöydällä. Toimisiko, jos laittaisi virtuaalikoneelle pystyyn Android-emulaattorin?

Joiltakin pankeilta saa ihan fyysisen laitteenkin tuota varten, ainakin itsellä on Danskelta vuosia sitten tullut sellainen, kun pyysin.

Joku emulaattori systeemi ny on vihoviimeinen idea mielestäni alkaa tietoturva systeemejä ajamaan.

Tunnuslukukortti toimii edelleen.Miten kirjaudut nykyään esimerkiksi pankkiin, jos sinulla ei ole jotain vahvaa tunnistusta käytössä?

[EDIT]

Dedikoitua koodilaitetta voi myös pitää varsin luotettavana mutta en luottaisi mihinkään PC- tai puhelinsoftaan tunnistautumisessa.

- Liittynyt

- 20.10.2016

- Viestejä

- 7 003

Ehkä kannattaa pikkuhiljaa siirtyä moderniin tekniikkaan, tietenkin oma valinta, mutta turha valittaa jos jokin palvelu lakkaa toimimasta. Maailma kehittyy ja tietoturvaa pyritään parantamaan ja helpottamaan....Tunnuslukukortti toimii edelleen.

[EDIT]

Dedikoitua koodilaitetta voi myös pitää varsin luotettavana mutta en luottaisi mihinkään PC- tai puhelinsoftaan tunnistautumisessa.

Dedikoitu koodilaite on nykyaikaa mutta eipä pahvikortissakaan mitään olennaista vikaa ole. Koodilaitteessa on niin vähän osia, että se voi olla mahdollista osoittaa luotettavaksi.Ehkä kannattaa pikkuhiljaa siirtyä moderniin tekniikkaan, tietenkin oma valinta, mutta turha valittaa jos jokin palvelu lakkaa toimimasta. Maailma kehittyy ja tietoturvaa pyritään parantamaan ja helpottamaan....

Kun mennään softaan, joka pyörii jollain alustalla ja kommunikoi yleiskäyttöisen käyttöliittymän kautta, kokonaisuutta ei pysty enää kukaan hallitsemaan. Asiat vain näyttävät joltain mutta toteutuksen kokonaisuuden hallinta on melko mahdotonta. Kun jokin oletus pettää, voi koko ratkaisun tietoturvalta pudota pohja. Softan ja liittymän välissä voi olla ties mitä loggereita ja analysaattoreita.

En missään nimessä usko, että mikään kännykkäsofta voisi olla turvallisempi kuin dedikoitu koodilaite.

Senhän ei tietenkään tarvitsekaan olla turvallisempi. Jos se olisi edes yhtä turvallinen niin sekin olisi aika mahtavaa.En missään nimessä usko, että mikään kännykkäsofta voisi olla turvallisempi kuin dedikoitu koodilaite.

Kännykän toimimisen koodilaitteena ideana on, että se voi olla vähemmän turvallinen mutta edullisempi ja kulkee mukana. Vähän niinkuin kännykän kamera. Ei se järjestelmäkameran veroinen ole, mutta kulkee kätevästi mukana ja sillä saa moneen tarkoitukseen riittävän hyviä kuvia.

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Check Point huomasi että TP-Linkin reititinfirmiksistä on olemassa saastunut versio, joka mahdollistaa ”näkymättömän” liikkumisen sisäverkossa.

research.checkpoint.com

research.checkpoint.com

The implant features several malicious components, including a custom backdoor named “Horse Shell” that enables the attackers to maintain persistent access, build anonymous infrastructure and enable lateral movement into compromised networks.

The discovery is yet another example of a long-standing trend of Chinese threat actors to exploit Internet-facing network devices and modify their underlying software or firmware.

The Dragon Who Sold His Camaro: Analyzing Custom Router Implant - Check Point Research

Check Point Research (CPR) exposes a malicious firmware implant for TP-Link routers allowed attackers to gain full control of infected devices and access compromised networks while evading detection. CPR attributes the attacks to a Chinese state-sponsored APT group dubbed "Camaro Dragon".

- Liittynyt

- 22.10.2016

- Viestejä

- 9 652

Kännykkä sovelluksessa on toisaalta tuo huono puoli että se on aina mukana. Ts. sulta voidaan ryöstää muutakin kuin lompsa ja luuri, myös tilille pääsee käsiksi.Senhän ei tietenkään tarvitsekaan olla turvallisempi. Jos se olisi edes yhtä turvallinen niin sekin olisi aika mahtavaa.

Kännykän toimimisen koodilaitteena ideana on, että se voi olla vähemmän turvallinen mutta edullisempi ja kulkee mukana. Vähän niinkuin kännykän kamera. Ei se järjestelmäkameran veroinen ole, mutta kulkee kätevästi mukana ja sillä saa moneen tarkoitukseen riittävän hyviä kuvia.

Kännykkä sovelluksessa on toisaalta tuo huono puoli että se on aina mukana. Ts. sulta voidaan ryöstää muutakin kuin lompsa ja luuri, myös tilille pääsee käsiksi.

Ei pääse, ainakaan Dansken ja S-pankin tapauksessa.

- Liittynyt

- 22.10.2016

- Viestejä

- 9 652

No tietysti jos sisään ei pääse itsekään, mutta en mä tuota miksikään positiiviseksi asiaksi miellä.Ei pääse, ainakaan Dansken ja S-pankin tapauksessa.

escalibur

"Random Tech Channel" @ YouTube

- Liittynyt

- 17.10.2016

- Viestejä

- 9 469

Pahvikorteista haluttiin eroon, kun ikäihmisten korteista napsittiin kuvia salaa. Nuo ovat todella turvattomia nykypäivänä, kuten vihkoon kirjoitetut salasanatkin. Nyt pitää muistaa että asiasta puhutaan massojen näkökulmasta, eikä esim. pankkiholvia omistavasta yksineläjästä.Dedikoitu koodilaite on nykyaikaa mutta eipä pahvikortissakaan mitään olennaista vikaa ole.

- Liittynyt

- 22.10.2016

- Viestejä

- 9 652

Nykyäänhän ne pahvikortit toimivat niin että turvaluvun järjestysnumero tulee tekstiviestinä, jolloin sillä pelkällä pahvikortin kopiolla ei pääse kuin tarkastelemaan tilitapahtumia tms.Pahvikorteista haluttiin eroon, kun ikäihmisten korteista napsittiin kuvia salaa. Nuo ovat todella turvattomia nykypäivänä, kuten vihkoon kirjoitetut salasanatkin. Nyt pitää muistaa että asiasta puhutaan massojen näkökulmasta, eikä esim. pankkiholvia omistavasta yksineläjästä.

No tietysti jos sisään ei pääse itsekään, mutta en mä tuota miksikään positiiviseksi asiaksi miellä.

S-pankkiin voi kirjautua vaihtoehtoisesti tunnuslukutaulukolla ja Danskeen pääsee myös itsenäisellä tunnuslukulaitteella, tai vaihtoehtoisesti käyttämällä toisen pankin tunnistusta.

- Liittynyt

- 22.10.2016

- Viestejä

- 9 652

Onhan kaikilla pankeilla myös vaihtoehtoinen tunnistussysteemi jos ei ole älypuhelinta, tai halua käyttää appia.S-pankkiin voi kirjautua vaihtoehtoisesti tunnuslukutaulukolla ja Danskeen pääsee myös itsenäisellä tunnuslukulaitteella, tai vaihtoehtoisesti käyttämällä toisen pankin tunnistusta.

Uutiset

-

Uusi artikkeli: Testissä Samsung Galaxy Buds4 Pro -nappikuulokkeet

27.2.2026 14:37

-

VirtuStride kehittää ”VR-sandaaleja” joukkorahoituksella

27.2.2026 13:22

-

Live: io-techin Tekniikkapodcast (9/2026)

27.2.2026 12:13

-

Omdia: Samsung jatkaa Euroopan älypuhelinten ykkösenä ennen Applea ja Xiaomia

26.2.2026 23:31

-

SK Hynix ja SanDisk aloittivat HBF-muistien standardoinnin

26.2.2026 23:14

Uusimmat viestit

-

-

Poliittiset ja yhteiskunnalliset meemit (EI KESKUSTELUA)

- Viimeisin: polarbear62

-