- Liittynyt

- 17.10.2016

- Viestejä

- 4 967

Iänkaikenhan niitä erinäisiä helppoheikkejä on konsulttipuolella ollut, ettei sinäänsä ihmetyttäisi.Saapas nähdä, onko tällä positiivista vaikutusta tulevaisuutta ajatellen, vai ilmestyykö kohta markkinoille ties mitä "tietoturva" kouluttajia viemään rahoja...

Määräaikaisella tuella yritykset voivat parantaa järjestelmiensä tietoturvaa ja kehittää tietoturvaosaamistaan.

Tietoturvaseteli tulee: Tämä siitä kannattaa tietää

Valtioneuvosto on antanut asetuksen tietoturvan kehittämisen tuesta eli niin kutsutusta tietoturvasetelistä.www.yrittajat.fi

Tietoturvaseteli on suunnattu yhteiskunnan toiminnan kannalta kriittisten alojen yrityksille.

Uusi asetus tulee voimaan 1. joulukuuta, jolloin tietoturvan kehittämisen tukea voi hakea Liikenne- ja viestintäviraston Kyberturvallisuuskeskukselta.

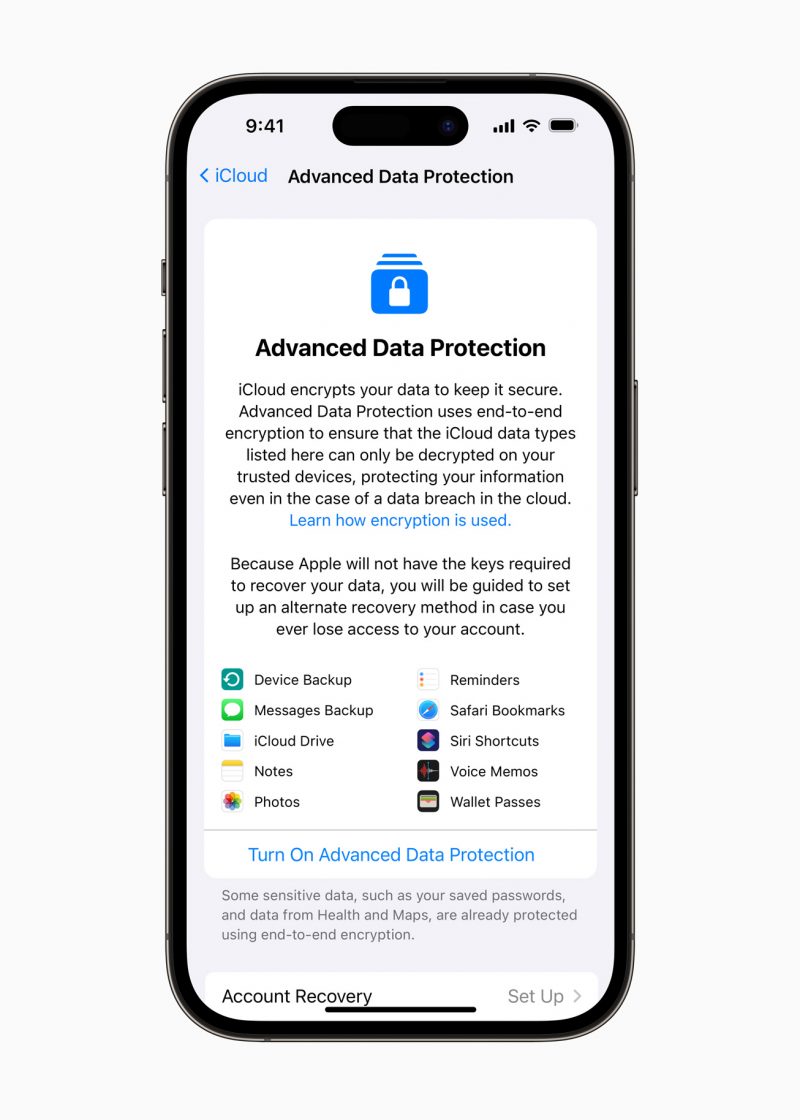

Itse olen omassa työssä joutunut tekemään myös erilaisten isojen asiakkaiden pakollisia tietoturvakoulutuksia ja vuosien mittaan nuo ovat kehittyneet sisällön puolesta melko vähän. Erilaiset tekniset ratkaisut taustalla ovat kyllä vuosien mittaan parantunut mutta ilmeisesti edelleen tietoturvan pahin vihollinen on käyttäjä itse.

/img-s3.ilcdn.fi/cf72272f35acac499d771bfd6cd0830fd8bad4b594fd9452cf5f3f1466714f0c.jpg)