- Liittynyt

- 14.10.2016

- Viestejä

- 22 495

Kaotik kirjoitti uutisen/artikkelin:

Tietoturvatutkija Alex Birsan on löytänyt mielenkiintoisen tietoturvaongelman, joka koskee useita avoimen lähdekoodin pakettivarastoja (repository, repo) sekä niihin luottavia sovelluksia. Birsan murtautui sen avulla yli 35 suuren teknologiayrityksen verkkoon tutkimustarkoituksessa.

Birsan huomasi aiempaa tutkimusta tehdessään erään PayPalin sisäisesti käyttämän npm-paketin manifestin viittaavan paketteihin, jotka eivät olleet saatavilla julkisesti npm:n pakettivarastosta, vaan vain PayPalin sisäisistä pakettivarastoista. Uteliaana tutkijana Birsan testasi, miten sovellus käyttäytyisi, mikäli saman niminen paketti löytyisikin yksityisen pakettivaraston lisäksi julkisesta jaosta.

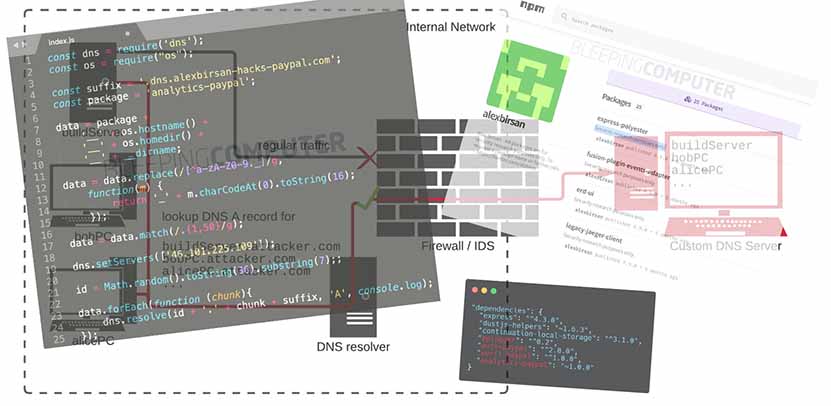

Birsan testasi asiaa käytännössä selvittämällä mahdollisimman monien sisäisten pakettien, joita ei olisi jaossa julkisissa pakettivarastoissa, nimiä ja loi omat pakettinsa identtisin nimin asianmukaisiin julkisiin pakettivarastoihin kuten npm:ään, PyPI:hin ja RubyGemsiin. Käytännön testit osoittivat, että useimmissa tapauksissa julkisista varastoista löytyvät tiedostot saivat ohjelmilta prioriteetin sisäisten yli ja esimerkiksi PyPI-paketeissa korkeamman versionumeron sisältävä sai prioriteetin riippumatta siitä, missä paketti sijaitsi.

Birsan sai syötettyä omat tiedostonsa pakettivarastojen kautta ainakin Applelle, Microsoftille, Netflixille, PayPalille, Shopifylle, Teslalle, Uberille ja Yelpille. Hän kutsuu metodiaan ”dependency confusioniksi” eli riippuvaisuushämmennykseksi ja pitää sitä haavoittuvuutena tai suunnitteluvirheenä automaattisissa kääntö- ja asennustyökaluissa. Birsan on tienannut haavoittuvuudella jo yli 130 000 dollaria eri yritysten Bug Bounty -ohjelmien kautta. Voit lukea yritysten kommentteja asiasta Bleeping Computerin artikkelista.

Lähde: Bleeping Computer

Linkki alkuperäiseen juttuun