nnaku

I'm object-oriented!

- Liittynyt

- 28.11.2016

- Viestejä

- 779

Elisalta tuli päivällä tekstari, josta oletin että mulla on saastunut laite kotona joka kyselee portteja ympäri maailmaa.

Eilen asentelin raspin uudelleen ja ajattelin että multa on jääny default tunnarit auki, ei sen kummempaa. Oikeastaan mikään muu aparaatti ei kai ole voinut laukaista tuota Elisan varoitusta. Modeeminista ainoa mailmalle näkyvä asia on toi raspi:n ssh (default portissa ).

).

No en itse ollut kotosalla kun viestin sain joten käskin rouvaa nyppäsemään modeemista ja raspista virratpois. Tämä tietenki tyhjensi modeemin logit, jota en tajunnut kun säikähdin viestiä.

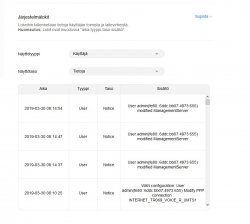

Noh nyt kun aloin asiaa penkomaan, niin raspin auth.logitsa ainoat onnistuneet kirjautumiset on omalta pc:ltä. Ja aikaleimatkaan eivät oikeen täsmää viestin kanssa.

Samalla kun näin logit, muistin että poistin salasanat ja sallin vain avaimet.

Testi (foliohattu) mielessä, sallin salasanalla kirjautumisen ja kokeilin vielä "default" salasanaa.

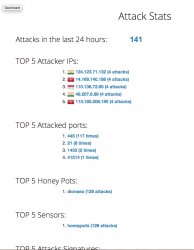

auth.log:ista näkee myös, että jonkin verran raspia on pommitettu ja ainoa mikä pistää silmään on venäläisten vähäinen määrä.

Olin jo menettänyt toivon modeemin logeista, mutta yllätykseski huomasin että rummutus oli jatkunut viel resetin jälkeenkin. Ja sielä löytyi 49 kpl tälläsiä.

Näyttäis siltä että modeemia on pommitettu jostain, eikä tämä kai ole niin kummallista jos julkisen ip päässä on jotain näkyvissä?

Tulkaas joku kertoon, mistä etsin vielä? Vai onko tämä joku mauton OmaGuru baitti mummoille ja marjatoille?

Eilen asentelin raspin uudelleen ja ajattelin että multa on jääny default tunnarit auki, ei sen kummempaa. Oikeastaan mikään muu aparaatti ei kai ole voinut laukaista tuota Elisan varoitusta. Modeeminista ainoa mailmalle näkyvä asia on toi raspi:n ssh (default portissa

).

).No en itse ollut kotosalla kun viestin sain joten käskin rouvaa nyppäsemään modeemista ja raspista virratpois. Tämä tietenki tyhjensi modeemin logit, jota en tajunnut kun säikähdin viestiä.

Noh nyt kun aloin asiaa penkomaan, niin raspin auth.logitsa ainoat onnistuneet kirjautumiset on omalta pc:ltä. Ja aikaleimatkaan eivät oikeen täsmää viestin kanssa.

Samalla kun näin logit, muistin että poistin salasanat ja sallin vain avaimet.

Testi (foliohattu) mielessä, sallin salasanalla kirjautumisen ja kokeilin vielä "default" salasanaa.

auth.log:ista näkee myös, että jonkin verran raspia on pommitettu ja ainoa mikä pistää silmään on venäläisten vähäinen määrä.

Olin jo menettänyt toivon modeemin logeista, mutta yllätykseski huomasin että rummutus oli jatkunut viel resetin jälkeenkin. Ja sielä löytyi 49 kpl tälläsiä.

Koodi:

SYN_FLOODING ATTACK:

IN=eth1.3900

OUT=

MAC=xx:xx:xx:xx:xx:xx:00:00:5e:00:01:f2:08:00:45:00:00:2c

SRC=178.79.138.22

DST=MI.NUN.OMA.IP

LEN=44

TOS=0x00

PREC=0x00

TTL=33

ID=47710

PROTO=TCP

SPT=37318

DPT=444

WINDOW=1024

RES=0x00

SYN URGP=0

MARK=0xa0000000Näyttäis siltä että modeemia on pommitettu jostain, eikä tämä kai ole niin kummallista jos julkisen ip päässä on jotain näkyvissä?

Tulkaas joku kertoon, mistä etsin vielä? Vai onko tämä joku mauton OmaGuru baitti mummoille ja marjatoille?