- Liittynyt

- 14.10.2016

- Viestejä

- 22 608

Kaotik kirjoitti uutisen/artikkelin:

Grand Unified Boot Loader v2:sta eli GRUB2-käynnistyslataajasta on löytynyt vakava tietoturvaongelma. GRUB2-käynnistyslataajaa käytetään oletuksena lähes kaikissa merkittävissä Linux-jakeluissa, minkä lisäksi se on suosittu muun muassa useamman käyttöjärjestelmän kokoonpanoissa.

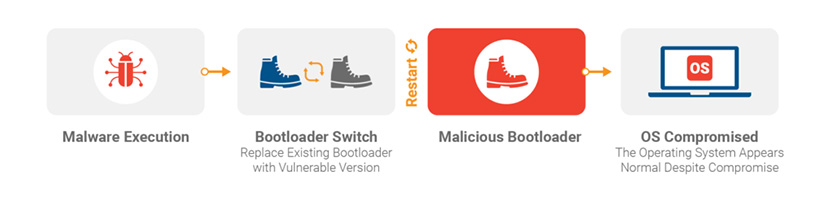

BootHole nimen saanut GRUBin konfiguraatiotiedostosta löytyvä puskurin ylivuotohaavoittuvuus antaa hyökkääjälle mahdollisuuden asentaa pysyviä ja hyvin piiloutuvia haittaohjelmia huolimatta Secure Boot -teknologiasta. Jos hyökkääjä saa ujutettua haittaohjelman mukaan, se voi vaihtaa käynnistyslataajan vihamieliseen versioon, mikä voi pahimmillaan antaa hyökkääjälle täyden hallinnan koko ladattavaan käytttöjärjestelmään. Haavoittuvuuden tunnistekoodi on CVE-2020-10713.

Secure Boot -teknologian on tarkoitus estää kaiken muun, kuin erikseen allekirjoitetun koodin ajaminen UEFIssa. Jotta jokaisen valmistajan ei tarvitsisi erikseen varmentaa kaikkia mahdollisia firmware-versioit, ajureita tai muita käynnistyksen yhteydessä ennen käyttöjärjestelmää ajettavia sovelluksia, käytetään yleisimmin koodin allekirjoittamiseen Microsoftin kolmansien osapuolten Certificate Authority -palvelua, jossa Microsoft varmistaa ja allekirjoittaa koodin. Tällöin OEM-valmistajille riittää Microsoftin 3rd Party UEFI CA -sertifikaatin hyväksyminen.

Käytännössä esimerkiksi Linux-jakeluiden kehittäjät lähettävät Microsoftille allekirjoitettavaksi ”shimmiksi” kutsutun pienoisohjelman, jonka kautta he pystyvät lataamaan haluamiaan ohjelmia ilman, että jokaista tarvitsisi allekirjoittaa erikseen. GRUB2:n haavoittuvuus mahdollistaa tämän kautta haitallisen koodin ajon ja jopa koko käynnistyslataajan vaihdon toiseen. GRUB2:n haavoittuvuuden hyödyntäminen vaatii korotetut oikeudet järjestelmään, mutta ei fyysistä tai paikallista pääsyä itse kokoonpanoon.

Haavoittuvuuden löytäneen Eclypsiumin artikkelissa mainitaan, että haavoittuvuus vaikuttaisi järjestelmiin, joissa käytetään Secure Bootia yhdessä Microsoftin 3rd Party UEFI CA:n kanssa riippumatta siitä, käytetäänkö niissä GRUB2:ta, mutta ainakin allekirjoittaneelle jäi epäselväksi, miten GRUB2:n haavoittuvuus voisi vaikuttaa järjestelmiin, joissa sitä ei käytetä.

Lähde: Eclypsium

Linkki alkuperäiseen juttuun