nnaku

I'm object-oriented!

- Liittynyt

- 28.11.2016

- Viestejä

- 779

Kaksivaiheisen vahistuksen perusidea on varmentaa käyttäjän identiteetti kahdella tai useammalla tavalla. Tällä halutaan vahvistaa käyttäjätilien turvallisuutta, ja kaksivaiheisen tunnistuksen ansiosta pelkkä salasanan/pinkoodin urkinta ei johda puustapitkälle. Kaikista simppelein sovellus on kai pankkikortti ja pin-koodi. Jotta pankkitiliin päästään käsiksi tarvitaan jonkin fyysinen varmenne eli pankkikortti ja sille tonnen varmenne eli pin-koodi.

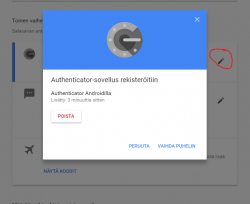

Nykyaikaisempana esimerkkinä käytän io-tech foorumia. Esimerkissä käytän Google Authenticator joka on saatavilla androidi ja iOS-laitteille.

Perinteisessä "yhden vahvistuksen" tunnistuksessa kirjautuessa on käytössä vain salasana.

Kaksivaiheisen vahistuksen toinen vahvistus seuraa ensimmäisen "kirjautumisen" jälkeen. Toisessa vaiheessa sinulta pyydetään koodia.

Koodin löydät joko sähköpostista tai Google Authenticator app:istä. Koodi on kertakäyttöinen ja voimassa hetken (mobiiliapplikaatiossa 20s).

Näin pelkkän salasanan vuotaminen ulkopuolisille ei saata tiliä välittömään vaaraan.

ELLET KÄYTÄ JOKAPAIKASSA SAMAA SALANAA!

Noh tällä ketjulla ei ollut sen kummepaa filosofiaa, kuin että vähän lipes tuolla muualla offtopicin puolle, enkä löytänyt sopivaa kettinkiä. Enkä myöskään kehdannut aloittaa lankaa tyhjällä viestillä.

@Sampsa kun vihelsi hyvän offtopicin poikki, niin siirrä ne turinat aikaskuluks tänne.

Oma mielipiteeni 2FA kirjautumisista on että se tulisi olla pakotettuna useimmissa sovelluksissa.

Nykyaikaisempana esimerkkinä käytän io-tech foorumia. Esimerkissä käytän Google Authenticator joka on saatavilla androidi ja iOS-laitteille.

Perinteisessä "yhden vahvistuksen" tunnistuksessa kirjautuessa on käytössä vain salasana.

Kaksivaiheisen vahistuksen toinen vahvistus seuraa ensimmäisen "kirjautumisen" jälkeen. Toisessa vaiheessa sinulta pyydetään koodia.

Koodin löydät joko sähköpostista tai Google Authenticator app:istä. Koodi on kertakäyttöinen ja voimassa hetken (mobiiliapplikaatiossa 20s).

Näin pelkkän salasanan vuotaminen ulkopuolisille ei saata tiliä välittömään vaaraan.

ELLET KÄYTÄ JOKAPAIKASSA SAMAA SALANAA!

Noh tällä ketjulla ei ollut sen kummepaa filosofiaa, kuin että vähän lipes tuolla muualla offtopicin puolle, enkä löytänyt sopivaa kettinkiä. Enkä myöskään kehdannut aloittaa lankaa tyhjällä viestillä.

@Sampsa kun vihelsi hyvän offtopicin poikki, niin siirrä ne turinat aikaskuluks tänne.

Oma mielipiteeni 2FA kirjautumisista on että se tulisi olla pakotettuna useimmissa sovelluksissa.

Viimeksi muokattu:

noku on hyvät säännöt

noku on hyvät säännöt  kerran tuli pelleiltyä melkokauan tuon kanssa, kunnes tajusin mistä homma kiikastaa..

kerran tuli pelleiltyä melkokauan tuon kanssa, kunnes tajusin mistä homma kiikastaa..