- Liittynyt

- 14.10.2016

- Viestejä

- 22 382

Kaotik kirjoitti uutisen/artikkelin:

Yhdysvalloissa valitaan tänä vuonna uusi presidentti ja kampanjat sekä republikaanien että demokraattien osalta ovat jo hyvässä vauhdissa, vaikkei kumpikaan ollut ennen kuluvaa viikkoa edes valinnut virallisesti tulevia ehdokkaitaan. Dramaattinen käänne kampanjointiin saatiin viikko sitten, kun republikaanien ehdokkaaksi sittemmin valittu entinen presidentti Donald Trump joutui salamurhayrityksen kohteeksi.

Salamurhan yrityksestä epäillään Thomas Matthew Crooksia, joka kuoli tapahtumapaikalle Yhdysvaltain salaisen palvelun luoteihin. Tapausta tutkiva FBI on kertonut saaneensa haltuunsa Crooksin puhelimen, jonka kerrotaan olevan ”uudenpuoleinen Samsung” Android-käyttöjärjestelmällä.

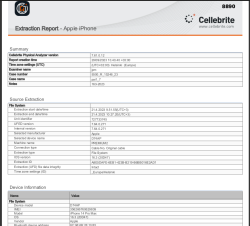

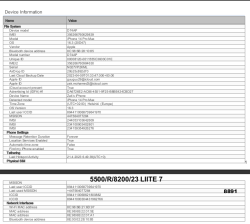

FBI:n työkalupakkiin kuuluu israelilaisen Cellebriten UFED eli Universal Forensics Extraction Device, jota yritettiin käyttää tuloksetta puhelimen avaamiseen. Umpikujaan päädyttyään FBI pyysi apua tapaukseen suoraan Cellebriteltä, joka antoi viranomaisille paitsi teknistä tukea, myös uudemman, vielä kehityksen alla olevan ohjelmistoversion. Uudella versiolla tuntemattomaksi jäänyt Samsungin malli avautui raportin mukaan 40 minuutissa.

Tällä hetkellä ei ole varmaa tietoa, kuinka uusia käyttöjärjestelmäversioita mikäkin Cellebriten versio kykenee avaamaan. Tapauksesta raportoinut 9to5Mac tietää kuitenkin kertoa, että aiemmin tänä vuonna vuotaneet, Cellebriten aidoiksi varmistamat dokumentit kertovat, ettei sen huhtikuussa käytössä ollut versio kykene avaamaan iOS 17.4:ää tai uudempaa käyttäviä laitteita, jonka lisäksi suurin osa 17.1-3 versioita käyttävistä puhelimista oli tuolloin vielä turvassa, pois lukien iPhone XR ja iPhone 11, joissa on rautatason haavoittuvuuksia Cellebriten hyödynnettäväksi.

Lähde: 9to5Mac

Linkki alkuperäiseen juttuun

Mutta silti:

Mutta silti: