- Liittynyt

- 14.10.2016

- Viestejä

- 24 717

CTS Labs kohahdutti yleisöä viime viikolla julkaisemalla 13 AMD:n Ryzen- ja Epyc-alustoja koskevaa haavoittuvuutta antamatta yhtiölle mahdollisuuden tutustua materiaaliin vain vuorokauden ajan. Myös muut julkaisun hämäriltä vaikuttaneet yksityiskohdat saivat lukuisat alan ammattilaiset varpailleen. Nyt AMD on saanut tutustuttua haavoittuvuuksiin ja niiden mahdollisiin korjaustapoihin.

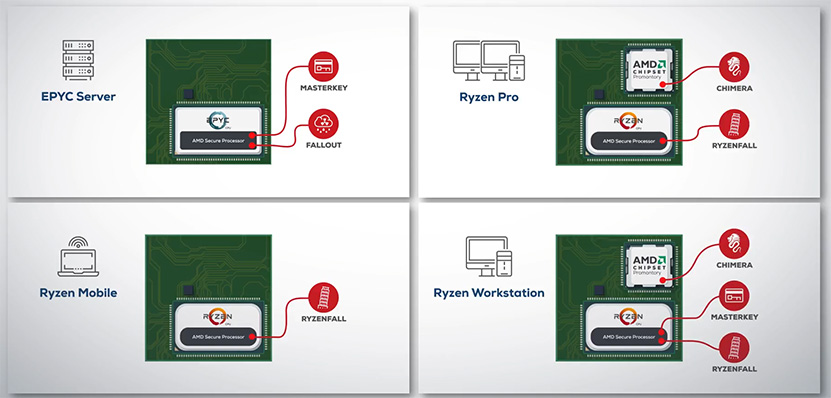

CTS Labsin mukaan AMD:n Ryzen- ja Epyc-alustat kärsivät yhteensä 13 haavoittuvuudesta, jotka voidaan jakaa neljään kategoriaan: Masterkey, Ryzenfall, Fallout ja Chimera. Yhteistä kaikille haavoittuvuuksille on se, että ne vaativat vähintään järjestelmänvalvojan oikeudet. Lisäksi Masterkey-haavoittuvuus vaatii BIOSin korvaamisen vihamielisellä BIOS-versiolla. Masterkey-haavoittuvuuksien avulla toteutetut hyökkäykset jättävät tietokoneen pysyvästi haavoittuvaan tilaan, mutta kolmen muun kategorian hyökkäykset toimivat vain siihen asti, että tietokone käynnistetään uudelleen.

Tapaus sai laajaa huomiota ja niin tietoturva-ammattilaiset kuin muut alan isot nimet kritisoivat voimakkaasti paitsi CTS Labsin tapaa julkaista tieto haavoittuvuuksista, myös niiden vakavuuden liioittelusta. Voit tutustua useisiin ammattilaisten kommentteihin aiemman aihetta koskeneen uutisen kommenttiketjussa. Haavoittuvuuksia ei myöskään pidetä erityisen vakavina, etenkin koska ne vaativat järjestelmänvalvojatason oikeudet – vastaavan tason haavoittuvuuksia löytyy verrattain usein, eikä niiden julkistuksista tai korjauksista pidetä suurta meteliä. Chimera-haavoittuvuuden kohdalla tilanne on myös mielenkiintoinen sinänsä. CTS Labs nosti Chimeran kohdalla esiin vain AMD:n Promontory-piirisarjan, joka sisältää samoja ohjaimia kuin ASMedian erilliset ohjainpiirit, siitä huolimatta että markkinoilta oli pitkään vaikeaa löytää emolevyä, jossa ei olisi CTS Labsin mukaan haavoittuvaa ASMedian piiriä. ASMedian ohjainpiirit esimerkiksi USB 3.1 Gen 2:n toteuttamiseen ovat edelleen suosittuja lukuisilla emolevyillä.

Oman mausteensa tapaukseen tuo myös se, että CTS Labsin omilla verkkosivuilla ei ole SSL-salausta, mikä vaikuttaa tietoturvan ammattilaisten verkkosivuille hyvin erikoiselta. Verkkosivuilta löytyviä tekstejä on myös kopioitu julkisista dokumenteista, eivätkä ne ole yhtiön omaa käsialaa. Kysymysmerkkejä ilmaan jäi myös siitä, miten yhtiö voi samanaikaisesti väittää omaavansa alalta 16 vuoden kokemuksen, kun se selittää haavoittuvuuksien alalla hyväksytyistä julkaisusäännöistä poikkeavan julkaisutavan johtuvan ensikertalaisuudesta.

Suurta närää tapauksessa aiheutti myös Viceroy Research, jonka epäillään olevan tavalla tai toisella kytköksissä CTS Labsiin. Yhtiöiden virallisen kannan mukaan mitään yhteistyötä ei ole ja Viceroy Researchille ei lähetetty asiaa koskevaa materiaalia ennakkoon. Jokainen voi kuitenkin itse päätellä, voiko väite pitää paikkaansa, kun Viceroy Research julkaisi asiaa koskevan 25-sivuisen dokumentin lähteestä riippuen noin 30 minuuttia – 2 tuntia haavoittuvuuksien julkaisun jälkeen. Yhtiön dokumentin mukaan AMD:n osakkeiden arvon pitäisi olla nolla dollaria ja yhtiön ainoa vaihtoehto olisi Chapter 11 -menettely eli konkurssi.

AMD julkaisi oman tiedotteensa koskien haavoittuvuuksia aiemmin tänään. Yhtiön mukaan yksikään haavoittuvuuksista ei liity Zen-prosessoriarkkitehtuuriin, vaan vain sen ARM-pohjaiseen Secure Processor -yksikköön ja Promontory-piirisarjaan. AMD:n mukaan haavoittuvuudet CTS Labsin toimeksiannosta todentaneen Trail of Bitsin artikkeli asiasta on hyvä tiivistelmä tilanteesta.

AMD:n mukaan haavoittuvuudet ovat aitoja, mutta kuten ylläkin todettu, ne vaativat ensin hyökkääjältä pääsyn järjestelmään jotain muuta kautta. Yhtiö aikoo julkaista kaikkiin kuvailtuihin haavoittuvuuksiin BIOS-päivityksen. Chimeran osalta päivitys saattaa viedä muita pidempään, sillä AMD joutuu tekemään tarvittavien päivitysten kanssa yhteistyötä piirisarjan suunnitelleen ASMedian kanssa. Viime aikaisten Meltdown- ja Spectre-kohujen jäljiltä AMD myös kommentoi, ettei haavoittuvuuksien päivittämisen pitäisi vaikuttaa suorituskykyyn millään tasolla.

Lähde: AMD

Linkki alkuperäiseen uutiseen (io-tech.fi)