"When the fake MSI Afterburner setup file (MSIAfterburnerSetup.msi) is executed, the legitimate Afterburner program will be installed. However, the installer will also quietly drop and run the RedLine information-stealing malware and an XMR miner in the compromised device.

The miner is installed through a 64-bit Python executable named 'browser_assistant.exe' in the local Program Files directory, which injects a shell into the process created by the installer.

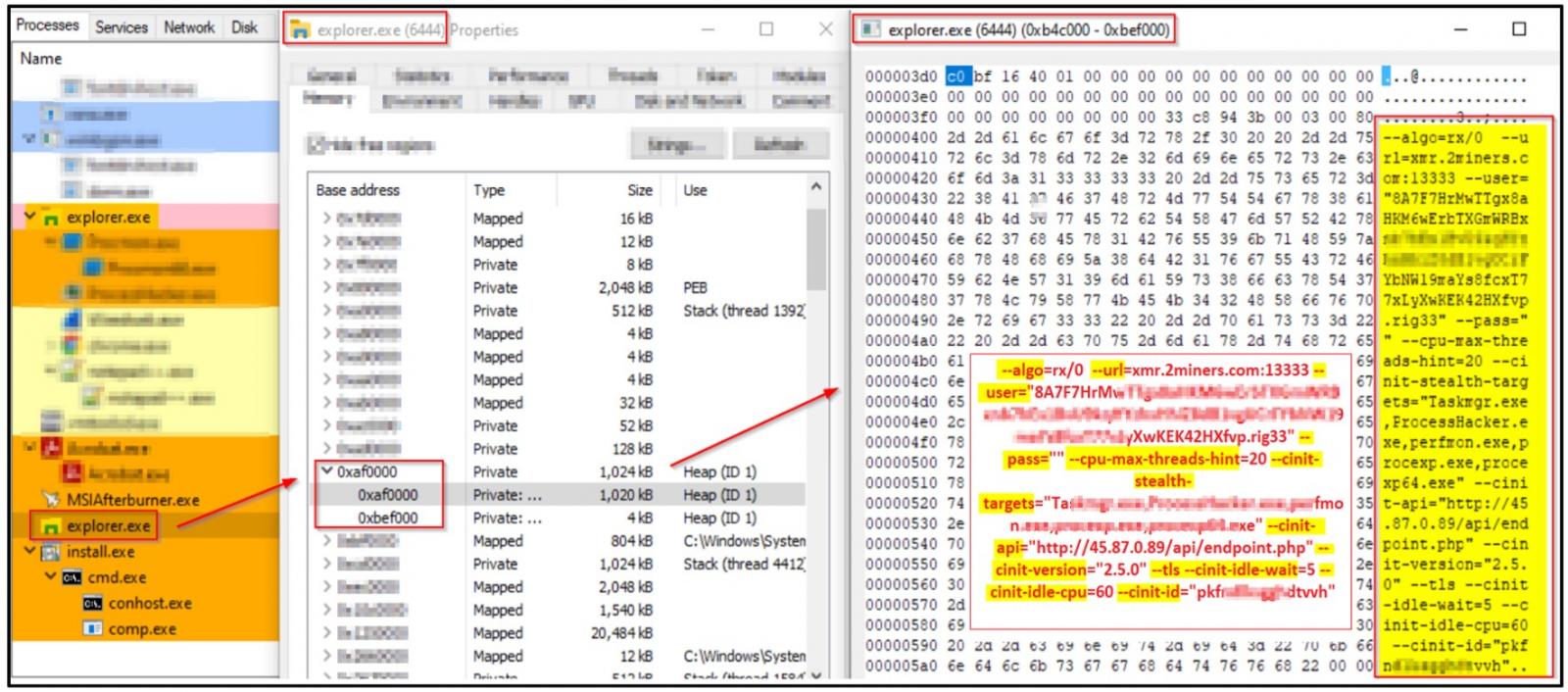

This shellcode retrieves the XMR miner from a GitHub repository and injects it directly into memory in the explorer.exe process. Since the miner never touches the disk, the chances of being detected by security products are minimized.

The miner connects to its mining pool using a hardcoded username and password and then collects and exfiltrates basic system data to the threat actors.

One of the arguments the XMR miner uses is 'CPU max threads' set to 20, topping most modern CPU thread count, so it's set to capture all available power.

XMRminer argument details (Cyble)

The miner is set to mine only after 60 minutes since the CPU has entered idling, meaning that the infected computer is not running any resource-intensive tasks and is most likely left unattended.

Also, it uses the "-cinit-stealth-targets" argument, which is an option to pause mining activity and clear GPU memory when specific programs listed under "stealth targets" are launched.

These could be process monitors, antivirus tools, hardware resource viewers, and other tools that help the victim spot the malicious process.

In this case, the Windows applications from which the miner attempts to hide are Taskmgr.exe, ProcessHacker.exe, perfmon.exe, procexp.exe, and procexp64.exe.

While the miner is quietly hijacking your computer's resources to mine Monero, RedLine has already run in the background stealing your passwords, cookies, browser information, and, potentially, any cryptocurrency wallets.

Unfortunately, almost all of this fake MSI Afterburner campaign's components have poor antivirus software detection.

VirusTotal reports that the malicious

'MSIAfterburnerSetup.msi' setup file is only detected by three security products out of 56, while the '

browser_assistant.exe' is only detected by 2 out of 67 products"

Windows gamers and power users are being targeted by fake MSI Afterburner download portals to infect users with cryptocurrency miners and the RedLine information-stealing malware.

www.bleepingcomputer.com

ikävä kaveri havaita koska piiloutuu, eikä aloita mainausta ennenkuin 60min idleä takana

valitettavasti en löytänyt googlamani tietoa, eli millä softalla eroon(mikäli tälläinen olisi koneellani)

www.tomshardware.com

www.tomshardware.com