- Liittynyt

- 14.10.2016

- Viestejä

- 24 515

Ketjuun on yhdistetty seuraavien uutisten kommenttiketjut:

Intel uskoo löytäneensä syyn satunnaisiin uudelleenkäynnistymisiin Spectre- ja Meltdown-päivitysten jälkeen - io-tech.fi

GRC:n InSpectre kertoo onko Windows-kokoonpano suojattu Meltdown- ja Spectre-haavoittuvuuksilta - io-tech.fi

Intel: Spectre- ja Meltdown-päivitykset aiheuttavat uudelleenkäynnistymisongelmia - io-tech.fi

AMD päivitti tilannettaan Spectre-haavoittuvuuden osalta, päivitysten jako jo käynnissä - io-tech.fi

Intel julkaisi omat suorituskykytestinsä Spectre- ja Meltdown-päivitysten vaikutuksesta - io-tech.fi

Apple julkaisi Spectre-päivityksen iOS:lle ja macOS High Sierralle - io-tech.fi

Intel kertoi edistymisestään Meltdown- ja Spectre-haavoittuvuuksien paikkaamisessa - io-tech.fi

AMD julkaisi oman tiedotteensa koskien Meltdown- ja Spectre-tietoturvauhkia - io-tech.fi

Microsoft julkaisi KPTI-päivityksen prosessoreiden tuoreeseen tietoturva-aukkoon - io-tech.fi

Intel antoi virallisen lausunnon prosessoreidensa tietoturvauhasta - io-tech.fi

ARM julkaisi tiedotteensa koskien prosessoreiden tuoretta tietoturva-aukkoa - io-tech.fi

Intelin prosessoreista löytynyt bugi vaatii suorituskykyyn vaikuttavan käyttöjärjestelmätason päivityksen - io-tech.fi

Intel lupaa Spectre- ja Meltdown-korjatut prosessorit markkinoille vielä tänä vuonna - io-tech.fi

Microsoftin uusi päivitys poistaa Spectren kakkosvariantin paikan Intel-kokoonpanoilta - io-tech.fi

----

Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

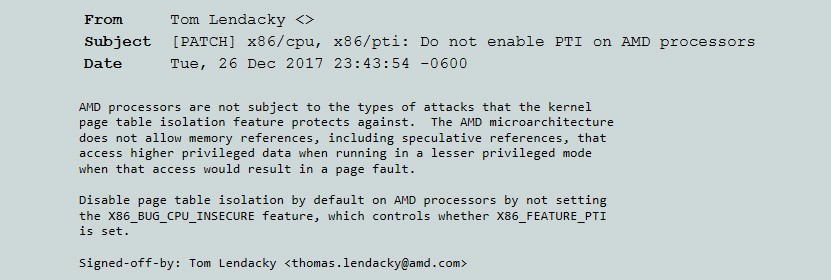

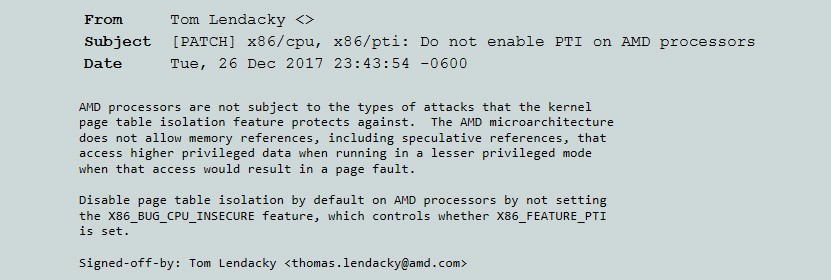

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

Huom! Foorumiviestistä saattaa puuttua kuvagalleria tai upotettu video.

Linkki alkuperäiseen uutiseen (io-tech.fi)

Palautelomake: Raportoi kirjoitusvirheestä

Intel uskoo löytäneensä syyn satunnaisiin uudelleenkäynnistymisiin Spectre- ja Meltdown-päivitysten jälkeen - io-tech.fi

GRC:n InSpectre kertoo onko Windows-kokoonpano suojattu Meltdown- ja Spectre-haavoittuvuuksilta - io-tech.fi

Intel: Spectre- ja Meltdown-päivitykset aiheuttavat uudelleenkäynnistymisongelmia - io-tech.fi

AMD päivitti tilannettaan Spectre-haavoittuvuuden osalta, päivitysten jako jo käynnissä - io-tech.fi

Intel julkaisi omat suorituskykytestinsä Spectre- ja Meltdown-päivitysten vaikutuksesta - io-tech.fi

Apple julkaisi Spectre-päivityksen iOS:lle ja macOS High Sierralle - io-tech.fi

Intel kertoi edistymisestään Meltdown- ja Spectre-haavoittuvuuksien paikkaamisessa - io-tech.fi

AMD julkaisi oman tiedotteensa koskien Meltdown- ja Spectre-tietoturvauhkia - io-tech.fi

Microsoft julkaisi KPTI-päivityksen prosessoreiden tuoreeseen tietoturva-aukkoon - io-tech.fi

Intel antoi virallisen lausunnon prosessoreidensa tietoturvauhasta - io-tech.fi

ARM julkaisi tiedotteensa koskien prosessoreiden tuoretta tietoturva-aukkoa - io-tech.fi

Intelin prosessoreista löytynyt bugi vaatii suorituskykyyn vaikuttavan käyttöjärjestelmätason päivityksen - io-tech.fi

Intel lupaa Spectre- ja Meltdown-korjatut prosessorit markkinoille vielä tänä vuonna - io-tech.fi

Microsoftin uusi päivitys poistaa Spectren kakkosvariantin paikan Intel-kokoonpanoilta - io-tech.fi

----

Intelin prosessoreista on löytynyt merkittävä suunnitteluvirhe ja tietoturvauhka, joka vaatii käyttöjärjestelmiltä kernelitason päivitystä. Vaikka ongelma havaittiin vasta nyt, se on olemassa kaikissa Intelin moderneissa prosessoreissa.

Intelin prosessoreista löytyvä bugi aiheuttaa parhaillaan päänvaivaa kehittäjille. Rautatason ongelma on niin vakava, ettei sitä voida tämänhetkisten tietojen mukaan korjata esimerkiksi mikrokoodipäivityksellä, vaan se vaatii käyttöjärjestelmien päivityksen kernelitasolla ongelman kiertämiseksi.

Toistaiseksi ongelman tarkka kuvaus on vielä salaista tietoa, mutta io-techin toimituksen tietojen mukaan kyse on tavasta, jolla Intelin prosessorit käsittelevät virtuaalimuistia, mikä voi johtaa suojatun kernelimuistin tietojen vuotamiseen käytännössä minkä tahansa ohjelman avustuksella. Ongelman korjaukseksi käyttöjärjestelmien on otettava käyttöön Kernel Page Table Isolation -ominaisuus eli PTI, joka eristää kernelimuistin täysin käyttäjätason muistiavaruudesta. Korjaus on näennäisesti ehkä yksinkertaisen kuuloinen, mutta todellisuudessa se on merkittävä muutos ja voi hidastaa useita toimintoja huomattavasti. Jotain korjauksen luonteesta kertonee myös se, että The Registerin mukaan Linux-kehittäjät kutsuivat bugin korjausta yhdessä välissä nimellä Forcefully Unmap Complete Kernel With Interrupt Trampolines, eli lyhyesti FUCKWIT.

Vaikka ongelman tarkka kuvaus on edelleen salainen, AMD:n Tom Lendackyn viesti Linux-kernelin kehittäjien mailiketjuun vihjaa, että ongelma olisi tavassa jolla Intelin prosessorit ennakoivat tulevia tehtäviä nopeuttaakseen toimintaansa. Ilmeisesti näissä tapauksissa saatetaan jättää turvatarkistukset väliin, jolloin ennakkoon suoritettava komento saattaa päästä lukemaan esimerkiksi kernelimuistia vaikkei sillä pitäisi olla mitään asiaa korkeampia oikeuksia vaativiin muistiosoitteisiin. AMD:n prosessoreissa tätä ei pääse tapahtumaan, vaan ne estävät esimerkiksi käyttäjätason prosessien pääsyn korkeampia oikeuksia vaativiin tietoihin myös ennakoivan suorituksen osalta. Samaan viittaa myös tietoturvaekspertti Anders Foghin aiemmat testit asian tiimoilta.

Linux-puolella on saatu jo julki ensimmäinen päivitys, jonka on tarkoitus korjata ongelma Intelin raudalla. Ongelmattomasta päivityksestä ei voida puhua, sillä tällä hetkellä päivitys pakottaa PTI:n käyttöön myös AMD:n prosessoreilla, vaikkei ongelma koske niitä lainkaan. Tämän myötä suorituskykyongelmat koskevat kyseisellä päivityksellä myös AMD:n prosessoreita.

Korjaus vaikuttaa kokoonpanon suorituskykyyn eniten raskaissa I/O-tehtävissä eli kotikäyttäjien ei tarvinne olla niistä huolissaan. Phoronixin alustavien testien mukaan Linux-alustalla esimerkiksi pelisuorituskyvyssä ei ole nähty eroa ennen ja jälkeen päivityksen.

Datakeskuksissa tilanne on kuitenkin toinen ja The Registerin raportin mukaan keskimääräinen suorituskykytappio synteettisissä testeissä saattaisi olla jopa 5 – 30 prosenttia, mutta sivusto ei tarjoa väitteelle lähdettä tai todisteita. AnandTechin Ian Cutressin mukaan ensimmäiset todelliset tulokset puhuvat alle puolen prosentin erosta. Phoronixin ajamat tiedostojärjestelmää rasittavat testit puhuvat myös sen puolesta, että tietyissä tehtävissä erot voivat olla erittäin suuria.

Windows-puolella ainakin alustavan päivityksen julkaisun odotetaan tapahtuvan seuraavan Patch Tuesdayn yhteydessä eli vajaan viikon kuluttua 9. tammikuuta. Myös Applen macOS-käyttöjärjestelmä tulee tarvitsemaan päivityksen, mutta sen aikataulusta ei ole toistaiseksi tietoa.

Lähteet: The Register & Reddit

Huom! Foorumiviestistä saattaa puuttua kuvagalleria tai upotettu video.

Linkki alkuperäiseen uutiseen (io-tech.fi)

Palautelomake: Raportoi kirjoitusvirheestä

Viimeksi muokattu: