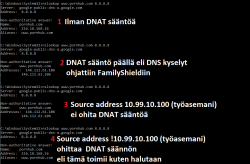

Teinpä tästä oman säikeen. Eli tarkoitus olisi siis ohjata DNS kyselyt reitittimessä uuteen osoitteeseen. Tämä siis siksi, että jotkut ohjelmat ja laitteet eivät käytä reitittimen DNS osoitetta tai jos joku menisi muuttelemaan oman laitteensa DNS asetusta.

No itse olen yrittänyt tätä tehdä parillakin eri konstilla. Minulla siis käytössä Asus N56U reititin, jossa Padavan firmis sisällä. Lisäksi kotiverkossa pyörii pi-hole, joka siivoaa turhia DNS kyselyitä mm. mainoksia yms. Koitin tehdä portin ohjauksen tuolta hallintasivulta seuraavasti.

Testasin muuttamalla tietokoneen DNS osoitteen 8.8.8.8. Tämä ei tunnu toimivan.

Toinen kokeilu oli lisätä tuonne "aja palumuurin käynnistymisen jälkeen" laatikkoon pari iptables riviä.

Tämä kyllä toimii, mutta ohjaa vain googleen suunnatut DNS kyselyt piholeen.

Apua siis kaivattaisiin, jotta saisin kaikki muutkin DNS kyselyt tuonne pi-holeen.

No itse olen yrittänyt tätä tehdä parillakin eri konstilla. Minulla siis käytössä Asus N56U reititin, jossa Padavan firmis sisällä. Lisäksi kotiverkossa pyörii pi-hole, joka siivoaa turhia DNS kyselyitä mm. mainoksia yms. Koitin tehdä portin ohjauksen tuolta hallintasivulta seuraavasti.

Testasin muuttamalla tietokoneen DNS osoitteen 8.8.8.8. Tämä ei tunnu toimivan.

Toinen kokeilu oli lisätä tuonne "aja palumuurin käynnistymisen jälkeen" laatikkoon pari iptables riviä.

Koodi:

#reroute google dns to pihole

iptables -t nat -A PREROUTING -i br0 -p udp --destination 8.8.8.8 --dport 53 -j DNAT --to 192.168.11.5

iptables -t nat -A PREROUTING -i br0 -p udp --destination 8.8.4.4 --dport 53 -j DNAT --to 192.168.11.5Apua siis kaivattaisiin, jotta saisin kaikki muutkin DNS kyselyt tuonne pi-holeen.

Piholen logeissa alkoi kyllä näkyä reitittimen IP, joten ehkä tuo osittain toimikin.

Piholen logeissa alkoi kyllä näkyä reitittimen IP, joten ehkä tuo osittain toimikin.